Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo descreve as etapas para configurar a sincronização entre locatários usando o Centro de administração do Microsoft Entra. Quando configurado, o Microsoft Entra ID provisiona e desprovisiona automaticamente os usuários B2B no locatário de destino.

Para obter detalhes importantes sobre o que esse serviço faz, como ele funciona e perguntas frequentes, confira Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID.

Importante

A sincronização entre nuvens está atualmente em VERSÃO PRÉVIA. Essas informações estão relacionadas a um produto de pré-lançamento que pode ser substancialmente modificado antes de ser lançado. A Microsoft não faz garantias, expressas ou implícitas, em relação às informações fornecidas aqui.

Este artigo descreve as etapas para configurar a sincronização entre locatários dentro das nuvens da Microsoft. Quando configurado, o Microsoft Entra ID provisiona e desprovisiona automaticamente os usuários B2B no locatário de destino. Embora este tutorial se concentre na sincronização de identidades da nuvem comercial --> Governo dos EUA, as mesmas etapas se aplicam para o Governo --> Comercial e Comercial --> China.

Para obter detalhes importantes sobre o que esse serviço faz, como ele funciona e perguntas frequentes, confira Automatizar o provisionamento e o desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID. Para saber mais sobre as diferenças entre a sincronização entre locatários e a sincronização entre nuvens, consulte Sincronização entre nuvens em Perguntas Frequentes.

Pares de nuvem com suporte

A sincronização entre locatários dá suporte a estes pares de nuvem:

| Fonte | Meta | Domínios de link do portal do Azure |

|---|---|---|

| Azure Comercial | Azure Comercial | portal.azure.com -->portal.azure.com |

| Azure Governamental | Azure Governamental | portal.azure.us -->portal.azure.us |

A sincronização entre nuvens dá suporte a esses pares de nuvem:

| Fonte | Meta | Domínios de link do portal do Azure |

|---|---|---|

| Azure Comercial | Azure Governamental | portal.azure.com -->portal.azure.us |

| Azure Governamental | Azure Comercial | portal.azure.us -->portal.azure.com |

| Azure Comercial | Azure operado pela 21Vianet (Azure na China) |

portal.azure.com -->portal.azure.cn |

Objetivos de aprendizagem

Ao final deste artigo, você poderá:

- Criar usuários B2B no seu locatário de destino

- Remover usuários B2B no seu locatário de destino

- Manter os atributos de usuário sincronizados entre os locatários de origem e de destino

Pré-requisitos

![]()

Locatário de origem

- Licença P1 ou P2 do Microsoft Entra ID Para obter mais informações, veja Requisitos de licença.

- Função Administrador de Segurança para definir as configurações de acesso entre locatários.

- Função Administrador de Identidade Híbrida para definir a sincronização entre locatários.

- Função Administrador de Aplicativos de Nuvem ou Administrador de Aplicativo para atribuir usuários a uma configuração e para excluir uma configuração.

- Microsoft Entra ID Governance ou licença do Microsoft Entra Suite. Para obter mais informações, veja Requisitos de licença.

- Função Administrador de Segurança para definir as configurações de acesso entre locatários.

- Função Administrador de Identidade Híbrida para definir a sincronização entre locatários.

- Função Administrador de Aplicativos de Nuvem ou Administrador de Aplicativo para atribuir usuários a uma configuração e para excluir uma configuração.

![]()

Locatário de destino

- Função Administrador de Segurança para definir as configurações de acesso entre locatários.

- Função Administrador de Segurança para definir as configurações de acesso entre locatários.

Etapa 1: planejar a implantação de provisionamento

Defina como você gostaria de estruturar os locatários na sua organização.

Saiba mais sobre como funciona o serviço de provisionamento.

Determine quem estará no Escopo de provisionamento.

Determine quais dados serão mapeados entre locatários.

Etapa 1: Habilitar configurações entre nuvens em ambos os locatários

![]()

Locatário de origem

Entre no Centro de administração do Microsoft Entra do locatário de origem.

Navegue até Entra ID>Identidades Externas>Configurações de acesso entre locatários.

Na guia Configurações de nuvem da Microsoft , marque a caixa de seleção da nuvem com a qual você deseja colaborar, como o Microsoft Azure Government.

A lista de nuvens variará com base na nuvem em que você está. Para obter mais informações, consulte as configurações de nuvem da Microsoft.

Clique em Salvar.

![]()

Destino

Entre no Centro de administração do Microsoft Entra do locatário de destino.

Navegue até Entra ID>Identidades Externas>Configurações de acesso entre locatários.

Na guia Configurações de nuvem da Microsoft , marque a caixa de seleção de sincronização entre nuvens para o locatário de origem, como o Microsoft Azure Commercial.

Quando você seleciona essa caixa de seleção, ela cria um principal de serviço com as seguintes permissões:

- User.ReadWrite.CrossCloud

- User.Invite.All

- Organization.Read.All

- Policy. Read. All

Clique em Salvar.

Etapa 2: habilitar a sincronização de usuário no locatário de destino

![]()

Locatário de destino

Entre no Centro de administração do Microsoft Entra do locatário de destino.

Navegue até Entra ID>Identidades Externas>Configurações de acesso entre locatários.

Na guia Configurações da organização, selecione Adicionar organização.

Adicione o locatário de origem digitando a ID do locatário ou o nome de domínio e selecionando Adicionar.

Em Acesso de entrada da organização adicionada, selecione Herdado do padrão.

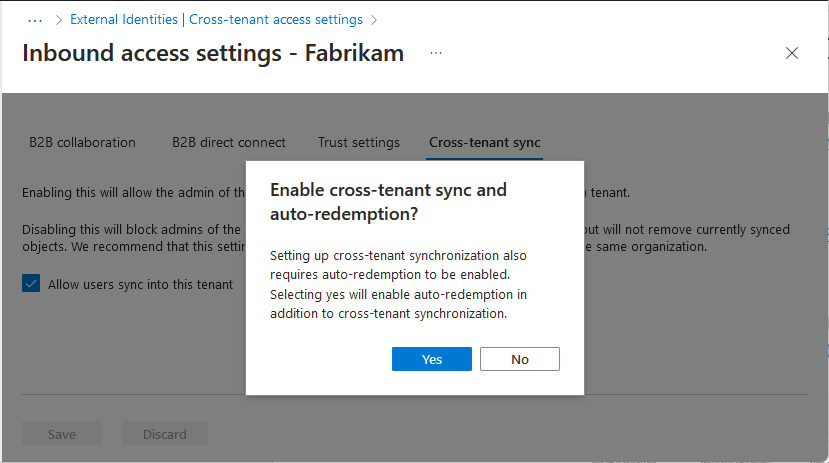

Selecione a guia Sincronização entre locatários.

Marque a caixa de seleção Permitir a sincronização dos usuários nesse locatário.

Clique em Salvar.

Se for exibida uma caixa de diálogo Habilitar sincronização entre locatários e resgate automático perguntando se você deseja habilitar o resgate automático, selecione Sim.

Ao selecionar Sim, os convites serão automaticamente resgatados no locatário de destino.

Etapa 3: resgatar automaticamente os convites no locatário de destino

![]()

Locatário de destino

Nesta etapa, você resgatará automaticamente os convites para que os usuários do locatário de origem não precisem aceitar o prompt de consentimento. Essa configuração deve estar marcada no locatário de origem (saída) e no locatário de destino (entrada). Para obter mais informações, confira Configuração de resgate automático.

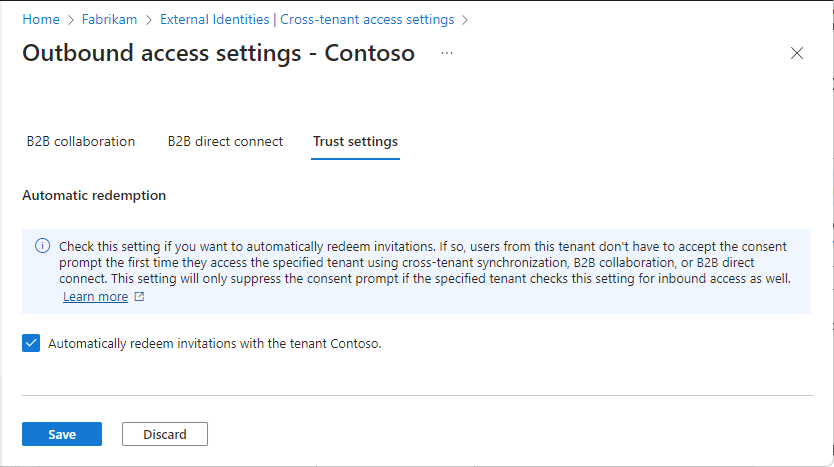

No locatário de destino, na mesma página Configurações de acesso de entrada, selecione a guia Configurações de confiança.

Marque a caixa de seleção Resgatar convites automaticamente com o locatário<locatário>.

Essa caixa talvez já esteja verificada se você selecionou anteriormente Sim na caixa de diálogo Habilitar sincronização entre locatários e resgate automático.

Clique em Salvar.

Etapa 4: resgatar automaticamente os convites no locatário de origem

![]()

Locatário de origem

Nesta etapa, você resgatará automaticamente os convites no locatário de origem.

Entre no Centro de administração do Microsoft Entra do locatário de origem.

Navegue até Entra ID>Identidades Externas>Configurações de acesso entre locatários.

Na guia Configurações da organização, selecione Adicionar organização.

Adicione o locatário de destino digitando a ID do locatário ou o nome de domínio e selecionando Adicionar.

Em Acesso de saída da organização de destino, selecione Herdado do padrão.

Selecione a guia Configurações de confiança.

Marque a caixa de seleção Resgatar convites automaticamente com o locatário<locatário>.

Clique em Salvar.

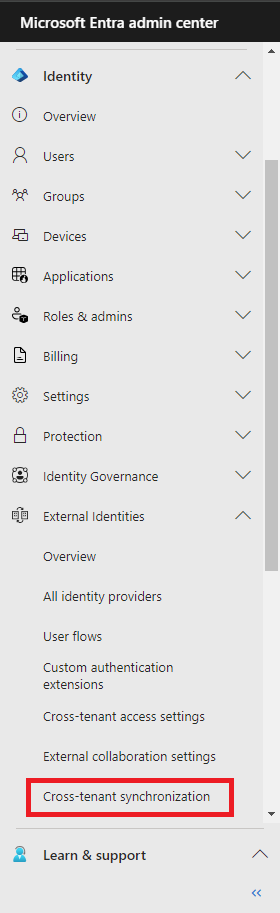

Etapa 5: criar uma configuração no locatário de origem

![]()

Locatário de origem

No locatário de origem, navegue até Entra ID>Identidades Externas>Sincronização entre locatários.

Se você estiver usando o portal do Azure, navegue até Microsoft Entra ID>Gerenciar>Sincronização entre locatários.

Selecionar Configurações.

Na parte superior da página, selecione Nova configuração.

Forneça um nome para a configuração.

Marque a caixa de seleção Configurar sincronização entre locatários em nuvens da Microsoft.

Selecione Criar.

Pode levar até 15 segundos para que a configuração que você acabou de criar apareça na lista.

Na página Configurações para sincronização entre nuvens, as colunas Nome do Locatário e ID do Locatário estarão vazias.

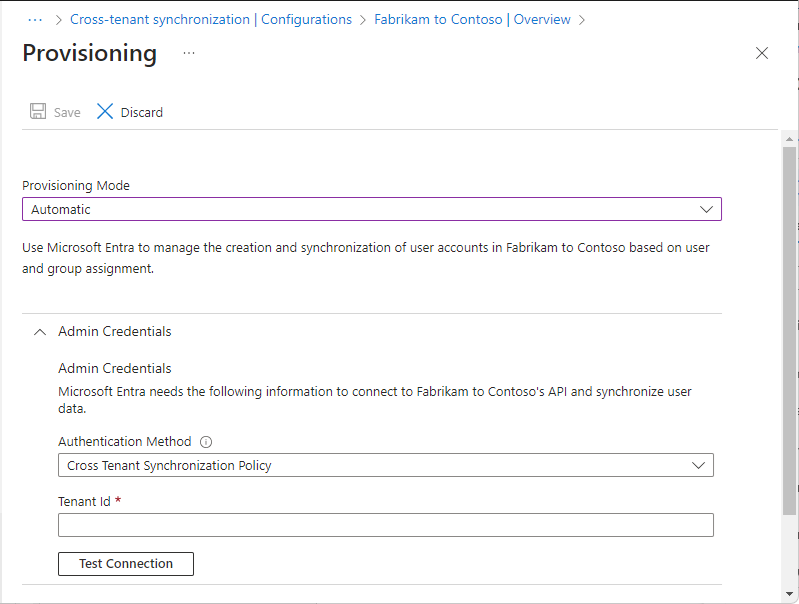

Etapa 6: testar a conexão com o locatário de destino

![]()

Locatário de origem

No locatário de origem, você deverá ver sua nova configuração. Caso contrário, na lista de configurações, selecione sua configuração.

Selecione Introdução.

Defina o Modo de Provisionamento como Automático.

Na seção Credenciais do Administração, altere o Método de Autenticação para Política de Sincronização entre Locatários.

Na caixa ID do locatário, insira a ID do locatário de destino.

Selecione Testar Conexão para testar a conexão.

Você deverá ver uma mensagem informando que as credenciais fornecidas estão autorizadas a habilitar o provisionamento. Se a conexão de teste falhar, consulte cenários e soluções comuns mais adiante neste artigo.

Clique em Salvar.

As seções Mapeamentos e Configurações serão exibidas.

Feche a página Provisionamento.

Etapa 7: definir quem está no escopo de provisionamento

![]()

Locatário de origem

O serviço de provisionamento do Microsoft Entra permite que você defina quem será provisionado de uma ou ambas das seguintes maneiras:

- Com base na atribuição à configuração

- Com base nos atributos do usuário

Comece pequeno. Faça o teste com um pequeno conjunto de usuários antes de implementar para todos. Quando o escopo de provisionamento é definido para usuários e grupos atribuídos, é possível controlá-lo atribuindo um ou dois usuários à configuração. Você pode refinar ainda mais quem está no escopo de provisionamento, criando os filtros de escopo baseados em atributo descritos na próxima etapa.

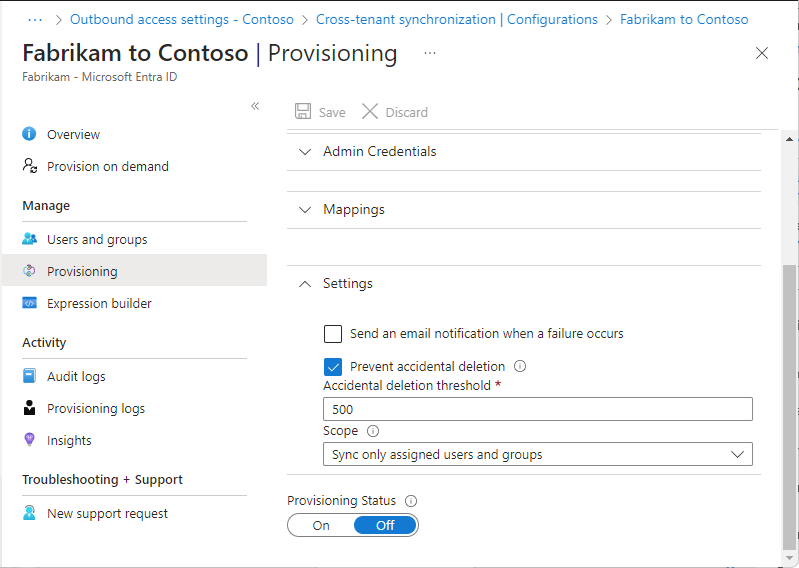

No locatário de origem, selecione Provisionamento e expanda a seção Configurações.

Na lista Escopo, selecione sincronizar todos os usuários no locatário de origem ou apenas os usuários atribuídos à configuração.

É recomendável que você selecione Sincronizar somente usuários e grupos atribuídos, em vez de Sincronizar todos os usuários e grupos. Reduzir o número de usuários no escopo melhora o desempenho.

Se tiver feito alguma alteração, selecione Salvar.

Na página de configuração, selecione Usuários e grupos.

Para que a sincronização entre locatários funcione, pelo menos um usuário interno deverá ser atribuído à configuração.

Selecione Adicionar usuário/grupo.

Na página Adicionar Atribuição, em Usuários e grupos, selecione Nenhum selecionado.

No painel Usuários e grupos, pesquise e selecione um ou mais usuários ou grupos internos que você deseja atribuir à configuração.

Se você selecionar um grupo para atribuir à configuração, somente os usuários que são membros diretos no grupo estarão no escopo do provisionamento. Você pode selecionar um grupo estático ou um grupo dinâmico. A atribuição não se propaga para os grupos aninhados.

Selecione Selecionar.

Selecione Atribuir.

Para obter mais informações, confira Atribuir usuários e grupos a um aplicativo.

Etapa 8: (opcional) definir quem está no escopo de provisionamento com os filtros de escopo

![]()

Locatário de origem

Independentemente do valor selecionado em Escopo na etapa anterior, você pode limitar ainda mais quais usuários são sincronizados, criando os filtros de escopo baseados em atributo.

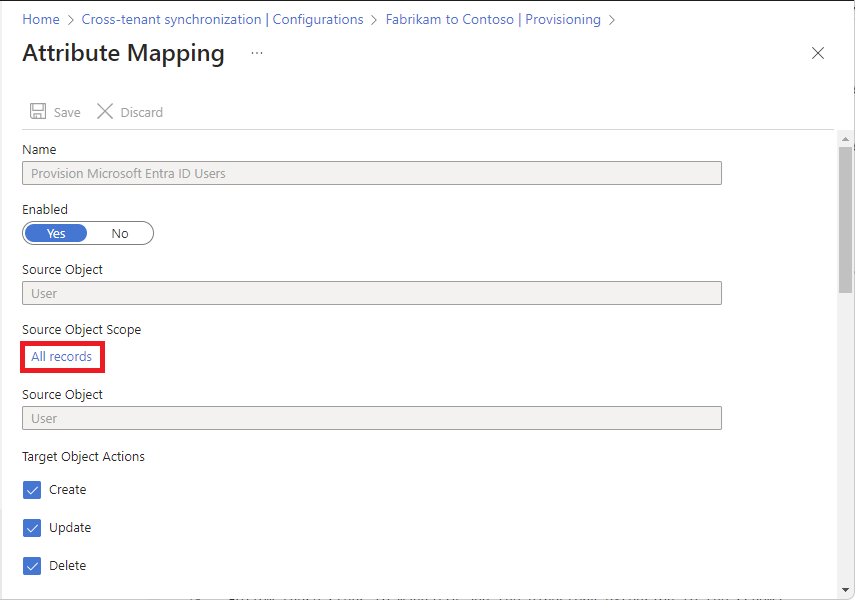

No locatário de origem, selecione Provisionamento e expanda a seção Mapeamentos.

Selecione Provisionar Usuários do Microsoft Entra ID para abrir a página Mapeamento de Atributos.

Em Escopo do Objeto de Origem, selecione Todos os registros.

Na página Escopo do Objeto de Origem, selecione Adicionar filtro de escopo.

Adicione todos os filtros de escopo para definir quais usuários estão no escopo de provisionamento.

Para configurar filtros de escopo, confira as instruções fornecidas em Escopo de usuários ou grupos a serem provisionados com os filtros de escopo.

Selecione Ok e Salvar para salvar as alterações.

Se você adicionou um filtro, verá uma mensagem informando que salvar as alterações resultará na ressincronização de todos os usuários e grupos atribuídos. Isso pode ser demorado, dependendo do tamanho do seu diretório.

Selecione Sim e feche a página Mapeamento de Atributos.

Etapa 9: examinar mapeamentos de atributo

![]()

Locatário de origem

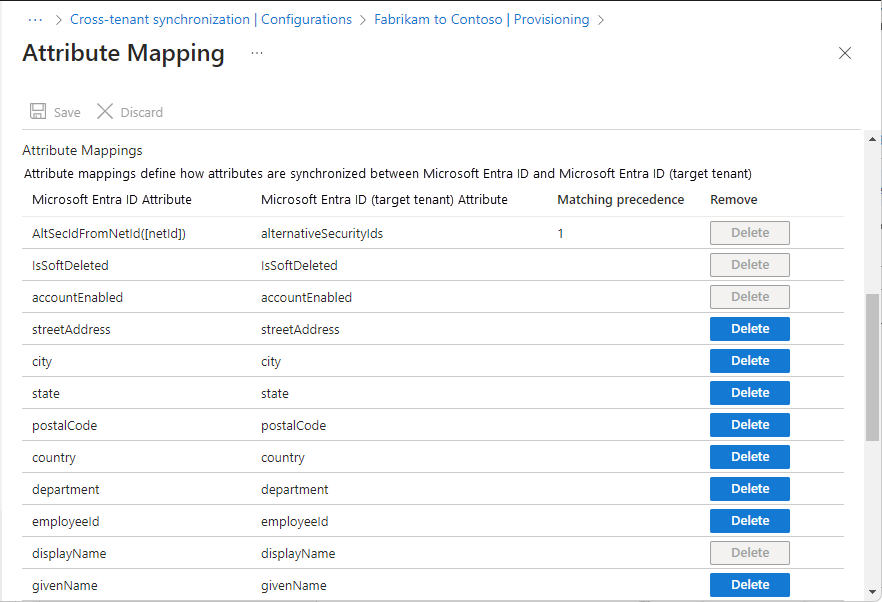

Os mapeamentos de atributo permitem definir como os dados devem fluir entre o locatário de origem e o locatário de destino. Para obter informações sobre como personalizar os mapeamentos de atributo padrão, confira Tutorial: como personalizar mapeamentos de atributos de provisionamento de usuário para aplicativos SaaS no Microsoft Entra ID.

No locatário de origem, selecione Provisionamento e expanda a seção Mapeamentos.

Selecione Provisionar usuários do Microsoft Entra ID.

Na página Mapeamento de Atributos, desça a página para examinar os atributos de usuário sincronizados entre locatários na seção Mapeamentos de Atributos.

O primeiro atributo, alternativeSecurityIdentifier, é um atributo interno usado para identificar exclusivamente o usuário entre locatários, corresponder usuários no locatário de origem com os usuários existentes no locatário de destino e garantir que cada usuário tenha apenas uma conta. O atributo correspondente não pode ser alterado. Tentar alterar o atributo correspondente ou adicionar outros atributos correspondentes resultará em um erro

schemaInvalid.Selecione o atributo Membro (userType) para abrir a página Editar Atributo.

Examine a configuração Valor Constante do atributo userType.

Essa configuração define o tipo de usuário que será criado no locatário de destino e pode ser um dos valores na tabela a seguir. Por padrão, os usuários serão criados como membros externos (usuários de colaboração B2B). Para obter mais informações, consulte Propriedades de um usuário de colaboração do Microsoft Entra B2B.

Valor Constante Descrição Membro Padrão. Os usuários serão criados como membros externos (usuários de colaboração B2B) no locatário de destino. Os usuários poderão funcionar como qualquer membro interno do locatário de destino. Convidado Os usuários serão criados como convidados externos (usuários de colaboração B2B) no locatário de destino. Observação

Se o usuário B2B já existir no locatário de destino, o Membro (userType) não será alterado para Membro, a menos que a configuração Aplicar esse mapeamento seja definida como Always.

O tipo de usuário escolhido tem as seguintes limitações para aplicativos ou serviços (entre outras):

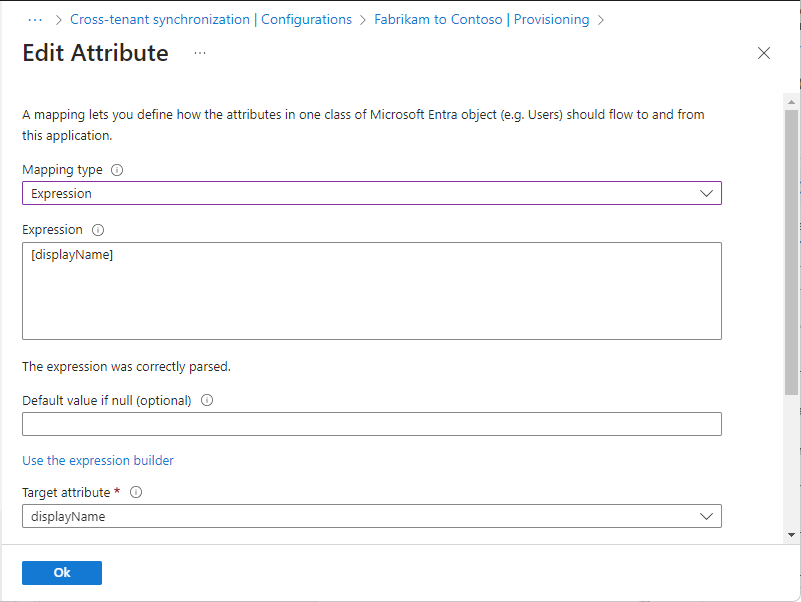

Aplicativo ou serviço Limitações Power BI - O suporte para Membro UserType no Power BI está atualmente em versão prévia. Para obter mais informações, consulte Distribuir o conteúdo do Power BI para usuários convidados externos com o Microsoft Entra B2B. Área de Trabalho Virtual do Azure – Para ver limitações, consulte Pré-requisitos para a Área de Trabalho Virtual do Azure. Equipes da Microsoft - Para conferir as limitações, consulte Colaborar com convidados de outros ambientes de nuvem do Microsoft 365. Se você quiser definir transformações, na página Mapeamento de Atributos, selecione o atributo que deseja transformar, como displayName.

Defina o Tipo de mapeamento como Expressão.

Na caixa Expressão, insira a expressão de transformação. Por exemplo, com o nome de exibição, é possível fazer o seguinte:

- Inverta o nome e o sobrenome e adicione uma vírgula entre eles.

- Adicione o nome de domínio entre parênteses no final do nome de exibição.

Para ver exemplos, consulte aReferência para gravar expressões para mapeamentos de atributo no Microsoft Entra ID.

Dica

Você pode mapear as extensões de diretório atualizando o esquema da sincronização entre locatários. Para obter mais informações, consulte Mapear extensões de diretório na sincronização entre locatários.

Etapa 10: especificar configurações de provisionamento adicionais

![]()

Locatário de origem

No locatário de origem, selecione Provisionamento e expanda a seção Configurações.

Marque a caixa de seleção Enviar uma notificação por email quando ocorrer uma falha.

Na caixa Email de Notificação, insira o endereço de email de uma pessoa ou de um grupo que deve receber as notificações de erro de provisionamento.

As notificações por email são enviadas no prazo de 24 horas, após o trabalho entrar no estado de quarentena. Para alertas personalizados, confira Entender como o provisionamento é integrado aos logs do Azure Monitor.

Para evitar a exclusão acidental, selecione Impedir exclusão acidental e especifique um valor limite. Por padrão, o limite é definido como 500.

Para obter mais informações, consulte Habilitar prevenção de exclusões acidentais no serviço de provisionamento do Microsoft Entra.

Selecione Salvar para salvar as alterações.

Etapa 11: testar provisionamento sob demanda

![]()

Locatário de origem

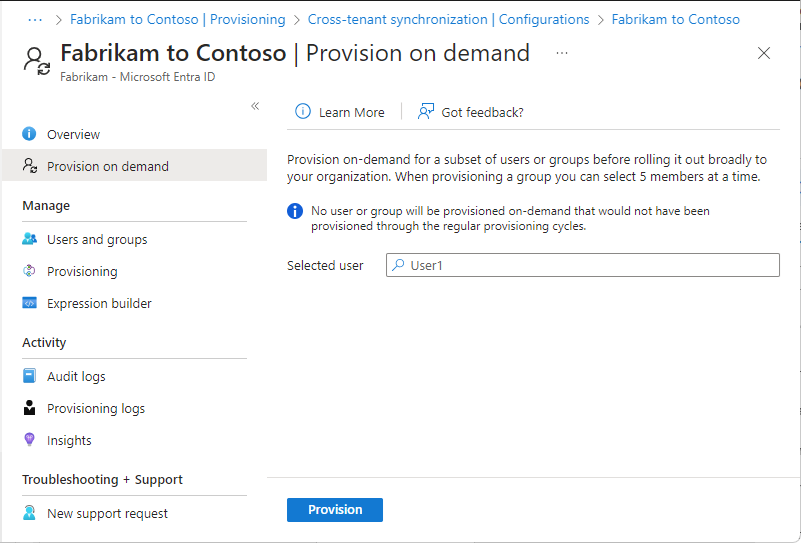

Agora que você tem uma configuração, pode testar o provisionamento sob demanda com um dos seus usuários.

No locatário de origem, navegue até Entra ID>Identidades Externas>Sincronização entre locatários.

Selecione Configurações e, em seguida, escolha sua configuração.

Selecionar Provisionar sob demanda.

Na caixa Selecionar um usuário ou grupo, procure e selecione um dos usuários de teste.

Selecione Provisionar.

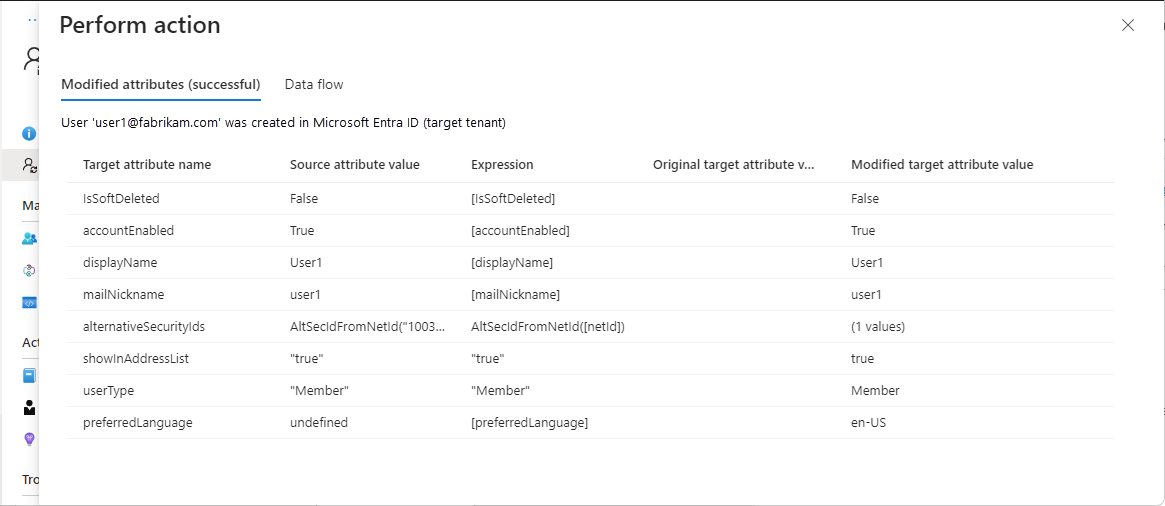

Após alguns instantes, a página Executar ação será exibida com informações sobre o provisionamento do usuário de teste no locatário de destino.

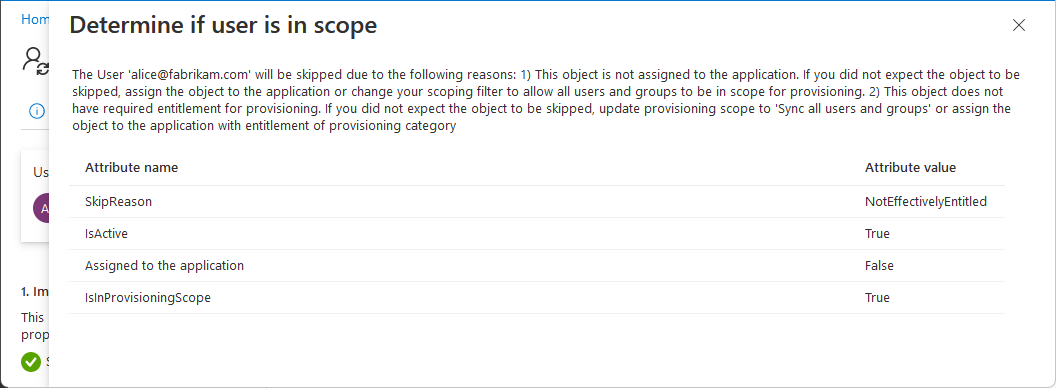

Se o usuário não estiver no escopo, você verá uma página com informações sobre por que o usuário de teste foi ignorado.

Na página Provisionar sob demanda, você pode exibir detalhes sobre o provisionamento e ter a opção de repetir.

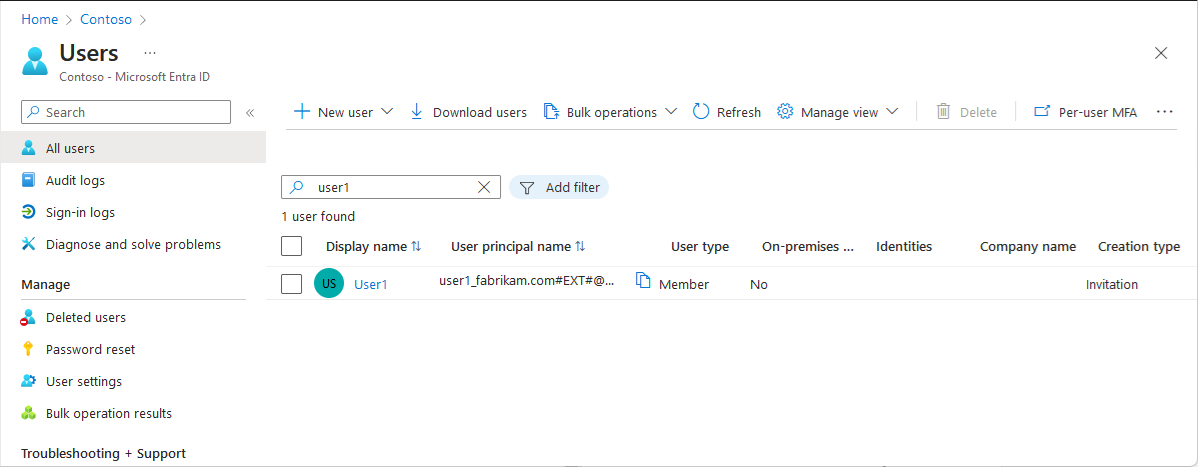

No locatário de destino, verifique se o usuário de teste foi provisionado.

Se tudo estiver funcionando conforme o esperado, atribua usuários adicionais à configuração.

Para obter mais informações, consulte Provisionamento sob demanda no Microsoft Entra ID.

Etapa 12: iniciar o trabalho de provisionamento

![]()

Locatário de origem

O trabalho de provisionamento inicia o ciclo de sincronização inicial de todos os usuários definidos em Escopo, na seção Configurações. O ciclo inicial leva mais tempo para ser executado do que os ciclos subsequentes, que ocorrem aproximadamente a cada 40 minutos, desde que o serviço de provisionamento do Microsoft Entra esteja em execução.

No locatário de origem, navegue até Entra ID>Identidades Externas>Sincronização entre locatários.

Selecione Configurações e, em seguida, escolha sua configuração.

Na página Visão geral, examine os detalhes do provisionamento.

Selecione Iniciar provisionamento para começar o trabalho de provisionamento.

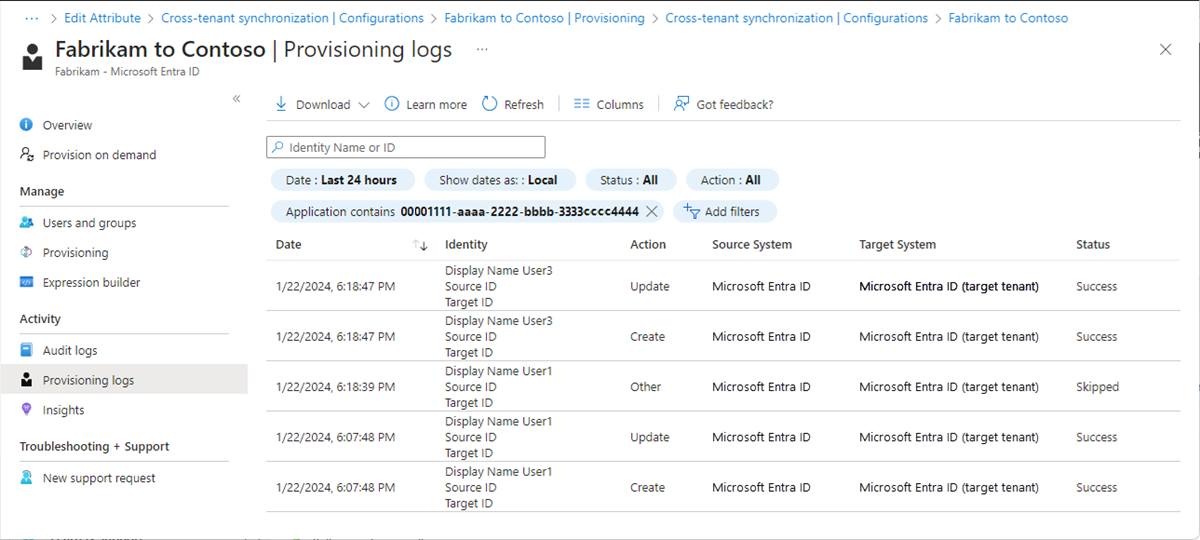

Etapa 13: monitorar o provisionamento

![]()

![]()

Locatários de origem e de destino

Depois de iniciar um trabalho de provisionamento, você pode monitorar o status.

No locatário de origem, na página Visão Geral, confira a barra de progresso para ver o status do ciclo de provisionamento e quanto falta para a conclusão. Para obter mais informações, consulte Verificar o status do provisionamento de usuário.

Se parecer que o provisionamento está em um estado não íntegro, a configuração entrará em quarentena. Para mais informações, consulte Provisionamento de aplicativos nos status de quarentena.

Selecione Logs de provisionamento para determinar quais usuários foram provisionados com êxito ou não. Por padrão, os logs são filtrados pela ID da entidade de serviço da configuração. Para obter mais informações, consulte Logs de provisionamento no Microsoft Entra ID.

Selecione Logs de auditoria para exibir todos os eventos registrados no Microsoft Entra ID. Para obter mais informações, consulte Logs de auditoria no Microsoft Entra ID.

Você também pode exibir os logs de auditoria no locatário de destino.

No locatário de destino, selecione Usuários>Logs de auditoria para exibir os eventos registrados para gerenciamento de usuários. A sincronização entre locatários no locatário de destino será registrada com o aplicativo "Microsoft.Azure.SyncFabric" como o ator.

Etapa 14: definir configurações de licença

![]()

Locatário de destino

Embora os usuários estejam sendo provisionados no locatário de destino, eles ainda podem se remover. Se os usuários se removerem e estiverem no escopo, eles serão provisionados novamente durante o próximo ciclo de provisionamento. Se você quiser impedir que os usuários se removam da sua organização, defina as Configurações de saída do usuário externo.

No locatário de destino, navegue até Entra ID>Identidades Externas>Configurações de colaboração externa.

Em Configurações de saída do usuário externo, escolha se deseja permitir que os próprios usuários externos saiam da sua organização.

Essa configuração também se aplica à colaboração B2B e à conexão direta B2B. Portanto, se você definir as Configurações de saída do usuário externo como Não, os usuários de colaboração B2B e os usuários de conexão direta B2B não poderão sair da sua organização. Para obter mais informações, confira Sair de uma organização como usuário externo.

Cenários comuns e soluções

Sintoma - Falha na conexão de teste com AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Ao configurar a sincronização entre locatários no locatário de origem e testar a conexão, ela falha com uma das seguintes mensagens de erro:

O resgate automático não é configurado no locatário de origem

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Details: The source tenant has not enabled automatic user consent with the target tenant. Please enable the outbound cross-tenant access policy for automatic user consent in the source tenant. aka.ms/TroubleshootingCrossTenantSyncPolicyCheck

O resgate automático não é configurado no locatário de destino

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryCrossTenantSyncPolicyCheckFailure

Details: The target tenant has not enabled inbound synchronization with this tenant. Please request the target tenant admin to enable the inbound synchronization on their cross-tenant access policy. Learn more: aka.ms/TroubleshootingCrossTenantSyncPolicyCheck

Causa

Esse erro indica que a política para resgatar automaticamente os convites nos locatários de origem e/ou de destino não foi configurada.

Solução

Siga a Etapa 3: resgatar automaticamente os convites no locatário de destino e a Etapa 4: resgatar automaticamente os convites no locatário de origem.

Sintoma – falhas ao testar conectividade com ExternalTenantNotFound

Ao configurar a sincronização entre nuvens no locatário de origem e testar a conexão, ela falha com a seguinte mensagem de erro:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: ExternalTenantNotFound

Details: This tenant was not found by the authentication authority of the current cloud: <targetTenantId>. The authentication authority is https://login.microsoftonline.com/<targetTenantId>.

Causa

Esse erro indica que a caixa de seleção Configurar sincronização entre locatários nas nuvens da Microsoft não está marcada.

Solução

No tenant de origem, exclua a configuração que você criou que falha ao se conectar.

No locatário de destino, crie uma nova configuração e marque a caixa de seleção Configurar sincronização entre locatários nas nuvens da Microsoft, conforme descrito na Etapa 5: Criar uma configuração no locatário de origem.

Sintoma – Falha no teste de conexão com AzureActiveDirectoryTokenExpired

Ao configurar a sincronização entre nuvens no locatário de origem e testar a conexão, ela falha com a seguinte mensagem de erro:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureActiveDirectoryTokenExpired

Details: The identity of the calling application could not be established.

Causa

Esse erro indica que a configuração entre nuvens para sincronização não foi habilitada.

Solução

No locatário de destino, na guia Configurações de nuvem da Microsoft , marque a caixa de seleção de sincronização entre nuvens para o locatário de origem. Siga as etapas na Etapa 1: Habilitar configurações entre nuvens em ambos os locatários.

Sintoma – a caixa de seleção do resgate automático está desabilitada

Ao configurar a sincronização entre locatários, a caixa de seleção Resgate automático está desabilitada.

Causa

Seu locatário não tem uma licença P1 ou P2 do Microsoft Entra ID.

Solução

Você deve ter uma licença P1 ou P2 do Microsoft Entra ID para definir as configurações de confiança.

Sintoma – O usuário excluído recentemente no locatário de destino não foi restaurado

Depois de excluir temporariamente um usuário sincronizado no locatário de destino, o usuário não será restaurado durante o próximo ciclo de sincronização. Se você tentar excluir temporariamente um usuário com provisionamento sob demanda e restaurar o usuário, isso poderá resultar em usuários duplicados.

Causa

Não há suporte para a restauração de um usuário excluído temporariamente no locatário de destino.

Solução

Restaure manualmente o usuário excluído temporariamente no locatário de destino. Para obter mais informações, consulte Restaurar ou remover um usuário excluído recentemente por meio do Microsoft Entra ID.

Sintoma – os usuários são ignorados porque a entrada por SMS está habilitada no usuário

Os usuários são ignorados da sincronização. A etapa de escopo inclui o seguinte filtro com status false: "Filter external users.alternativeSecurityIds EQUALS 'None'"

Causa

Se a entrada por SMS estiver habilitada para um usuário, ela será ignorada pelo serviço de provisionamento.

Solução

Desabilite a entrada por SMS para os usuários. O script abaixo mostra como você pode desabilitar a entrada por SMS usando o PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Sintoma: os usuários não conseguem provisionar e recebem o erro AzureActiveDirectoryForbidden

Os usuários no escopo não conseguem provisionar. Os detalhes dos logs de provisionamento incluem a seguinte mensagem de erro:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Causa

Esse erro indica que as configurações de convite de convidado no locatário de destino estão definidas com a configuração mais restritiva: "Ninguém na organização pode convidar usuários convidados, incluindo administradores (mais restritiva)".

Solução

Altere as configurações de Convite de convidado no locatário de destino para uma configuração menos restritiva. Para obter mais informações, confira Definir configurações de colaboração externa.

Sintoma: o UserPrincipalName não é atualizado para os usuários B2B existentes no estado de aceitação pendente

Quando um usuário é convidado pela primeira vez por meio de convite B2B manual, o convite é enviado para o endereço de email do usuário de origem. Como resultado, o usuário convidado no locatário de destino é criado com um prefixo UserPrincipalName (UPN) usando a propriedade de valor de email de origem. Há ambientes em que as propriedades do objeto de usuário de origem, UPN e Mail, têm valores diferentes, por exemplo, Mail == user.mail@___domain.com e UPN == user.upn@otherdomain.com. Nesse caso, o usuário convidado do locatário de destino será criado com um UPN como user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

O problema é gerado quando o objeto de origem é colocado no escopo da sincronização entre locatários e a expectativa é que, além de outras propriedades, o prefixo UPN do usuário convidado de destino seja atualizado para corresponder ao UPN do usuário de origem (usando o exemplo acima do valor seria: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). No entanto, isso não está acontecendo durante os ciclos de sincronização incremental e a alteração é ignorada.

Causa

Esse problema ocorre quando o usuário B2B que foi convidado manualmente para o locatário de destino não aceitou ou resgatou o convite, portanto, seu estado está em aceitação pendente. Quando um usuário é convidado por meio de um email, um objeto é criado com um conjunto de atributos que são preenchidos por meio do email, um deles é o UPN, que está apontando para o valor de email do usuário de origem. Se mais tarde você decidir adicionar o usuário ao escopo de sincronização entre locatários, o sistema tentará unir o usuário de origem com um usuário B2B no locatário de destino com base no atributo alternativeSecurityIdentifier, mas o usuário criado anteriormente não tem uma propriedade alternativeSecurityIdentifier preenchida porque o convite não foi resgatado. Portanto, o sistema não considerará isso um novo objeto de usuário e não atualizará o valor UPN. O UserPrincipalName não é atualizado nos seguintes cenários:

- O UPN e o email são diferentes para um usuário quando foram convidados manualmente.

- O usuário foi convidado antes de habilitar a sincronização entre locatários.

- O usuário nunca aceitou o convite, portanto, está em "estado de aceitação pendente".

- O usuário é colocado no escopo para sincronização entre locatários.

Solução

Para resolver o problema, execute o provisionamento sob demanda para que os usuários afetados atualizem o UPN. Também é possível reiniciar o provisionamento para atualizar o UPN para todos os usuários afetados. Note que isso dispara um ciclo inicial, o que pode levar muito tempo para grandes locatários. Para obter uma lista de usuários convidados manuais em estado de aceitação pendente, você pode usar um script, consulte o exemplo a seguir.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Em seguida, você poderá usar provisionOnDemand com o PowerShell para cada usuário. O limite de taxa para essa API é de 5 solicitações por 10 segundos. Para obter mais informações, consulte Limitações conhecidas para provisionamento sob demanda.