Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Observação

Esta capacidade está disponível como um suplemento do Intune. Para obter mais informações, veja Utilizar as capacidades de suplemento do Intune Suite.

Com o Microsoft Intune Gerenciamento de privilégios de ponto de extremidade (EPM) os utilizadores da sua organização podem ser executados como utilizador padrão (sem direitos de administrador) e concluir tarefas que requerem privilégios elevados. As tarefas que normalmente requerem privilégios administrativos são instalações de aplicações (como Aplicações do Microsoft 365), atualização de controladores de dispositivo e execução de determinados diagnóstico do Windows.

Gerenciamento de privilégios de ponto de extremidade suporta o seu percurso de Confiança Zero ajudando a sua organização a alcançar uma ampla base de utilizadores em execução com menos privilégios, ao mesmo tempo que eleva as tarefas selecionadas quando necessário para se manter produtiva. Para obter mais informações, veja Confiança Zero com o Microsoft Intune.

Esta descrição geral fornece informações sobre o EPM, incluindo os benefícios, como funciona e como começar.

Aplicável a:

- Windows

Principais Funcionalidades e Benefícios

✅ Descubra as principais funcionalidades e benefícios do EPM

- Standard Utilizadores por Predefinição. Os utilizadores podem realizar as suas tarefas sem direitos de administrador local.

- Suporte para elevação just-in-time. Os utilizadores podem acionar binários ou scripts aprovados por TI específicos para elevar temporariamente.

- Controlo Baseado em Políticas. Os administradores definem definições e regras para controlar as condições e o comportamento de elevação, com capacidades de criação de regras granulares de acordo com as necessidades organizacionais.

- Registo e Relatórios de Auditoria. O Intune regista todas as elevações com metadados detalhados.

- Alinhamento com Confiança Zero princípios ao permitir o acesso com menos privilégios e minimizar os riscos de movimento lateral.

Noções Básicas do EPM

✅ Saiba como funciona o EPM

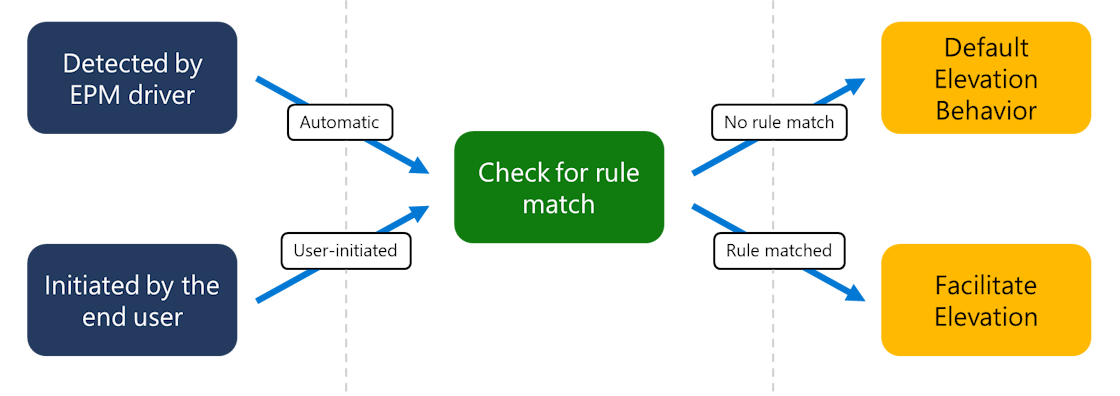

A elevação EPM pode ser acionada com dois métodos:

- Automaticamente ou;

- O utilizador foi iniciado.

O EPM pode ser configurado através de dois tipos de políticas, que podem ser direcionadas para grupos de utilizadores ou dispositivos:

- Política de definições de elevação – controla o cliente EPM, o nível de relatório e a capacidade de elevação predefinida.

- Política de regras de elevação – define o comportamento de elevação para binários ou scripts com base em critérios.

Para efetuar a elevação no dispositivo, o serviço EPM utiliza uma conta virtual para a maioria dos tipos de elevação, que está isolada da conta dos utilizadores com sessão iniciada. Nenhuma destas contas é adicionada ao grupo de administradores local. Uma exceção à utilização da conta virtual é o tipo de elevação Elevar como utilizador atual , que é explicado mais detalhadamente na secção seguinte.

O cliente EPM é instalado automaticamente quando uma política de definições de Elevação é atribuída a dispositivos ou utilizadores. O cliente EPM utiliza o serviço "Microsoft EPM Agent Service" e armazena os respetivos binários no "C:\Program Files\Microsoft EPM Agent" diretório.

Este diagrama mostra uma arquitetura de alto nível de como o cliente EPM é acionado, verifica a existência de regras e, em seguida, facilita a elevação:

Tipos de Elevação

✅ Controlar a forma como o EPM eleva os ficheiros

O EPM permite que os utilizadores sem privilégios administrativos executem processos no contexto administrativo. Quando cria uma regra de elevação, essa regra permite que o EPM execute o proxy do destino dessa regra com privilégios de administrador no dispositivo. O resultado é que a aplicação tem capacidade administrativa total no dispositivo.

Com exceção de Elevate como o tipo de utilizador atual, o EPM utiliza uma conta virtual para elevar os processos. A utilização da conta virtual isola as ações elevadas do perfil do utilizador, reduzindo a exposição a dados específicos do utilizador e reduzindo o risco de escalamento de privilégios.

Quando utiliza Gerenciamento de privilégios de ponto de extremidade, existem algumas opções para o comportamento de elevação:

Automático: para regras de elevação automática, o EPM eleva automaticamente estas aplicações sem a entrada do utilizador. As regras abrangentes nesta categoria podem ter um impacto generalizado na postura de segurança da organização.

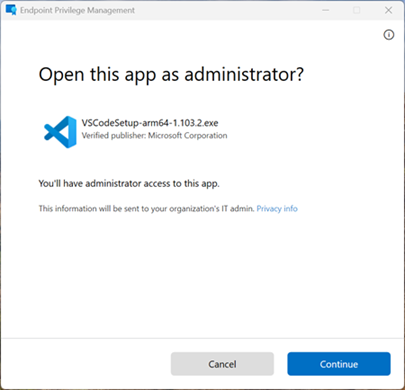

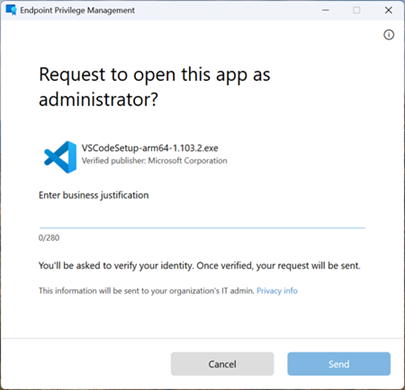

Utilizador confirmado: com as regras confirmadas pelo utilizador, os utilizadores finais utilizam um novo menu de contexto de clique com o botão direito do rato em Executar com acesso elevado. Os administradores podem exigir que o utilizador efetue uma validação extra com um pedido de autenticação, uma justificação comercial ou ambos.

Elevar como Utilizador Atual: utilize este tipo de elevação para aplicações que necessitam de acesso a recursos específicos do utilizador para funcionarem corretamente, como caminhos de perfil, variáveis de ambiente ou preferências de runtime. Ao contrário das elevações que utilizam uma conta virtual, este modo executa o processo elevado na própria conta do utilizador com sessão iniciada, preservando a compatibilidade com ferramentas e instaladores que dependem do perfil de utilizador ativo. Ao manter a mesma identidade de utilizador antes e depois da elevação, esta abordagem garante registos de auditoria consistentes e precisos. Também suporta a Autenticação do Windows, exigindo que o utilizador volte a autenticar com credenciais válidas antes da elevação ocorrer.

No entanto, uma vez que o processo elevado herda o contexto completo do utilizador, este modo introduz uma superfície de ataque mais ampla e reduz o isolamento dos dados do utilizador.

Principais considerações:

- Necessidade de compatibilidade: utilize este modo apenas quando a elevação da conta virtual causar falhas na aplicação.

- Âmbito apertado: limite as regras de elevação a binários e caminhos fidedignos para reduzir o risco.

- Compromisso de segurança: compreenda que este modo aumenta a exposição a dados específicos do utilizador.

Dica

Quando a compatibilidade não é um problema, prefira um método que utilize a elevação da conta virtual para uma segurança mais forte.

Suporte aprovado: para regras aprovadas pelo suporte, os utilizadores finais têm de submeter um pedido para executar uma aplicação com permissões elevadas. Assim que o pedido for submetido, um administrador pode aprovar o pedido. Assim que o pedido for aprovado, o utilizador final é notificado de que pode repetir a elevação no dispositivo. Para obter mais informações sobre como utilizar este tipo de regra, veja Pedidos de elevação aprovados pelo suporte.

Negar: uma regra de negação identifica um ficheiro que o EPM bloqueia a execução num contexto elevado. Em determinados cenários, as regras de negação podem garantir que os ficheiros conhecidos ou software potencialmente malicioso não podem ser executados num contexto elevado.

O cliente EPM pode ser configurado com uma resposta de elevação predefinida ou com regras específicas que permitem a resposta de elevação especificada.

Capacidades de Regras

✅ Filtragem granular de ficheiros para elevação

As regras de elevação EPM podem ser criadas com base num ou mais atributos, incluindo o nome do ficheiro, caminho, etc. Alguns exemplos de capacidades de regras são:

Controlos de processo subordinado – quando os processos são elevados pelo EPM, pode controlar a forma como a criação de processos subordinados é regida pelo EPM, o que lhe permite ter controlo granular sobre quaisquer subprocessos que possam ser criados pela sua aplicação elevada.

Suporte de argumentos – permita que apenas determinados parâmetros para aplicações sejam elevados.

Suporte de hash de ficheiros – corresponda à aplicação com base no hash do ficheiro.

Suporte de certificados do Publisher – crie regras baseadas na confiança do certificado do publicador da aplicação juntamente com outros atributos.

Tipos de arquivo compatíveis

O EPM suporta a elevação destes tipos de ficheiros:

- Ficheiros executáveis com uma

.exeextensão. - Ficheiros do windows installer com uma

.msiextensão. - Scripts do PowerShell com a

.ps1extensão.

Reporting

✅ Controlar elevações no seu ambiente

O EPM inclui relatórios para o ajudar a preparar, monitorizar e utilizar o serviço. Os relatórios são fornecidos para elevações não geridas e geridas:

Elevação não gerida: todas as elevações de ficheiros que ocorrem sem a utilização de Gerenciamento de privilégios de ponto de extremidade. Estas elevações podem ocorrer quando um utilizador com direitos administrativos utiliza a ação predefinida do Windows de Executar como administrador.

Elevação gerida: qualquer elevação que Gerenciamento de privilégios de ponto de extremidade facilita. As elevações geridas incluem todas as elevações que o EPM acaba por facilitar para o utilizador padrão. Estas elevações geridas podem incluir elevações que ocorrem como resultado de uma regra de elevação ou como parte da ação de elevação predefinida.

Introdução ao Gerenciamento de privilégios de ponto de extremidade

✅ Começar a utilizar o EPM

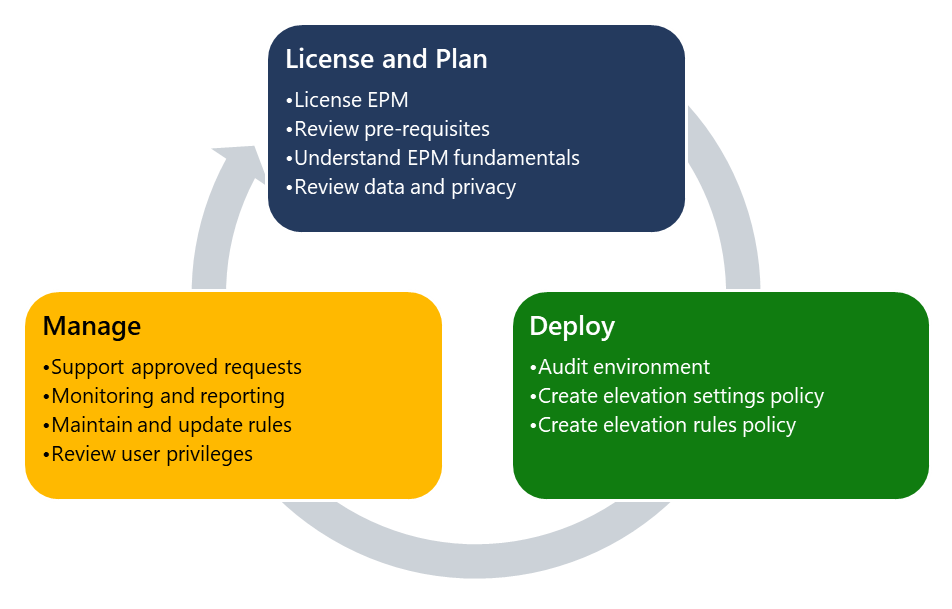

Gerenciamento de privilégios de ponto de extremidade (EPM) é administrado a partir do Centro de Administração do Microsoft Intune. Quando as organizações começarem a utilizar o EPM, utilizam o seguinte processo de alto nível:

Licença EPM e Plano

- Licença EPM – antes de poder utilizar Gerenciamento de privilégios de ponto de extremidade políticas, tem de licenciar o EPM no seu inquilino como um suplemento do Intune. Para obter informações de licenciamento, veja Utilizar as capacidades de suplemento do Intune Suite.

- Planear o EPM – antes de começar a utilizar o EPM, existem alguns requisitos e conceitos fundamentais que deve considerar. Para obter mais informações, veja Planear o EPM.

Implementar o EPM – para implementar o EPM, ative a auditoria, crie regras e monitorize a implementação. Para obter mais informações, veja Implementar o EPM.

Gerir o EPM – depois de implementar o EPM, pode monitorizar pedidos e elevações aprovados de suporte. Pode manter e atualizar as suas regras e rever os privilégios de utilizador.