Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Modelos de política de controle de acesso no AD FS

Os Serviços de Federação do Active Directory agora dão suporte ao uso de modelos de política de controle de acesso. Usando modelos de política de controle de acesso, um administrador pode impor as configurações de política atribuindo o modelo de política a um grupo de RPs (terceiras partes confiáveis). O administrador também pode fazer atualizações no modelo de política e as alterações serão aplicadas às partes confiáveis automaticamente se não houver nenhuma interação do usuário necessária.

O que são modelos de política de controle de acesso?

O pipeline principal do AD FS para processamento de políticas tem três fases: autenticação, autorização e emissão de declarações. Atualmente, os administradores do AD FS precisam configurar uma política para cada uma dessas fases separadamente. Isso também envolve entender as implicações dessas políticas e se essas políticas têm interdependência. Além disso, os administradores precisam entender o idioma da regra de declaração e criar regras personalizadas para habilitar alguma política simples/comum (por exemplo, bloquear o acesso externo).

O que os modelos de política de controle de acesso fazem é substituir esse modelo antigo em que os administradores precisam configurar regras de autorização de emissão usando o idioma de declarações. Os cmdlets antigos do PowerShell das regras de autorização de emissão ainda se aplicam, mas são mutuamente exclusivos do modelo novo. Os administradores podem optar por usar o novo modelo ou o modelo antigo. O novo modelo permite que os administradores controlem quando conceder acesso, incluindo a imposição da autenticação multifator.

Os modelos de política de controle de acesso usam um modelo de permissão. Isso significa que, por padrão, ninguém tem acesso e esse acesso deve ser concedido explicitamente. No entanto, esta não é apenas uma permissão de tudo ou nada. Os administradores podem adicionar exceções à regra de permissão. Por exemplo, um administrador pode desejar conceder acesso com base em uma rede específica selecionando essa opção e especificando o intervalo de endereços IP. Mas o administrador pode adicionar e exceção, por exemplo, o administrador pode adicionar uma exceção de uma rede específica e especificar esse intervalo de endereços IP.

Modelos internos de política de controle de acesso versus modelos de política de controle de acesso personalizado

O AD FS inclui vários modelos internos de política de controle de acesso. Esses direcionam alguns cenários comuns que têm o mesmo conjunto de requisitos de política, por exemplo, a política de acesso do cliente para o Office 365. Esses modelos não podem ser modificados.

Para fornecer maior flexibilidade para atender às suas necessidades comerciais, os administradores podem criar seus próprios modelos de política de acesso. Elas podem ser modificadas após a criação e as alterações no modelo de política personalizada serão aplicadas a todos os RPs controlados por esses modelos de política. Para adicionar um modelo de política personalizado, basta clicar em Adicionar Política de Controle de Acesso de dentro do gerenciamento do AD FS.

Para criar um modelo de política, um administrador precisa primeiro especificar em quais condições uma solicitação será autorizada para emissão de token e/ou delegação. As opções de condição e ação são mostradas na tabela abaixo. As condições em negrito podem ser configuradas pelo administrador com valores diferentes ou novos. O administrador também pode especificar exceções se houver alguma. Quando uma condição for atendida, uma ação de permissão não será disparada se houver uma exceção especificada e a solicitação de entrada corresponder à condição especificada na exceção.

| Permitir usuários | Except |

|---|---|

| De uma rede específica | De uma rede específica De grupos específicos De dispositivos com níveis de confiança específicos Com declarações específicas na solicitação |

| De grupos específicos | De uma rede específica De grupos específicos De dispositivos com níveis de confiança específicos Com declarações específicas na solicitação |

| De dispositivos com níveis de confiança específicos | De uma rede específica De grupos específicos De dispositivos com níveis de confiança específicos Com declarações específicas na solicitação |

| Com declarações específicas na solicitação | De uma rede específica De grupos específicos De dispositivos com níveis de confiança específicos Com declarações específicas na solicitação |

| E exigir autenticação multifator | De uma rede específica De grupos específicos De dispositivos com níveis de confiança específicos Com declarações específicas na solicitação |

Se um administrador selecionar várias condições, elas terão uma relação AND. As ações são mutuamente exclusivas e, para uma regra de política, você só pode escolher uma ação. Se o administrador selecionar várias exceções, elas serão de uma relação OR . Alguns exemplos de regra de política são mostrados abaixo:

| Policy | Diretrizes de política |

|---|---|

| O acesso à Extranet requer MFA Todos os usuários são permitidos |

Regra nº 1 da extranet e com MFA Permissão do Regra nº 2 da intranet Permissão do |

| Acesso externo não é permitido, exceto para não funcionários em tempo integral. O acesso à intranet para FTE no dispositivo ingressado no local de trabalho é permitido |

Regra nº 1 Da extranet e do grupo não FTE Permissão do Regra nº 2 da intranet e do dispositivo ingressado no local de trabalho e do grupo FTE Permissão do |

| O acesso à Extranet requer autenticação multifator, exceto "administrador de serviços" Todos os usuários têm permissão para acessar |

Regra nº 1 da extranet e com MFA Permissão do Exceto grupo de administradores de serviço Regra nº 2 sempre Permissão do |

| o acesso de dispositivo ingressado fora do local de trabalho da extranet requer MFA Permitir a malha do AD para acesso à intranet e à extranet |

Regra nº 1 da intranet E do grupo do AD Fabric Permissão do Regra nº 2 da extranet e do dispositivo não ingressado no local de trabalho e do grupo do AD Fabric e com MFA Permissão do Regra nº 3 da extranet e do dispositivo ingressado no local de trabalho e do grupo do AD Fabric Permissão do |

Modelo de política parametrizado versus modelo de política não parametrizado

Um modelo de política parametrizado é um modelo de política que tem parâmetros. Um administrador precisa inserir o valor desses parâmetros ao atribuir esse modelo a RPs.Um administrador não pode fazer alterações no modelo de política parametrizado depois de criado. Um exemplo de uma política parametrizada é a política interna, Permitir grupo específico. Sempre que essa política é aplicada a um RP, esse parâmetro precisa ser especificado.

Um modelo de política não parametrizado é um modelo de política que não tem parâmetros. Um administrador pode atribuir esse modelo a RPs sem nenhuma entrada necessária e pode fazer alterações em um modelo de política não parametrizado depois de criado. Um exemplo disso é a política interna, Permitir todos e exigir MFA.

Como criar uma política de controle de acesso não parametrizada

Para criar uma política de controle de acesso não parametrizada, use o procedimento a seguir

Para criar uma política de controle de acesso não parametrizada

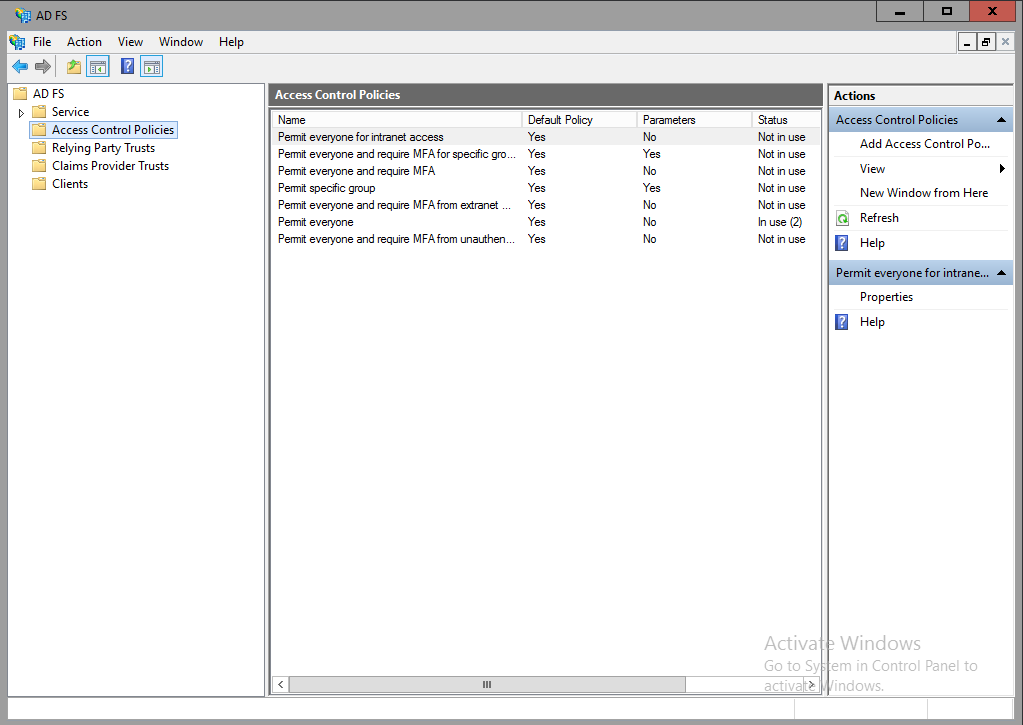

No Gerenciamento do AD FS à esquerda, selecione Políticas de Controle de Acesso e, à direita, clique em Adicionar Política de Controle de Acesso.

Insira um nome e uma descrição. Por exemplo: permitir usuários com dispositivos autenticados.

Em Permitir acesso se qualquer uma das regras a seguir for atendida, clique em Adicionar.

Em permissão, marque a caixa ao lado de a partir de dispositivos com nível de confiança específico

Na parte inferior, selecione o específico sublinhado

Na janela pop-up, selecione autenticado na lista suspensa. Clique em OK.

Clique em OK. Clique em OK.

Como criar uma política de controle de acesso parametrizada

Para criar uma política de controle de acesso parametrizada, use o procedimento a seguir

Para criar uma política de controle de acesso parametrizada

No Gerenciamento do AD FS à esquerda, selecione Políticas de Controle de Acesso e, à direita, clique em Adicionar Política de Controle de Acesso.

Insira um nome e uma descrição. Por exemplo: permitir usuários com uma declaração específica.

Em Permitir acesso se qualquer uma das regras a seguir for atendida, clique em Adicionar.

Em permissão, marque a caixa ao lado de com declarações específicas na solicitação

Na parte inferior, selecione o específico sublinhado

Na janela que aparece, selecione Parâmetro especificado quando a política de controle de acesso é atribuída. Clique em OK.

Clique em OK. Clique em OK.

Como criar uma política de controle de acesso personalizada com uma exceção

Para criar uma política de controle de acesso com uma exceção, use o procedimento a seguir.

Para criar uma política de controle de acesso personalizada com uma exceção

No Gerenciamento do AD FS à esquerda, selecione Políticas de Controle de Acesso e, à direita, clique em Adicionar Política de Controle de Acesso.

Insira um nome e uma descrição. Por exemplo: permitir usuários com dispositivos autenticados, mas não gerenciados.

Em Permitir acesso se qualquer uma das regras a seguir for atendida, clique em Adicionar.

Em permissão, marque a caixa ao lado de a partir de dispositivos com nível de confiança específico

Na parte inferior, selecione o específico sublinhado

Na janela pop-up, selecione autenticado na lista suspensa. Clique em OK.

Em exceto, marque a caixa ao lado de de dispositivos com nível de confiança específico

Selecione o específico sublinhado abaixo de exceto

Na janela pop-up, selecione gerenciado na lista suspensa. Clique em OK.

Clique em OK. Clique em OK.

Como criar uma política de controle de acesso personalizada com várias condições de permissão

Para criar uma política de controle de acesso com várias condições de permissão, use o procedimento a seguir

Para criar uma política de controle de acesso parametrizada

No Gerenciamento do AD FS à esquerda, selecione Políticas de Controle de Acesso e, à direita, clique em Adicionar Política de Controle de Acesso.

Insira um nome e uma descrição. Por exemplo: permitir usuários com uma declaração específica e de um grupo específico.

Em Permitir acesso se qualquer uma das regras a seguir for atendida, clique em Adicionar.

Em permissão, marque a caixa ao lado de a partir de um grupo específico e com declarações específicas na solicitação

Na parte inferior, selecione o específico sublinhado para a primeira condição, ao lado de grupos

Na janela que aparece, selecione Parâmetro especificado quando a política é atribuída. Clique em OK.

Na parte inferior, selecione o específico sublinhado para a segunda condição, ao lado de declarações

Na janela que aparece, selecione Parâmetro especificado quando a política de controle de acesso é atribuída. Clique em OK.

Clique em OK. Clique em OK.

Como atribuir uma política de controle de acesso a um novo aplicativo

É bem simples atribuir uma política de controle de acesso a um novo aplicativo, tendo agora sido integrado ao assistente para adicionar um RP. No assistente do objeto de confiança de terceira parte confiável, você pode selecionar a política de controle de acesso que deseja atribuir. Esse é um requisito ao criar uma nova confiança entre partes confiáveis.

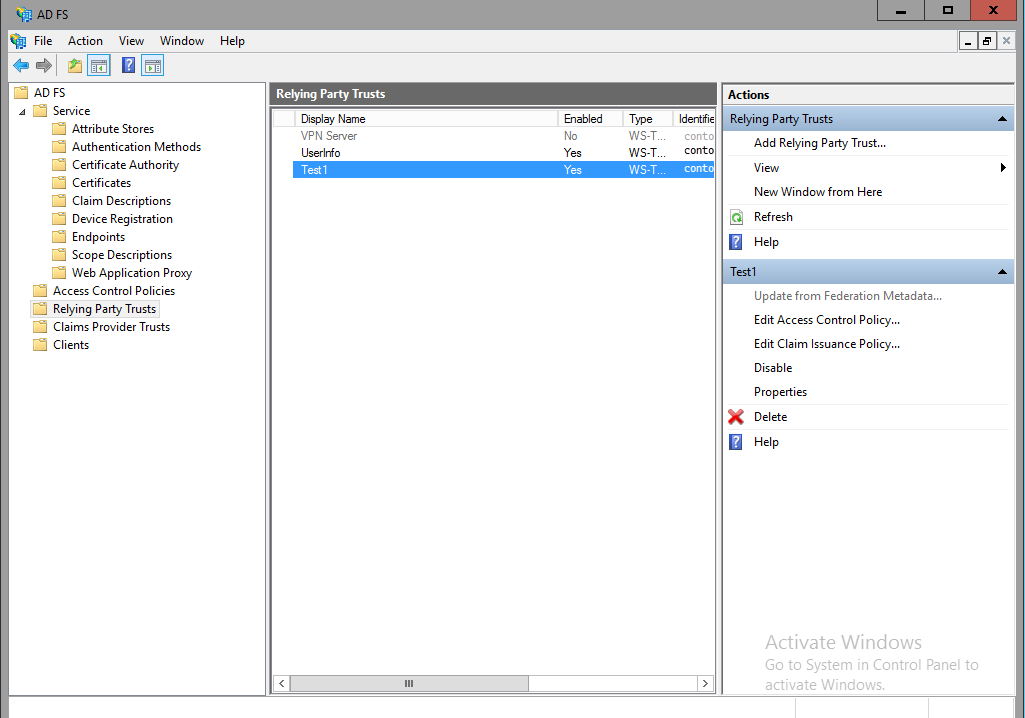

Como atribuir uma política de controle de acesso a um aplicativo existente

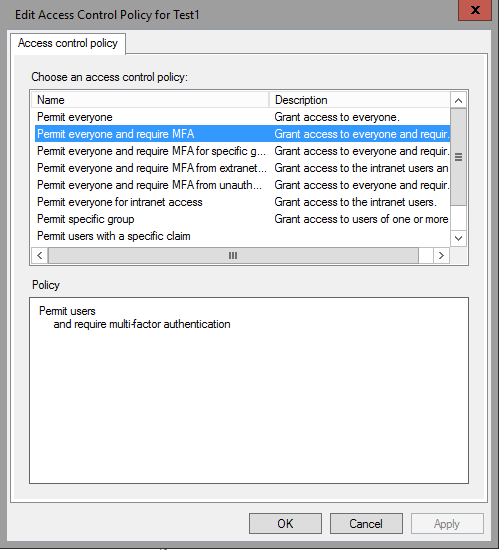

Para atribuir uma política de controle de acesso a um aplicativo existente, selecione o aplicativo em Confianças de Partes Dependentes e clique com o botão direito do mouse em Editar Política de Controle de Acesso.

A partir daqui, você pode selecionar a política de controle de acesso e aplicá-la ao aplicativo.