Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

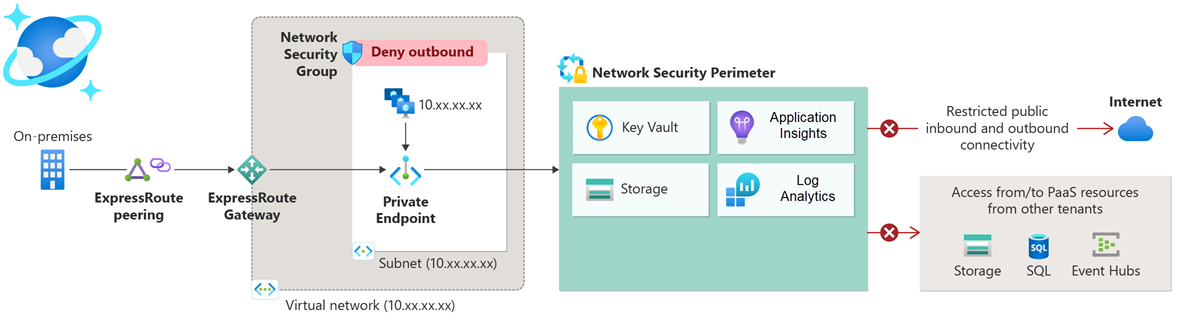

O Perímetro de Segurança de Rede do Azure cria limites lógicos de rede em torno dos recursos de plataforma como serviço (PaaS) que são implantados fora de suas redes virtuais. O perímetro de segurança de rede ajuda-o a controlar o acesso à rede pública a recursos como as contas de Armazenamento do Azure e o Cofre da Chave do Azure estabelecendo um perímetro seguro.

Por padrão, o perímetro de segurança de rede restringe o acesso público aos recursos de PaaS dentro do limite. Você pode conceder exceções por meio de regras de acesso explícitas para tráfego de entrada e saída. Essa abordagem ajuda a evitar a exfiltração de dados e, ao mesmo tempo, mantém a conectividade necessária para seus aplicativos.

Para padrões de acesso que envolvem tráfego de redes virtuais para recursos PaaS, consulte O que é o Azure Private Link?.

As características de um perímetro de segurança de rede incluem:

- Comunicação de acesso entre recursos dentro dos membros do perímetro, evitando a exfiltração de dados para destinos não autorizados.

- Gerenciamento de acesso público externo com regras explícitas para recursos de PaaS associados ao perímetro.

- Registos de acesso para auditoria e conformidade.

- Experiência unificada em todos os recursos de PaaS.

Important

O perímetro de segurança de rede agora está disponível em geral em todas as regiões de nuvem pública do Azure. Para obter informações sobre serviços suportados, consulte Recursos de link privado integrados para serviços PaaS suportados."

Componentes de um perímetro de segurança de rede

Um perímetro de segurança de rede inclui os seguintes componentes:

| Component | Description |

|---|---|

| Perímetro de segurança da rede | Recursos de nível superior que definem o limite lógico da rede para proteger os recursos PaaS. |

| Profile | Coleção de regras de acesso que se aplicam aos recursos associados ao perfil. |

| Regra de acesso | Regras de entrada e saída para recursos em um perímetro específico, para permitir o acesso a partir de fora do perímetro. |

| Associação de recursos | Participação no perímetro para um recurso PaaS. |

| Configurações de diagnóstico | Recurso de extensão hospedado pelo Microsoft Insights para coletar logs e métricas para todos os recursos no perímetro. |

Note

Para segurança organizacional e informativa, não inclua dados pessoais identificáveis ou confidenciais nas regras de perímetro de segurança de rede ou outras configurações de perímetro de segurança de rede.

Propriedades do perímetro de segurança de rede

Ao criar um perímetro de segurança de rede, você pode especificar as seguintes propriedades:

| Property | Description |

|---|---|

| Name | Um nome exclusivo dentro do grupo de recursos. |

| Location | Uma região do Azure com suporte onde o recurso está localizado. |

| Nome do grupo de recursos | Nome do grupo de recursos onde o perímetro de segurança de rede deve estar presente. |

Modos de acesso no perímetro de segurança da rede

Os administradores adicionam recursos PaaS a um perímetro criando associações de recursos. Estas associações podem ser feitas em dois modos de acesso. Os modos de acesso são:

| Mode | Description |

|---|---|

| Modo de transição (anteriormente modo de aprendizagem) | - Modo de acesso padrão. - Ajuda os administradores de rede a entender os padrões de acesso existentes de seus recursos PaaS. - Modo de uso aconselhado antes de fazer a transição para o modo imposto. |

| Modo obrigatório | - Deve ser definido pelo administrador. - Por padrão, todo o tráfego, exceto o tráfego intraperímetro, é negado neste modo, a menos que exista uma regra de acesso Permitir . |

Saiba mais sobre como passar do modo de transição (antigo modo de aprendizagem) para o modo imposto no artigo Transição para um perímetro de segurança de rede .

Por que usar um perímetro de segurança de rede?

O perímetro de segurança de rede fornece um perímetro seguro para a comunicação de serviços PaaS implantados fora da rede virtual. Ele permite que você controle o acesso de rede aos recursos de PaaS do Azure. Alguns dos casos de uso comuns incluem:

- Crie um limite seguro em torno dos recursos de PaaS.

- Impeça a exfiltração de dados associando recursos de PaaS ao perímetro.

- Habilite as regras de acesso para conceder acesso fora do perímetro seguro.

- Gerencie regras de acesso para todos os recursos de PaaS dentro do perímetro de segurança de rede em um único painel.

- Habilite as configurações de diagnóstico para gerar logs de acesso de recursos de PaaS dentro do perímetro para auditoria e conformidade.

- Permita o tráfego de pontos finais privados sem a necessidade de regras de acesso explícitas.

Como funciona um perímetro de segurança de rede?

Quando um perímetro de segurança de rede é criado e os recursos de PaaS são associados ao perímetro no modo imposto, todo o tráfego público é negado por padrão, impedindo assim a exfiltração de dados fora do perímetro.

As regras de acesso podem ser usadas para aprovar o tráfego público de entrada e saída fora do perímetro. O acesso de entrada público pode ser aprovado usando os atributos Rede e Identidade do cliente, como endereços IP de origem, assinaturas. O acesso público de saída pode ser aprovado através do uso de FQDNs (Nomes de Domínio Totalmente Qualificados) dos destinos externos.

Por exemplo, ao criar um perímetro de segurança de rede e associar um conjunto de recursos PaaS ao perímetro, como o Cofre de Chaves do Azure e o Armazenamento do Azure no modo imposto, todo o tráfego público de entrada e saída é negado a esses recursos de PaaS por padrão. Para permitir qualquer acesso fora do perímetro, as regras de acesso necessárias podem ser criadas. Dentro do mesmo perímetro, perfis podem ser criados para agrupar recursos PaaS com um conjunto semelhante de requisitos de acesso de entrada e saída.

Recursos de ligações privadas incorporados

Um recurso de link privado com reconhecimento de perímetro de segurança de rede é um recurso PaaS que pode ser associado a um perímetro de segurança de rede. Atualmente, a lista de recursos de link privado integrados é a seguinte:

| Nome do recurso de link privado | Tipo de recurso | Resources | Disponibilidade |

|---|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics Workspace, Application Insights, Alertas, Serviço de Notificação | Disponível ao público em geral |

| Azure AI Search | Microsoft.Search/searchServices | Disponibilidade geral | |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | Pré-visualização Pública | |

| Hubs de Eventos | Microsoft.EventHub/namespaces | Disponibilidade geral | |

| Cofre da Chave | Microsoft.KeyVault/vaults | Disponibilidade geral | |

| Banco de Dados SQL | Microsoft.Sql/servers | Pré-visualização Pública | |

| Storage | Microsoft.Storage/storageAccounts | Disponibilidade geral | |

| Serviço Azure OpenAI | Microsoft.CognitiveServices | Pré-visualização Pública |

Important

Os seguintes serviços integrados estão em pré-visualização pública com o Network Security Perimeter:

- Cosmos DB

- Banco de Dados SQL

- Azure Open AI Service

Essas visualizações são fornecidas sem um contrato de nível de serviço e não são recomendadas para cargas de trabalho de produção. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Note

Consulte a documentação respetiva do recurso de link privado para informações sobre os cenários não suportados no momento.

Tipos de regras de acesso suportados

O perímetro de segurança de rede suporta os seguintes tipos de regras de acesso:

| Direction | Tipo de regra de acesso |

|---|---|

| Inbound | Regras baseadas na subscrição |

| Inbound | Regras baseadas em IP (verifique os respetivos recursos de link privado integrados para suporte v6) |

| Outbound | Regras baseadas em FQDN |

Limitações de um perímetro de segurança de rede

Limitações de registro em log

O perímetro de segurança de rede está atualmente disponível em todas as regiões de nuvem pública do Azure. No entanto, ao habilitar logs de acesso para perímetro de segurança de rede, o espaço de trabalho do Log Analytics a ser associado ao perímetro de segurança de rede precisa estar localizado em uma das regiões com suporte do Azure Monitor.

Note

Para logs de recursos PaaS, use o Espaço de Trabalho do Log Analytics, o Armazenamento ou o Hub de Eventos como o destino do log associado ao mesmo perímetro do recurso PaaS em questão.

Limitações de escala

A funcionalidade de perímetro de segurança de rede pode ser utilizada para suportar implementações de recursos PaaS com controlos de rede pública comuns com as seguintes limitações de escala:

| Limitation | Description |

|---|---|

| Número de perímetros de segurança de rede | Suportado até 100 como limite recomendado por subscrição. |

| Perfis por perímetros de segurança de rede | Suportado até ao limite recomendado de 200. |

| Número de elementos da regra por perfil | Suportado até 200 para cada entrada e saída como limite rígido. |

| Número de recursos de PaaS em assinaturas associadas ao mesmo perímetro de segurança de rede | Compatível até 1000 como limite recomendado. |

Outras limitações

O perímetro de segurança de rede tem outras limitações, como se segue:

| Limitation/Issue | Description |

|---|---|

| Campo ausente nos logs de acesso ao perímetro de segurança de rede | Os logs de acesso ao perímetro de segurança da rede podem ter sido agregados. Se os campos 'count' e 'timeGeneratedEndTime' estiverem ausentes, considere a contagem de agregação como 1. |

| Criações de associação por meio do SDK falham com problema de permissão | Estado: 403 (Proibido) ; ErrorCode: AuthorizationFailed, pode ser recebido durante a execução da ação 'Microsoft.Network/locations/networkSecurityPerimeterOperationStatuses/read' sobre o âmbito '/subscriptions/xyz/providers/Microsoft.Network/locations/xyz/networkSecurityPerimeterOperationStatuses/xyz'. Até a correção, use a permissão 'Microsoft.Network/locations/*/read' ou use WaitUntil.Started na API do SDK CreateOrUpdateAsync para criações de associação. |

| Os nomes de recursos não podem ter mais de 44 caracteres para oferecer suporte ao perímetro de segurança de rede | A associação de recursos de perímetro de segurança de rede criada a partir do portal do Azure tem o formato {resourceName}-{perimeter-guid}. Para alinhar com a exigência de que o campo de nome do requisito não pode ter mais de 80 caracteres, os nomes de recursos terão que ser limitados a 44 caracteres. |

| Não há suporte para tráfego de endpoint de serviço. | Recomenda-se o uso de endpoints privados para comunicação IaaS para PaaS. Atualmente, mesmo quando uma regra de entrada permite 0.0.0.0/0, o tráfego de ponto de extremidade de serviço pode ser negado. |

Note

Consulte a documentação de PaaS individual para obter as respetivas limitações de cada serviço.