Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Neste tutorial, você configura uma máquina virtual (VM) Linux para encaminhar dados Syslog para seu espaço de trabalho usando o Azure Monitor Agent. Essas etapas permitem que você colete e monitore dados de dispositivos baseados em Linux nos quais você não pode instalar um agente como um dispositivo de rede de firewall.

Nota

O Container Insights agora suporta a recolha automática de eventos Syslog de nós Linux nos seus clusters AKS. Para saber mais, consulte Coleção Syslog com Container Insights.

Configure seu dispositivo baseado em Linux para enviar dados para uma VM Linux. O Agente do Azure Monitor na VM encaminha os dados do Syslog para o espaço de trabalho do Log Analytics. Em seguida, use o Microsoft Sentinel ou o Azure Monitor para monitorar o dispositivo a partir dos dados armazenados no espaço de trabalho do Log Analytics.

Neste tutorial, irá aprender a:

- Criar uma regra de recolha de dados.

- Verifique se o Azure Monitor Agent está em execução.

- Habilite a receção de registos na porta 514.

- Verifique se os dados do Syslog são encaminhados para o espaço de trabalho do Log Analytics.

Pré-requisitos

Para concluir as etapas neste tutorial, você deve ter os seguintes recursos e funções:

Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

Uma conta do Azure com as seguintes funções para implantar o agente e criar as regras de coleta de dados.

Função incorporada Âmbito Razão - Colaborador de Máquina Virtual

- Administrador de Recursos de Máquina Conectada Azure- Máquinas virtuais

- Conjuntos de dimensionamento

- Servidores com Azure Arc habilitadoPara implantar o agente Qualquer função que inclua a ação Microsoft.Resources/deployments/* - Subscrição

- Grupo de recursos

- Regra de recolha de dados existentePara implantar modelos do Azure Resource Manager Colaborador de Monitoramento - Subscrição

- Grupo de recursos

- Regra de recolha de dados existentePara criar ou editar regras de coleta de dados Uma área de trabalho do Log Analytics.

Um servidor Linux que está executando um sistema operacional que dá suporte ao Azure Monitor Agent.

Um dispositivo baseado em Linux que gera dados de log de eventos como um dispositivo de rede de firewall.

Criar o DCR e adicionar recursos

Para criar o DCR e adicionar recursos, siga as etapas nestes artigos:

Configurar fonte de dados do Syslog

Na guia Coletar e entregar do DCR, selecione Linux Syslog na lista suspensa Tipo de fonte de dados .

Selecione um nível mínimo de log para cada recurso ou NONE para não coletar eventos para esse recurso. Você pode configurar vários recursos de uma só vez marcando sua caixa de seleção e, em seguida, selecionando um nível de log em Definir nível mínimo de log para recursos selecionados.

Todos os logs com o nível de severidade selecionado e superior são recolhidos nas instalações. Os níveis de gravidade suportados e a sua gravidade relativa são os seguintes:

- Depurar

- Informações

- Aviso

- Advertência

- Erro

- Crítico

- Alerta

- Emergência

Adicionar destinos

Os dados do Syslog só podem ser enviados para um espaço de trabalho do Log Analytics onde são armazenados na tabela Syslog . Adicione um destino do tipo Azure Monitor Logs e selecione um espaço de trabalho do Log Analytics. Embora você possa adicionar vários espaços de trabalho, esteja ciente de que isso enviará dados duplicados para cada um, o que resultará em custo adicional.

Verificar a recolha de dados

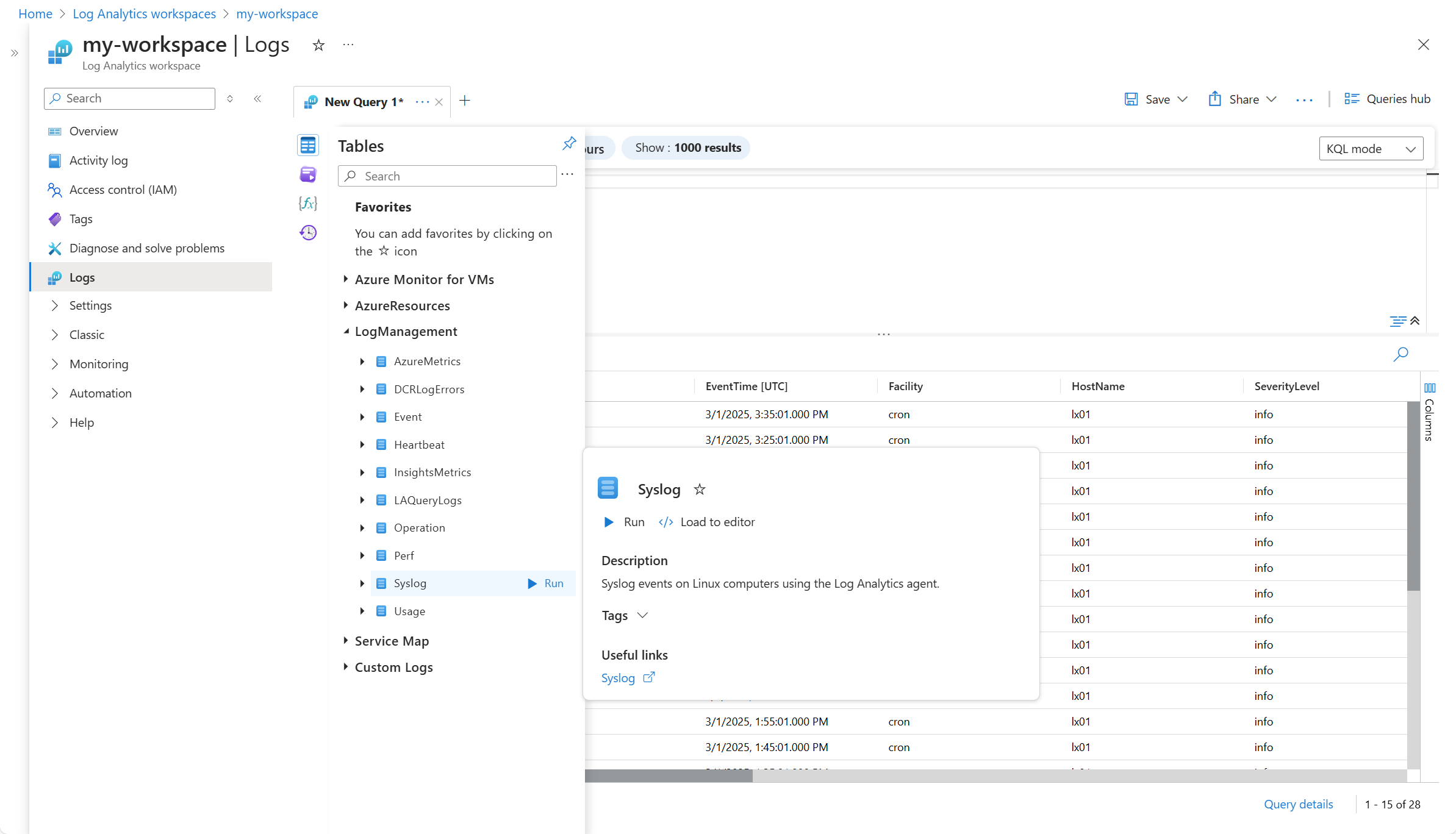

Para verificar se os dados estão sendo coletados, verifique se há registros na tabela Syslog . Na máquina virtual ou no espaço de trabalho do Log Analytics no portal do Azure, selecione Logs e clique no botão Tabelas . Na categoria Máquinas virtuais , clique em Executar ao lado de Syslog.

Para obter o procedimento completo de configuração da coleta de dados Syslog, consulte Coletar eventos Syslog com o Azure Monitor Agent.

Verifique se o Azure Monitor Agent está em execução

No Microsoft Sentinel ou no Azure Monitor, verifique se o Azure Monitor Agent está em execução na sua VM.

No portal do Azure, procure e abra o Microsoft Sentinel ou o Azure Monitor.

Se você estiver usando o Microsoft Sentinel, selecione o espaço de trabalho apropriado.

Em Geral, selecione Registos.

Feche a página de Consultas para que a guia de Nova Consulta apareça.

Execute a seguinte consulta onde você substitui o valor do computador pelo nome da sua VM Linux.

Heartbeat | where Computer == "vm-linux" | take 10

Ativar a receção de log na porta 514

Verifique se a VM que está coletando os dados de log permite a receção na porta 514 TCP ou UDP, dependendo da origem do Syslog. Em seguida, configure o daemon Linux Syslog integrado na VM para ouvir mensagens Syslog de seus dispositivos. Depois de concluir essas etapas, configure seu dispositivo baseado em Linux para enviar logs para sua VM.

Nota

Se o firewall estiver em execução, uma regra precisará ser criada para permitir o acesso dos sistemas remotos ao escutador syslog do daemon: systemctl status firewalld.service

- Adicionar para tcp 514 (sua zona/porta/protocolo pode diferir dependendo do seu cenário)

firewall-cmd --zone=public --add-port=514/tcp --permanent - Adicionar para udp 514 (a sua zona/porta/protocolo pode diferir dependendo do seu cenário)

firewall-cmd --zone=public --add-port=514/udp --permanent - Reinicie o serviço de firewall para garantir que as novas regras entrem em vigor

systemctl restart firewalld.service

As duas seções a seguir abordam como adicionar uma regra de porta de entrada para uma VM do Azure e configurar o daemon Linux Syslog interno.

Permitir tráfego Syslog de entrada na VM

Se você estiver encaminhando dados do Syslog para uma VM do Azure, siga estas etapas para permitir a receção na porta 514.

No portal do Azure, procure e selecione Máquinas Virtuais.

Selecione a VM.

Em Definições, selecione Redes.

Selecione Adicionar regra de porta de entrada.

Introduza os seguintes valores.

Campo Valor Intervalos de portas de destino 514 Protocolo TCP ou UDP, dependendo da origem do Syslog Ação Permitir Nome AllowSyslogInbound (Permitir Entrada de Syslog) Utilize os valores predefinidos para os restantes campos.

Selecione Adicionar.

Configurar o daemon Linux Syslog

Conecte-se à sua VM Linux e configure o daemon Linux Syslog. Por exemplo, execute o seguinte comando, adaptando o comando conforme necessário para seu ambiente de rede:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python3 Forwarder_AMA_installer.py

Esse script pode fazer alterações para rsyslog.d e syslog-ng.

Nota

Para evitar cenários de Disco Completo em que o agente não pode funcionar, deve-se definir a configuração ou syslog-ng para não armazenar logs, que não são necessários para o agente. Numa situação de disco cheio, o funcionamento do Agente do Azure Monitor instalado é afetado.

Leia mais sobre rsyslog ou syslog-ng.

Verifique se os dados do Syslog foram encaminhados para o espaço de trabalho do Log Analytics

Depois de configurar seu dispositivo baseado em Linux para enviar logs para sua VM, verifique se o Azure Monitor Agent está encaminhando dados Syslog para seu espaço de trabalho.

No portal do Azure, procure e abra o Microsoft Sentinel ou o Azure Monitor.

Se você estiver usando o Microsoft Sentinel, selecione o espaço de trabalho apropriado.

Em Geral, selecione Registos.

Feche a página de Consultas para que a guia de Nova Consulta apareça.

Execute a seguinte consulta onde você substitui o valor do computador pelo nome da sua VM Linux.

Syslog | where Computer == "vm-linux" | summarize by HostName

Limpar recursos

Avalie se você precisa dos recursos como a VM que você criou. Os recursos que você deixa funcionando podem custar dinheiro. Exclua os recursos de que não precisa individualmente. Você também pode excluir o grupo de recursos para excluir todos os recursos criados.