Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

À medida que as ameaças são detetadas, as ações de remediação entram em ação. Dependendo da ameaça específica e da forma como as definições de segurança estão configuradas, as ações de remediação podem ser executadas automaticamente ou apenas após a aprovação. Exemplos de ações de remediação incluem impedir a execução ou remoção de uma tarefa agendada.

Todas as ações de remediação são registadas no Centro de Ação.

Este artigo descreve:

Como utilizar o Centro de Ação

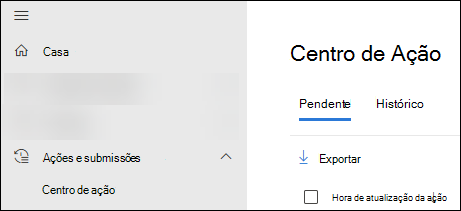

No portal do Defender em https://security.microsoft.com, aceda a Ações & o Centro de Ação de submissões>. Em alternativa, para aceder diretamente à página centro de ação , utilize https://security.microsoft.com/action-center.

Na página Centro de Ação , utilize os separadores disponíveis:

- Pendente: veja e aprove (ou rejeite) quaisquer ações pendentes. As ações no separador Pendente podem surgir de proteção antivírus, proteção antimalware, investigações automatizadas, atividades de resposta manual ou sessões de resposta em direto.

- Histórico: veja as ações concluídas.

Ações de remediação

Defender para Empresas inclui várias ações de remediação. Estas ações incluem ações de resposta manual, ações após investigação automatizada e ações de resposta em direto.

A tabela seguinte lista as ações de remediação que estão disponíveis.

| Source (Origem) | Ações |

|---|---|

| Interrupção automática do ataque |

|

| Investigações automatizadas |

|

| Ações de resposta manual |

|

| Resposta em direto |

|