Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

O agente de otimização de Acesso Condicional ajuda a garantir que todos os usuários e aplicativos sejam protegidos por políticas de Acesso Condicional. O agente pode recomendar novas políticas e atualizar políticas existentes, com base em práticas recomendadas alinhadas com o Zero Trust e os aprendizados da Microsoft. O agente também cria relatórios de revisão de política (Visualização), que fornecem informações sobre picos ou quedas que podem indicar uma configuração incorreta da política.

O agente de otimização de Acesso Condicional avalia políticas como exigir autenticação multifator (MFA), impor controles baseados em dispositivos (conformidade de dispositivos, políticas de proteção de aplicativos e dispositivos ingressados no domínio) e bloquear a autenticação herdada e o fluxo de código do dispositivo. O agente também avalia todas as políticas habilitadas existentes para propor a potencial consolidação de políticas semelhantes. Quando o agente identifica uma sugestão, pode fazer com que o agente atualize a política associada com uma correção de um clique.

Important

A capacidade de chat e os relatórios de política no agente de otimização de Acesso Condicional estão atualmente em VISUALIZAÇÃO. Estas informações referem-se a um produto de pré-lançamento que pode ser substancialmente modificado antes do lançamento. A Microsoft não oferece garantias, expressas ou implícitas, em relação às informações fornecidas aqui.

Prerequisites

- Você deve ter pelo menos a licença Microsoft Entra ID P1 .

- Você deve ter unidades de computação de segurança (SCU) disponíveis.

- Em média, cada agente executado consome menos de uma SCU.

- Você deve ter a função apropriada do Microsoft Entra.

- O administrador de segurança é obrigado a ativar o agente pela primeira vez.

- As funções Leitor de Segurança e Leitor Global podem visualizar o agente e quaisquer sugestões, mas não podem tomar nenhuma ação.

- As funções de Administrador de Acesso Condicional e Administrador de Segurança podem visualizar o agente e tomar medidas de acordo com as sugestões.

- Você pode atribuir Administradores de Acesso Condicional com acesso ao Copiloto de Segurança, o que dá aos Administradores de Acesso Condicional a capacidade de usar o agente também.

- Para obter mais informações, consulte Atribuir acesso ao Copilot de Segurança.

- Os controlos baseados em dispositivos requerem licenças do Microsoft Intune.

- Consulte Privacidade e segurança de dados no Microsoft Security Copilot.

Limitations

- Evite usar uma conta para configurar o agente que requer ativação de função com o Privileged Identity Management (PIM). Usar uma conta que não tenha permissões permanentes pode causar falhas de autenticação para o agente.

- Depois que os agentes são iniciados, eles não podem ser interrompidos ou pausados. Pode demorar alguns minutos a executar.

- Para consolidação de políticas, cada execução de agente examina apenas quatro pares de políticas semelhantes.

- Recomendamos executar o agente a partir do centro de administração do Microsoft Entra.

- A digitalização é limitada a um período de 24 horas.

- As sugestões do agente não podem ser personalizadas ou substituídas.

- O agente pode revisar até 300 usuários e 150 aplicativos em uma única execução.

Como funciona

O agente de otimização de Acesso Condicional verifica o locatário em busca de novos usuários e aplicativos das últimas 24 horas e determina se as políticas de Acesso Condicional são aplicáveis. Se o agente encontrar usuários ou aplicativos que não estão protegidos por políticas de Acesso Condicional, ele fornecerá sugestões de próximas etapas, como ativar ou modificar uma política de Acesso Condicional. Você pode analisar a sugestão, como o agente identificou a solução e o que seria incluído na política.

Cada vez que o agente é executado, ele realiza as seguintes etapas. Essas etapas iniciais de verificação não consomem nenhum SCUs.

- O agente verifica todas as políticas de Acesso Condicional em seu locatário.

- O agente verifica se há lacunas na política e se alguma política pode ser combinada.

- O agente analisa as sugestões anteriores para não sugerir a mesma política novamente.

Se o agente identificar algo que não foi sugerido anteriormente, ele toma as etapas a seguir. Essas etapas de ação do agente consomem SCUs.

- O agente identifica uma lacuna de política ou um par de políticas que podem ser consolidadas.

- O agente avalia todas as instruções personalizadas fornecidas.

- O agente cria uma nova política no modo somente relatório ou fornece a sugestão de modificar uma política, incluindo qualquer lógica fornecida pelas instruções personalizadas.

Tip

Duas políticas podem ser consolidadas se não diferirem por mais do que duas condições ou controlos.

As sugestões de políticas identificadas pelo agente incluem:

- Exigir MFA: o agente identifica os usuários que não são cobertos por uma política de Acesso Condicional que requer MFA e pode atualizar a política.

- Exigir controles baseados em dispositivo: o agente pode impor controles baseados em dispositivos, como conformidade de dispositivos, políticas de proteção de aplicativos e dispositivos associados a domínios.

- Bloquear autenticação herdada: as contas de utilizador com autenticação herdada são impedidas de iniciar sessão.

- Bloquear fluxo de código de dispositivo: o agente procura uma política de bloqueio de autenticação de fluxo de código de dispositivo.

- Usuários arriscados: o agente sugere uma política para exigir a alteração segura da senha para usuários de alto risco. Requer licença Microsoft Entra ID P2.

- Entradas arriscadas: o agente sugere uma política para exigir autenticação multifator para entradas de alto risco. Requer licença Microsoft Entra ID P2.

- Consolidação de políticas: o agente verifica sua política e identifica configurações sobrepostas. Por exemplo, se você tiver mais de uma política que tenha os mesmos controles de concessão, o agente sugere consolidar essas políticas em uma.

- Análise profunda: o agente analisa as apólices que correspondem aos principais cenários para identificar apólices atípicas que têm mais do que um número recomendado de exceções (levando a lacunas inesperadas na cobertura) ou nenhuma exceção (levando a um possível bloqueio).

Important

O agente não faz alterações nas políticas existentes, a menos que um administrador aprove explicitamente a sugestão.

Todas as novas políticas sugeridas pelo agente são criadas no modo somente relatório.

Como Começar

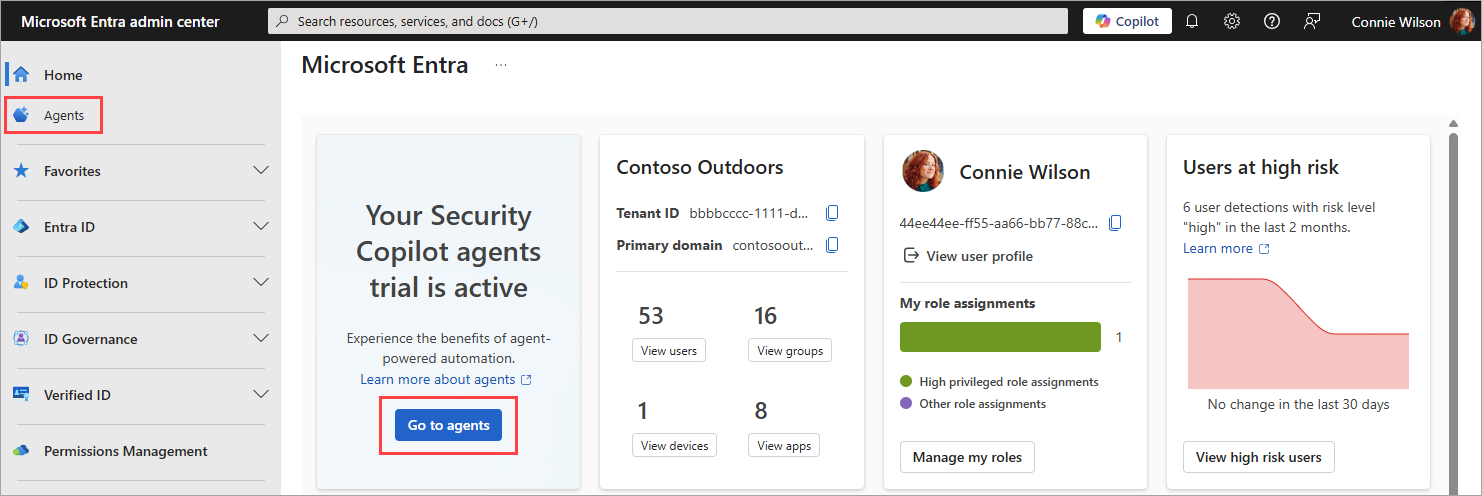

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Segurança.

Na nova página inicial, selecione Ir para agentes no cartão de notificação do agente.

- Você também pode selecionar Agentes no menu de navegação à esquerda.

Selecione Exibir detalhes no bloco Agente de Otimização de Acesso Condicional.

Selecione Iniciar agente para iniciar sua primeira execução. Evite usar uma conta com uma função ativada através do PIM.

Quando a página de visão geral do agente é carregada, todas as sugestões aparecem na caixa Sugestões recentes . Se uma sugestão for identificada, você poderá revisar a política, determinar o impacto da política e aplicar as alterações, se necessário. Para obter mais informações, consulte Rever e aprovar sugestões de agente de Acesso Condicional.

Settings

Quando o agente estiver ativado, você poderá ajustar algumas configurações. Depois de fazer as alterações, selecione o botão Salvar na parte inferior da página. Você pode acessar as configurações de dois lugares no centro de administração do Microsoft Entra:

- De Agentes>Agente de otimização de acesso condicional>Configurações.

- Em Acesso Condicional>, selecione o cartão Agente de Otimização de Acesso Condicional em Resumo das Políticas>Definições.

Recursos do agente

Por padrão, o agente de otimização de Acesso Condicional pode criar novas políticas no modo somente relatório. Você pode alterar essa configuração para que um administrador aprove a nova política antes que ela seja criada. A política ainda é criada no modo somente relatório, mas somente após a aprovação do administrador. Depois de analisar o impacto da política, pode ativar a política diretamente da interface do agente ou do Acesso Condicional.

Trigger

O agente é configurado para ser executado a cada 24 horas com base em quando é configurado inicialmente. Você pode alterar quando o agente é executado desligando e ligando novamente a configuração Gatilho quando quiser que ele seja executado.

Objetos do Microsoft Entra para monitorizar

Use as caixas de seleção em Objetos do Microsoft Entra para monitorar para especificar o que o agente deve monitorar ao fazer recomendações de política. Por padrão, o agente procura novos usuários e aplicativos em seu locatário durante o período de 24 horas anterior.

Recursos do agente

Por padrão, o agente de otimização de Acesso Condicional pode criar novas políticas no modo somente relatório. Você pode alterar essa configuração para que um administrador aprove a nova política antes que ela seja criada. A política ainda é criada no modo somente relatório, mas somente após a aprovação do administrador. Depois de analisar o impacto da política, pode ativar a política diretamente da interface do agente ou do Acesso Condicional.

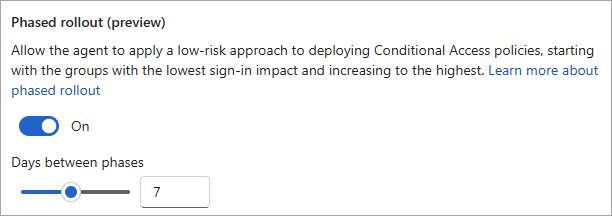

Implementação faseada

Quando o agente cria uma nova política no modo somente relatório, a política é implementada em fases, para que você possa monitorar o efeito da nova política. A distribuição em fases está ativada por padrão.

Você pode alterar o número de dias entre cada fase arrastando o controle deslizante ou inserindo um número na caixa de texto. O número de dias entre cada fase é o mesmo para todas as fases. Certifique-se de que está a iniciar a implementação faseada com tempo suficiente para monitorizar o impacto antes do início da próxima fase e, para que a implementação não comece num fim de semana ou feriado, caso necessite de pausar a implementação.

Identidade e permissões

Há vários pontos-chave a considerar em relação à identidade e permissões do agente:

O agente é executado sob a identidade e as permissões do usuário que habilitou o agente em seu locatário.

Evite usar uma conta que exija elevação através do PIM para elevação imediata. Se esse usuário não tiver sido elevado à função apropriada quando o agente for executado, a execução falhará.

O Security Administrator tem acesso ao Security Copilot por padrão. Você pode atribuir Administradores de Acesso Condicional com acesso ao Security Copilot. Esta autorização dá aos seus Administradores de Acesso Condicional a capacidade de usar o agente também. Para obter mais informações, consulte Atribuir acesso ao Copilot de Segurança.

O usuário que aprova uma sugestão para adicionar usuários a uma política torna-se proprietário de um novo grupo que adiciona os usuários a uma política.

Os logs de auditoria das ações executadas pelo agente estão associados ao usuário que habilitou o agente. Você pode encontrar o nome da conta que iniciou o agente na seção Identidade e permissões das configurações.

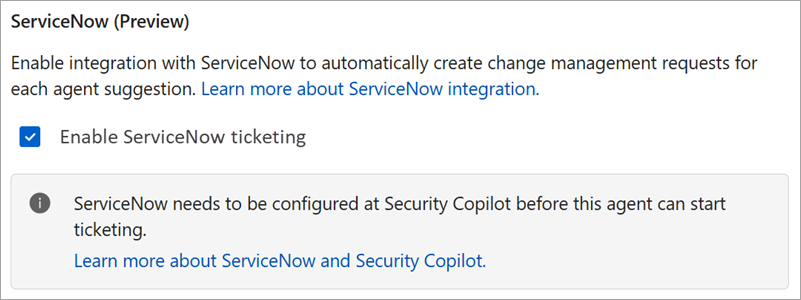

Integração com ServiceNow

As organizações que usam o plug-in ServiceNow para Security Copilot agora podem fazer com que o agente de otimização de Acesso Condicional crie solicitações de alteração do ServiceNow para cada nova sugestão gerada pelo agente. Isso permite que as equipes de TI e segurança rastreiem, analisem e aprovem ou rejeitem sugestões de agentes nos fluxos de trabalho existentes do ServiceNow. No momento, apenas solicitações de alteração (CHG) são suportadas.

Para usar a integração ServiceNow, sua organização deve ter o plug-in ServiceNow configurado.

Quando o plug-in ServiceNow é ativado nas configurações do agente de otimização de acesso condicional, cada nova sugestão do agente cria uma solicitação de alteração do ServiceNow. A solicitação de alteração inclui detalhes sobre a sugestão, como o tipo de política, os usuários ou grupos afetados e a lógica por trás da recomendação. A integração também fornece um loop de feedback: o agente monitora o estado da solicitação de alteração do ServiceNow e pode implementar automaticamente a alteração quando a solicitação de alteração é aprovada.

Instruções personalizadas

Você pode adaptar a política às suas necessidades usando o campo opcional Instruções personalizadas . Essa configuração permite que você forneça um prompt ao agente como parte de sua execução. Estas instruções podem ser utilizadas para:

- Incluir ou excluir usuários, grupos e funções específicos

- Excluir objetos de serem considerados pelo agente ou adicionados à política de Acesso Condicional

- Aplique exceções a políticas específicas, como excluir um grupo específico de uma política, exigir MFA ou exigir políticas de gerenciamento de aplicativos móveis.

Você pode inserir o nome ou o ID do objeto nas instruções personalizadas. Ambos os valores são validados. Se você adicionar o nome do grupo, a ID do objeto para esse grupo será adicionada automaticamente em seu nome. Exemplo de instruções personalizadas:

- Exclua utilizadores no grupo "Break Glass" de qualquer política que exija autenticação multifator.

- "Excluir usuário com ID de objeto dddddddd-3333-4444-5555-eeeeeeeeeeeee de todas as políticas"

Um cenário comum a ser considerado é se sua organização tiver muitos usuários convidados que você não deseja que o agente sugira adicionar às suas políticas padrão de Acesso Condicional. Se o agente for executado e vir novos usuários convidados que não são cobertos pelas políticas recomendadas, as SCUs serão consumidas para sugerir a cobertura desses usuários convidados por políticas que não são necessárias. Para evitar que os usuários convidados sejam considerados pelo agente:

- Crie um grupo dinâmico chamado "Convidados" onde

(user.userType -eq "guest"). - Adicione uma instrução personalizada, com base nas suas necessidades.

- "Exclua o grupo "Convidados" da consideração do agente."

- "Exclua o grupo "Convidados" de quaisquer políticas de gerenciamento de aplicativos móveis."

Para obter mais informações sobre como usar instruções personalizadas, confira o vídeo a seguir.

Observe que parte do conteúdo do vídeo, como os elementos da interface do usuário, está sujeita a alterações, pois o agente é atualizado com frequência.

Integração com o Intune

O Agente de Otimização de Acesso Condicional integra-se com o Microsoft Intune para monitorizar a conformidade do dispositivo e as políticas de proteção de aplicações configuradas no Intune e identificar potenciais lacunas na imposição do Acesso Condicional. Essa abordagem proativa e automatizada garante que as políticas de Acesso Condicional permaneçam alinhadas com as metas de segurança organizacionais e os requisitos de conformidade. As sugestões do agente são as mesmas que as outras sugestões de política, exceto que o Intune fornece parte do sinal ao agente.

As sugestões de agentes para cenários do Intune abrangem grupos de utilizadores e plataformas específicos (iOS ou Android). Por exemplo, o agente identifica uma política ativa de proteção de aplicativos do Intune direcionada ao grupo "Finanças", mas determina que não há uma política de Acesso Condicional suficiente que imponha a proteção do aplicativo. O agente cria uma política somente de relatório que exige que os usuários acessem recursos somente por meio de aplicativos compatíveis em dispositivos iOS.

Para identificar a conformidade do dispositivo do Intune e as políticas de proteção de aplicativos, o agente deve estar a atuar como Administrador Global ou Administrador de Acesso Condicional e Leitor Global. O Administrador de Acesso Condicional não é suficiente, por si só, para que o agente produza sugestões do Intune.

Remover agente

Se você não quiser mais usar o agente de otimização de Acesso Condicional, selecione Remover agente na parte superior da janela do agente. Os dados existentes (atividade do agente, sugestões e métricas) são removidos, mas todas as políticas criadas ou atualizadas com base nas sugestões do agente permanecem intactas. As sugestões aplicadas anteriormente permanecem inalteradas para que você possa continuar a usar as políticas criadas ou modificadas pelo agente.

Fornecer comentários

Use o botão Dar comentários à Microsoft na parte superior da janela do agente para fornecer comentários à Microsoft sobre o agente.

FAQs

Quando devo usar o agente de otimização de acesso condicional vs Copilot Chat?

Ambos os recursos fornecem informações diferentes sobre suas políticas de Acesso Condicional. A tabela a seguir fornece uma comparação dos dois recursos:

| Scenario | Agente de otimização de acesso condicional | Bate-papo do copiloto |

|---|---|---|

| Cenários genéricos | ||

| Utilize a configuração específica do locatário | ✅ | |

| Raciocínio avançado | ✅ | |

| Informações sob demanda | ✅ | |

| Solução de problemas interativa | ✅ | |

| Avaliação contínua das políticas | ✅ | |

| Sugestões de melhoria automatizadas | ✅ | |

| Obtenha orientação sobre as práticas recomendadas e a configuração da autoridade de certificação | ✅ | ✅ |

| Cenários específicos | ||

| Identifique usuários ou aplicativos desprotegidos de forma proativa | ✅ | |

| Impor MFA e outros controles de linha de base para todos os usuários | ✅ | |

| Monitoramento contínuo e otimização das políticas de CA | ✅ | |

| Alterações na política com um clique | ✅ | |

| Rever as políticas e atribuições de AC existentes (As políticas aplicam-se a Alice?) | ✅ | ✅ |

| Solucionar problemas de acesso de um usuário (Por que Alice foi solicitada para MFA?) | ✅ |

Ativei o agente, mas vejo "Falha" no status da atividade. O que está a acontecer?

É possível que o agente tenha sido ativado com uma conta que exige ativação de função com o PIM (Gestão de Identidades Privilegiadas). Então, quando o agente tentou executar, falhou porque a conta não tinha as permissões necessárias naquele momento. Você terá que autenticar novamente se a permissão de Gerenciamento de Identidades Privilegiadas (PIM) expirar.

Você pode resolver esse problema removendo o agente e, em seguida, habilitando o agente novamente com uma conta de usuário que tenha permissões permanentes para acesso ao Security Copilot. Para obter mais informações, consulte Atribuir acesso ao Copilot de Segurança.