Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

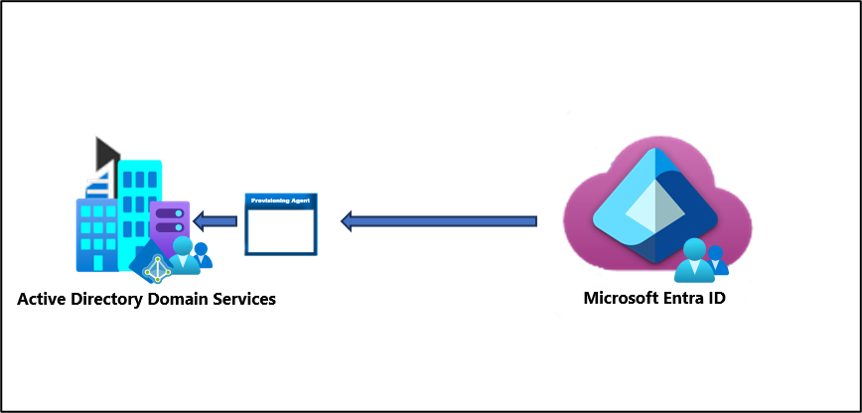

Com o lançamento do agente de provisionamento 1.1.1370.0, a sincronização na nuvem agora tem a capacidade de executar write-back de grupo. Esse recurso significa que a sincronização na nuvem pode provisionar grupos diretamente para seu ambiente local do Ative Directory. Agora você também pode usar recursos de governança de identidade para controlar o acesso a aplicativos baseados em AD, como incluir um grupo em um pacote de acesso de gerenciamento de direitos.

Importante

A visualização do Group Writeback v2 no Microsoft Entra Connect Sync foi preterida e não é mais suportada.

Você pode usar o Microsoft Entra Cloud Sync para provisionar grupos de segurança na nuvem para os Serviços de Domínio Ative Directory (AD DS) locais.

Se você usar o Group Writeback v2 no Microsoft Entra Connect Sync, deverá mover seu cliente de sincronização para o Microsoft Entra Cloud Sync. Para verificar se você está qualificado para mudar para o Microsoft Entra Cloud Sync, use o assistente de sincronização de usuário.

Se não conseguir utilizar o Microsoft Cloud Sync conforme recomendado pelo assistente, pode executar o Microsoft Entra Cloud Sync lado a lado com o Microsoft Entra Connect Sync. Nesse caso, você pode executar o Microsoft Entra Cloud Sync apenas para provisionar grupos de segurança na nuvem para o AD DS local.

Se você provisionar grupos do Microsoft 365 para AD DS, poderá continuar usando o Write-back de Grupo v1.

Provisionar ID do Microsoft Entra para Serviços de Domínio Ative Directory - Pré-requisitos

Os pré-requisitos a seguir são necessários para implementar grupos de provisionamento nos Serviços de Domínio Ative Directory (AD DS).

Requisitos de licença

O uso desse recurso requer licenças do Microsoft Entra ID P1. Para encontrar a licença certa para seus requisitos, consulte Comparar recursos geralmente disponíveis do Microsoft Entra ID.

Requisitos gerais

- Conta do Microsoft Entra com, pelo menos, uma função de Administrador de Identidade Híbrida.

- Esquema do AD DS local com o atributo msDS-ExternalDirectoryObjectId , disponível no Windows Server 2016 e posterior.

- Agente de provisionamento com compilação versão 1.1.3730.0 ou posterior.

Nota

As permissões para a conta de serviço são atribuídas apenas durante a instalação limpa. Se você estiver atualizando da versão anterior, as permissões precisarão ser atribuídas manualmente usando o PowerShell:

$credential = Get-Credential

Set-AAD DSCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of ___domain" -EACredential $credential

Se as permissões forem definidas manualmente, você precisará atribuir Ler, Gravar, Criar e Excluir todas as propriedades para todos os grupos descendentes e objetos de usuário.

Essas permissões não são aplicadas a objetos AdminSDHolder por padrão. Para obter mais informações, consulte Cmdlets do agente de provisionamento do Microsoft Entra gMSA PowerShell.

- O agente de provisionamento deve ser instalado em um servidor que execute o Windows Server 2022, Windows Server 2019 ou Windows Server 2016.

- O agente de provisionamento deve ser capaz de se comunicar com um ou mais controladores de domínio nas portas TCP/389 (LDAP) e TCP/3268 (Catálogo Global).

- Necessário para a pesquisa do Catálogo Global filtrar referências de associação inválidas

- Microsoft Entra Connect Sync com compilação versão 2.22.8.0

- Necessário para suportar a associação de usuário local sincronizada usando o Microsoft Entra Connect Sync

- Necessário para sincronizar

AD DS:user:objectGUIDcomAAD DS:user:onPremisesObjectIdentifier

Grupos suportados e limites de escala

São apoiadas as seguintes ações:

- Se você quiser provisionar um grupo SOA convertido para AD DS, certifique-se de preservar o caminho da UO e defini-lo na configuração Provisionamento de Grupo para AD com o mapeamento correto. Para obter mais informações, consulte Provisionar grupos para os Serviços de Domínio Ative Directory usando o Microsoft Entra Cloud Sync.

- Apenas grupos de segurança nativos da nuvem ou convertidos em SOA (do AD DS para o Microsoft Entra ID) são suportados.

- Esses grupos podem ter grupos de associação atribuídos ou dinâmicos.

- Esses grupos só podem conter usuários sincronizados no local ou outros grupos de segurança criados na nuvem.

- Os usuários sincronizados podem ser de qualquer domínio na mesma floresta.

- Esses grupos são escritos de volta com o escopo do grupo da Universal. Seu ambiente local deve oferecer suporte ao escopo do grupo Universal.

- Não há suporte para grupos com mais de 50.000 membros.

- Não há suporte para locatários com mais de 150.000 objetos. Se qualquer combinação de usuários e grupos exceder 150.000 objetos, o locatário não será suportado.

- Cada grupo diretamente aninhado conta como um membro do grupo de referência.

- A reconciliação de grupos entre o ID do Microsoft Entra e o AD DS não é suportada se o grupo for atualizado manualmente no AD DS.

Mais informações

Veja mais pontos a serem considerados ao provisionar grupos para o AD DS.

- Os grupos provisionados para o AD DS usando o Cloud Sync só podem conter usuários sincronizados no local ou outros grupos de segurança criados na nuvem.

- Esses usuários devem ter o atributo onPremisesObjectIdentifier definido em sua conta.

- O onPremisesObjectIdentifier deve corresponder a um objectGUID correspondente no ambiente AD DS de destino.

- Um atributo objectGUID de usuário local pode ser sincronizado com um atributo onPremisesObjectIdentifier de usuário de nuvem usando qualquer cliente de sincronização.

- Somente locatários globais do Microsoft Entra ID podem provisionar do Microsoft Entra ID para o AD DS. Inquilinos como B2C não são suportados.

- O trabalho de provisionamento de grupo está agendado para ser executado a cada 20 minutos.

Cenários Suportados para Writeback de Grupos com o Microsoft Entra Cloud Sync

As seções a seguir descrevem os cenários suportados para write-back de grupo com o Microsoft Entra Cloud Sync.

- Migrar a funcionalidade de 'writeback' do grupo na Microsoft Entra Connect Sync V2 para o Microsoft Entra Cloud Sync

- Governar aplicativos locais baseados no Ative Directory (Kerberos) usando o Microsoft Entra ID Governance

Migrar a funcionalidade de escrita em grupos do Microsoft Entra Connect Sync V2 para o Microsoft Entra Cloud Sync

Cenário: Migre o write-back de grupo usando o Microsoft Entra Connect Sync (anteriormente Azure AD Connect) para o Microsoft Entra Cloud Sync. Este cenário é apenas para clientes que estão usando o write-back de grupo do Microsoft Entra Connect v2. O processo descrito neste documento refere-se apenas a grupos de segurança criados na nuvem que são escritos novamente com um escopo universal. Não há suporte para grupos habilitados para email e listas de distribuição (DLs) escritos novamente usando o write-back de grupo V1 ou V2 do Microsoft Entra Connect.

Para mais informações, consulte Migrar retorno do grupo do Microsoft Entra Connect Sync V2 para o Microsoft Entra Cloud Sync.

Governar aplicativos locais baseados no Ative Directory (Kerberos) usando o Microsoft Entra ID Governance

Cenário: Gerencie aplicativos locais com grupos do Ative Directory que são provisionados e gerenciados na nuvem. O Microsoft Entra Cloud Sync permite que você controle totalmente as atribuições de aplicativos no AD enquanto aproveita os recursos de Governança de ID do Microsoft Entra para controlar e corrigir quaisquer solicitações relacionadas ao acesso.

Para obter mais informações, consulte Governar aplicativos locais baseados no Ative Directory (Kerberos) usando a Governança de ID do Microsoft Entra.

Próximos passos

- Provisionar grupos para o Ative Directory usando o Microsoft Entra Cloud Sync

- Governar aplicativos locais baseados no Ative Directory (Kerberos) usando o Microsoft Entra ID Governance

- Migrar a funcionalidade de 'writeback' do grupo na Microsoft Entra Connect Sync V2 para o Microsoft Entra Cloud Sync

- Filtro de escopo e mapeamento de atributos - Microsoft Entra ID para Ative Directory