Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Azure-Container-Apps werden im Kontext einer Umgebung ausgeführt, die ein eigenes virtuelles Netzwerk ausführt. Beim Erstellen einer Umgebung gibt es einige wichtige Überlegungen, die die Netzwerkfunktionen Ihrer Container-Apps informieren:

Umgebungsauswahl

Container Apps verfügt über zwei verschiedene Umgebungstypen, die viele identische Netzwerkmerkmale mit einigen wichtigen Unterschieden aufweisen.

| Umgebungstyp | Unterstützte Plantypen | Beschreibung |

|---|---|---|

| Workloadprofile | Verbrauch, dediziert | Unterstützt benutzerdefinierte Routen (User-Defined Routes; UDR), den Ausgang über NAT Gateway und das Erstellen privater Endpunkte in der Container Apps-Umgebung. Die minimale erforderliche Subnetzgröße ist /27. |

| Nur Verbrauch | Verbrauch | Unterstützt keine benutzerdefinierten Routen (User Defined Routes, UDR), den Ausgang über NAT Gateway, Peering über ein Remotegateway oder einen anderen benutzerdefinierten Ausgang. Die minimale erforderliche Subnetzgröße ist /23. |

Weitere Informationen finden Sie unter "Umgebungstypen".

Virtueller Netzwerktyp

Container-Apps sind standardmäßig in das Azure-Netzwerk integriert, das öffentlich über das Internet zugänglich ist und nur mit internetzugriffsfähigen Endpunkten kommunizieren kann. Sie haben auch die Möglichkeit, ein vorhandenes VNet bereitzustellen, während Sie stattdessen Ihre Umgebung erstellen. Nachdem Sie eine Umgebung mit dem Standardmäßigen Azure-Netzwerk oder einem vorhandenen VNet erstellt haben, kann der Netzwerktyp nicht mehr geändert werden.

Verwenden Sie ein vorhandenes VNet, wenn Sie Azure-Netzwerkfeatures wie folgt benötigen:

- Netzwerksicherheitsgruppen

- Application Gateway-Integration

- Azure Firewall-Integration

- Kontrolle über den ausgehenden Netzwerkverkehr Ihrer Container-App

- Zugriff auf Ressourcen hinter privaten Endpunkten in Ihrem virtuellen Netzwerk

Wenn Sie ein vorhandenes VNet verwenden, müssen Sie ein Subnetz bereitstellen, das ausschließlich der container-App-Umgebung zugeordnet ist, die Sie bereitstellen. Dieses Subnetz steht anderen Diensten nicht zur Verfügung. Weitere Informationen finden Sie unter Konfiguration des virtuellen Netzwerks.

Zugriffsebene

Sie können festlegen, ob Ihre Container-App den öffentlichen Eingang oder den Eingang nur von innerhalb Ihres VNet auf Umgebungsebene erlaubt.

| Zugriffsebene | Beschreibung |

|---|---|

| Extern | Ermöglicht Ihrer Container-App, öffentliche Anforderungen zu akzeptieren. Externe Umgebungen werden mit einer virtuellen IP auf einer externen, öffentlich zugänglichen IP-Adresse bereitgestellt. |

| Intern | Interne Umgebungen haben keine öffentlichen Endpunkte und werden mit einer virtuellen IP (VIP) bereitgestellt, die einer internen IP-Adresse zugeordnet ist. Der interne Endpunkt ist ein interner Azure Load Balancer (ILB) und IP-Adressen werden aus der Liste der privaten IP-Adressen des vorhandenen VNet ausgegeben. |

Zugriff aus öffentlichen Netzwerken

Die Einstellung für den öffentlichen Netzwerkzugriff bestimmt, ob aus dem öffentlichen Internet auf Ihre Container Apps-Umgebung zugegriffen werden kann. Ob Sie diese Einstellung nach dem Erstellen Ihrer Umgebung ändern können, hängt von der Konfiguration der virtuellen IP der Umgebung ab. In der folgenden Tabelle sind gültige Werte für den öffentlichen Netzwerkzugriff für unterschiedliche Konfigurationen der virtuellen IP Ihrer Umgebung aufgeführt.

| Virtuelle IP | Unterstützter öffentlicher Netzwerkzugriff | Beschreibung |

|---|---|---|

| Extern | Enabled, Disabled |

Die Container Apps-Umgebung wurde mit einem über das Internet zugänglichen Endpunkt erstellt. Die Einstellung für öffentlichen Netzwerkzugriff bestimmt, ob Datenverkehr über den öffentlichen Endpunkt oder nur über private Endpunkte akzeptiert wird. Die Einstellung für den öffentlichen Netzwerkzugriff kann nach dem Erstellen der Umgebung geändert werden. |

| Intern | Disabled |

Die Container Apps-Umgebung wurde ohne einen über das Internet zugänglichen Endpunkt erstellt. Die Einstellung für den Zugriff auf öffentliche Netzwerke kann nicht geändert werden, um Datenverkehr aus dem Internet zu akzeptieren. |

Um private Endpunkte in Ihrer Azure Container Apps-Umgebung zu erstellen, muss der öffentliche Netzwerkzugriff auf Disabled festgelegt werden.

Azure-Netzwerkrichtlinien werden mit dem Flag für den öffentlichen Netzwerkzugriff unterstützt.

Konfiguration des eingehenden Datenverkehrs

Im Abschnitt ingress (Eingang) können Sie die folgenden Einstellungen konfigurieren:

Ingress: Sie können den Ingress für Ihre Container-Anwendung aktivieren oder deaktivieren.

Eingehender Datenverkehr: Sie können Datenverkehr von praktisch überall aus an Ihre Container-App akzeptieren, oder Sie können ihn auf den Datenverkehr innerhalb derselben Container-Apps-Umgebung beschränken.

Regeln zum Teilen von Datenverkehr: Sie können Regeln für die Datenverkehrsteilung zwischen verschiedenen Überarbeitungen Ihrer Anwendung definieren. Weitere Informationen finden Sie unter Datenverkehrsaufteilung.

Weitere Informationen zu verschiedenen Netzwerkszenarien finden Sie unter Eingang in Azure Container Apps.

Eingehende Funktionen

| Merkmal | Lernen Sie Folgendes: |

|---|---|

| Eintritt Konfigurieren des Eingangs |

Steuern Sie das Routing des externen und internen Datenverkehrs an Ihre Container-App. |

| Premium-Zugang | Konfigurieren Sie erweiterte Ingress-Einstellungen, z. B. Workload-Profil-Unterstützung und Leerlauftimeout. |

| IP-Einschränkungen | Beschränken Sie eingehenden Datenverkehr auf Ihre Container-App nach IP-Adresse. |

| Clientzertifikatsauthentifizierung | Konfigurieren Sie die Clientzertifikatauthentifizierung (auch als gegenseitiges TLS oder mTLS bezeichnet) für Ihre Container-App. |

| Lastverteilung Blau/Grün-Bereitstellung |

Teilen Sie eingehenden Datenverkehr zwischen aktiven Überarbeitungen Ihrer Container-App. |

| Sitzungsaffinität | Leiten Sie alle Anforderungen von einem Client an dasselbe Replikat Ihrer Container-App weiter. |

| Cross Origin Resource Sharing (CORS) | Aktivieren Sie CORS für Ihre Container-App, sodass Anforderungen, die über den Browser gestellt werden, auch dann möglich sind, wenn sie sich an eine Domäne richten, die nicht mit dem Ursprung der Seite übereinstimmt. |

| Pfadbasiertes Routing | Verwenden Sie Regeln, um Anforderungen an verschiedene Container-Apps in Ihrer Umgebung weiterzuleiten, je nach Pfad jeder Anforderung. |

| Virtuelle Netzwerke | Konfigurieren Sie das VNet für Ihre Container-App-Umgebung. |

| DNS | Konfigurieren Sie DNS für das VNet Ihrer Container-App. |

| Privater Endpunkt | Verwenden Sie einen privaten Endpunkt, um sicher auf Ihre Azure-Container-App zuzugreifen, ohne sie dem öffentlichen Internet verfügbar zu machen. |

| Integration mit Azure Front Door | Stellen Sie eine direkte Verbindung von Azure Front Door mit Ihren Azure-Container-Apps über einen privaten Link anstelle des öffentlichen Internets her. |

Ausgehende Funktionen

| Merkmal | Lernen Sie Folgendes: |

|---|---|

| Verwenden der Azure-Firewall | Verwenden Sie Azure Firewall, um ausgehenden Datenverkehr aus Ihrer Container-App zu steuern. |

| Virtuelle Netzwerke | Konfigurieren Sie das VNet für Ihre Container-App-Umgebung. |

| Sichern eines vorhandenen VNets mit einem NSG | Sichern Sie das VNet Ihrer Container-App mit einer Netzwerksicherheitsgruppe (Network Security Group, NSG). |

| NAT-Gateway-Integration | Verwenden Sie das NAT-Gateway, um die ausgehende Internetverbindung in Ihrem virtuellen Netzwerk in einer Workloadprofilumgebung zu vereinfachen. |

Anleitungen

| Anleitung | Lernen Sie Folgendes: |

|---|---|

| Verwenden eines virtuellen Netzwerks | Verwenden Sie ein virtuelles Netzwerk. |

| Konfigurieren des WAF-Anwendungsgateways | Konfigurieren Sie ein WAF-Anwendungsgateway. |

| Benutzerdefinierte Routen aktivieren (UDR) | Benutzerdefinierte Routen aktivieren (UDR). |

| Verwenden von Mutual Transport Layer Security (mTLS) | Erstellen Sie eine mTLS-Anwendung in Azure-Container-Apps. |

| Verwenden eines privaten Endpunkts | Verwenden Sie einen privaten Endpunkt, um sicher auf Ihre Azure-Container-App zuzugreifen, ohne sie dem öffentlichen Internet verfügbar zu machen. |

| Integration mit Azure Front Door | Stellen Sie eine direkte Verbindung von Azure Front Door mit Ihren Azure-Container-Apps über einen privaten Link anstelle des öffentlichen Internets her. |

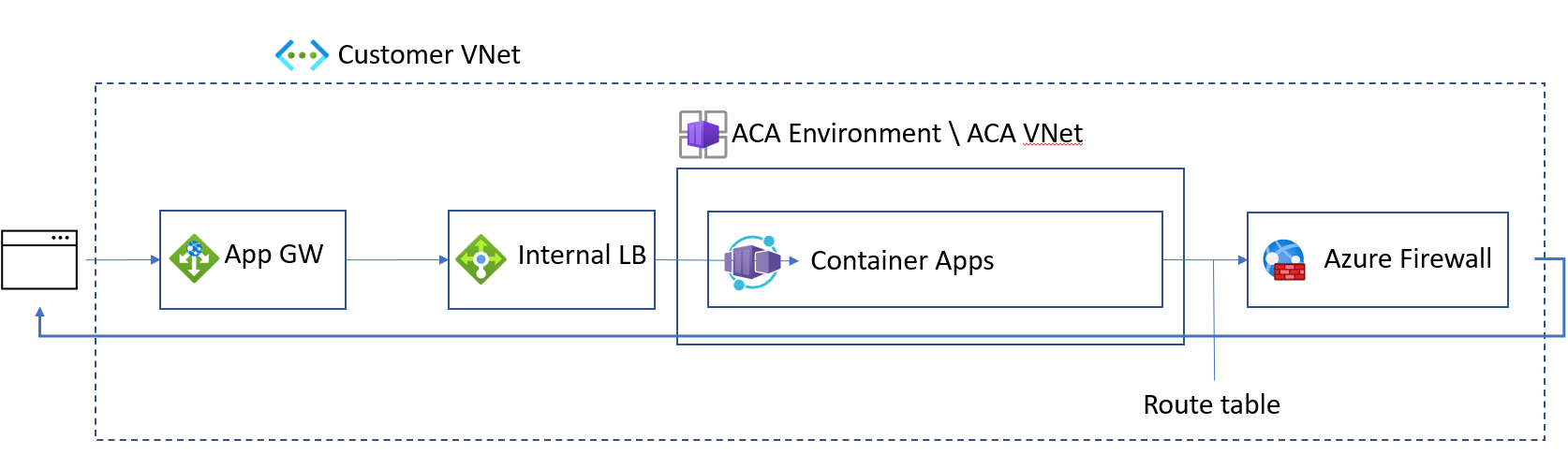

Umgebungssicherheit

Sie können Ihre Umgebung für ein- und ausgehenden Netzwerkdatenverkehr vollständig schützen, indem Sie die folgenden Aktionen ausführen:

Erstellen Sie Ihre interne Container-App-Umgebung in einer Workloadprofilumgebung. Schritte finden Sie unter Verwalten von Workloadprofilen mit der Azure CLI.

Integrieren Sie Ihre Container-Apps in ein Application Gateway.

Konfigurieren Sie UDRs, um den gesamten Datenverkehr über Azure Firewall weiterzuleiten.

Verhalten des HTTP-Edgeproxys

Azure Container Apps verwendet einen Edge-HTTP-Proxy, der Transport Layer Security (TLS) beendet und Anforderungen an jede Anwendung weiter leitet.

HTTP-Anwendungen werden basierend auf der Anzahl der HTTP-Anforderungen und -Verbindungen skaliert. Envoy leitet den internen Datenverkehr innerhalb von Clustern weiter.

Downstreamverbindungen unterstützen HTTP 1.1 und HTTP 2, und Envoy erkennt und aktualisiert Verbindungen automatisch, falls für die Clientverbindung ein Upgrade erforderlich ist.

Die Upstreamverbindungen werden durch Festlegen der transport-Eigenschaft im ingress-Objekt definiert.

Portalabhängigkeiten

Für jede App in Azure Container Apps gibt es zwei URLs.

Die Container Apps-Runtime generiert zunächst einen vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN), der für den Zugriff auf Ihre App verwendet wird. Sehen Sie sich die Anwendungs-URL im Übersichtsfenster Ihrer Container-App im Azure-Portal für den FQDN Ihrer Container-App an.

Eine zweite URL wird auch für Sie generiert. Dieser Speicherort gewährt Zugriff auf den Protokollstreamingdienst und die Konsole. Sie müssen möglicherweise bei Bedarf https://azurecontainerapps.dev/ der Zulassungsliste Ihrer Firewall oder Ihres Proxys hinzufügen.

Ports und IP-Adressen

Die folgenden Ports werden für eingehende Verbindungen verfügbar gemacht.

| Protokoll | Port(e) |

|---|---|

| HTTP/HTTPS | 80, 443 |

IP-Adressen werden in die folgenden Typen unterteilt:

| Typ | Beschreibung |

|---|---|

| Öffentliche IP-Adresse für eingehenden Datenverkehr | Wird für den Anwendungsdatenverkehr in einer externen ASE und für den Verwaltungsdatenverkehr sowohl bei externen als auch bei internen Bereitstellungen verwendet. |

| Öffentliche IP-Adresse für ausgehenden Datenverkehr | Wird als „von“-IP-Adresse für ausgehende Verbindungen verwendet, die das virtuelle Netzwerk verlassen. Diese Verbindungen werden nicht über ein VPN weitergeleitet. Ausgehende IP-Adressen können sich im Lauf der Zeit ändern. Die Verwendung eines NAT-Gateways oder eines anderen Proxys für ausgehenden Datenverkehr aus einer Container Apps-Umgebung wird nur in einer Umgebung mit Workloadprofilen unterstützt. |

| IP-Adresse des internen Lastenausgleichs | Diese Adresse ist nur in einer internen Bereitstellung vorhanden. |