Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Defender for Containers in Microsoft Defender for Cloud ist die Cloud-native Lösung zur Sicherung Ihrer Container, damit Sie die Sicherheit Ihrer Cluster, Container und deren Anwendungen verbessern, überwachen und aufrechterhalten können.

Weitere Informationen finden Sie unter Übersicht über Microsoft Defender for Containers.

Weitere Informationen zu den Preisen von Defender for Containers finden Sie auf der Preisseite. Sie können die Kosten auch mit dem Kostenrechner defender for Cloud schätzen.

Voraussetzungen

Sie benötigen ein Microsoft Azure -Abonnement. Sollten Sie über kein Azure-Abonnement verfügen, können Sie sich für ein kostenloses Abonnement registrieren.

Sie müssen Microsoft Defender for Cloud in Ihrem Azure-Abonnement aktivieren.

Verbinden Sie Ihre GCP-Projekte mit Microsoft Defender für Cloud.

Überprüfen Sie, ob Ihre Kubernetes-Knoten auf Quellrepositorys Ihres Paket-Managers zugreifen können.

Stellen Sie sicher, dass die folgenden Anforderungen an Azure Arc-fähige Kubernetes-Netzwerke überprüft werden.

Aktivieren des Defender for Containers-Plans für Ihr GCP-Projekt

Schützen von GKE-Clustern (Google Kubernetes Engine):

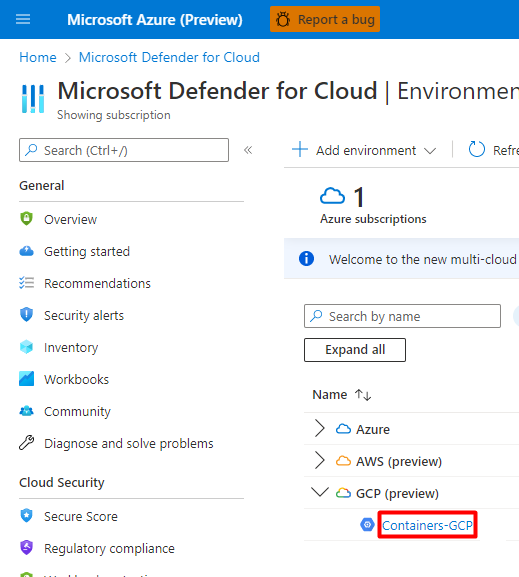

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das relevante GCP-Projekt aus.

Wählen Sie die Schaltfläche "Weiter: Pläne auswählen" aus.

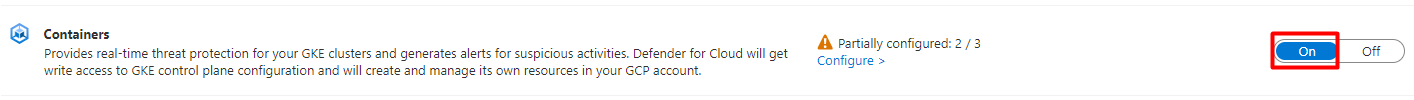

Stellen Sie sicher, dass der Containerplan aktiviert ist.

Um optionale Konfigurationen für den Plan zu ändern, wählen Sie Einstellungen aus.

Das Feature "Agentless Threat Protection" bietet Laufzeitbedrohungsschutz für Ihre Clustercontainer und ist standardmäßig aktiviert. Diese Konfiguration ist nur auf der GKP-Projektebene verfügbar. Die agentlose Sammlung der Überwachungsprotokolldaten der Steuerebene erfolgt über GCP Cloud Logging an das Back-End von Microsoft Defender for Cloud zur weiteren Analyse.

Hinweis

Wenn Sie diese Konfiguration deaktivieren, wird das

Threat detection (control plane)-Feature deaktiviert. Erfahren Sie mehr über die Verfügbarkeit von Features.Automatische Bereitstellung des Defender-Sensors für Azure Arc und Automatische Bereitstellung der Azure Policy-Erweiterung für Azure Arc: Diese Optionen sind standardmäßig aktiviert. Sie können Kubernetes mit Azure Arc-Unterstützung und die Erweiterungen auf drei Arten in Ihren GKE-Clustern installieren:

- Aktivieren Sie die automatische Bereitstellung von Defender for Containers auf Projektebene, wie in den Anweisungen in diesem Abschnitt beschrieben. Diese Methode wird empfohlen.

- Verwenden Sie Defender for Cloud-Empfehlungen für die Installation pro Cluster. Sie werden auf der Seite mit den Empfehlungen für Microsoft Defender for Cloud angezeigt. Erfahren Sie mehr über das Bereitstellen der Lösung in bestimmten Clustern.

- Installieren Sie Kubernetes mit Arc-Unterstützung und Erweiterungen manuell.

Der K8S-API-Zugriff legt Berechtigungen fest, um die API-basierte Ermittlung Ihrer Kubernetes-Cluster zu ermöglichen. Legen Sie zum Aktivieren die Umschaltfläche für den K8S-API-Zugriff auf "Ein" fest.

Hinweis

Kubernetes-API-Zugriff erfordert eingehende Konnektivität von Microsoft Defender für Cloud zum API-Server des Clusters über das Internet. Für Cluster, die einen öffentlichen API-Endpunkt mit einer Zugriffs-Zulassungsliste verfügbar machen, versucht Microsoft Defender für Cloud automatisch, die folgenden IP-Bereiche zur Zulassungsliste hinzuzufügen:

172.212.245.192/2848.209.1.192/28Der Registrierungszugriff legt Berechtigungen fest, um die Sicherheitsrisikobewertung von In Google Registries (GAR und GCR) gespeicherten Bildern zu ermöglichen. Um zu aktivieren, schalten Sie den Registrierungszugriff auf Ein.

Wählen Sie die Schaltfläche Kopieren aus.

Wählen Sie die GCP Cloud Shell-Schaltfläche aus.

Fügen Sie das Skript in das Cloud Shell-Terminal ein, und führen Sie es aus.

Der Connector wird aktualisiert, nachdem das Skript ausgeführt wurde. Dieser Vorgang kann sechs bis acht Stunden dauern.

Wählen Sie Nächster Schritt: Überprüfen und Generieren>.

Klicken Sie auf Aktualisieren.

Bereitstellen der Lösung in bestimmten Clustern

Wenn Sie eine der Standardkonfigurationen für die automatische Bereitstellung während des Onboardingprozesses für den GCP-Connector oder danach deaktiviert haben, Sie müssen Azure Arc-fähige Kubernetes, den Defender-Sensor und die Azure-Richtlinie für Kubernetes manuell für jeden Ihrer GKE-Cluster installieren, um den vollständigen Sicherheitswert von Defender for Containers zu erhalten.

Es gibt zwei dedizierte Defender für Cloud-Empfehlungen, mit denen Sie die Erweiterungen installieren können (und Arc bei Bedarf):

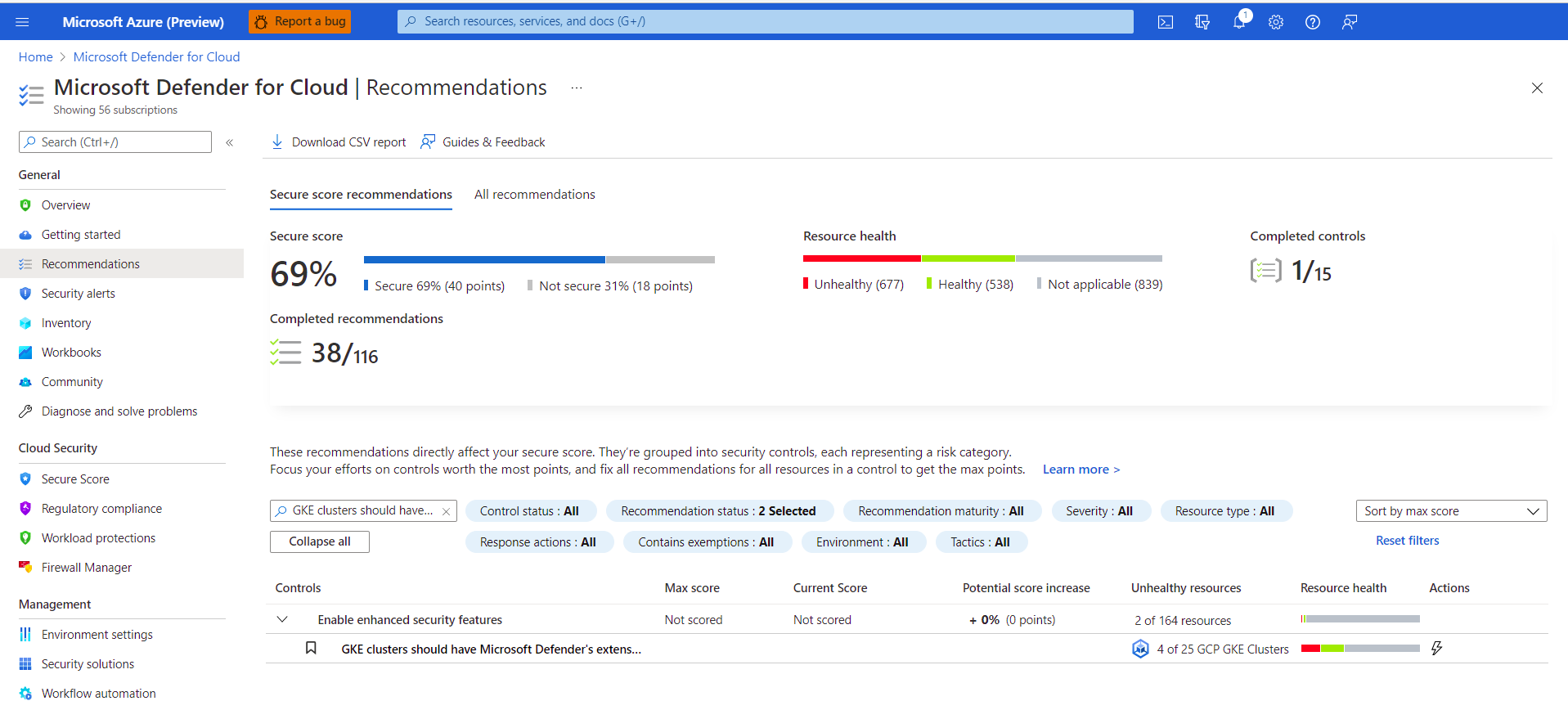

GKE clusters should have Microsoft Defender's extension for Azure Arc installedGKE clusters should have the Azure Policy extension installed

Hinweis

Bei der Installation von Arc-Erweiterungen müssen Sie überprüfen, ob das bereitgestellte GCP-Projekt mit dem im relevanten Connector identisch ist.

Bereitstellen der Lösung in bestimmten Clustern:

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Defender for Cloud-Menü "Empfehlungen" aus.

Suchen Sie auf der Seite " Empfehlungen " von Defender für Cloud nach jedem der oben genannten Empfehlungen anhand des Namens.

Wählen Sie einen fehlerhaften GKE-Cluster aus.

Von Bedeutung

Sie müssen die Cluster nacheinander auswählen.

Wählen Sie die Cluster nicht über die verlinkten Namen aus, sondern wählen Sie eine beliebige andere Stelle in der betreffenden Zeile.

Wählen Sie den Namen der fehlerhaften Ressource aus.

Wählen Sie Korrigieren aus.

Defender for Cloud generiert ein Skript in der Sprache Ihrer Wahl:

- Wählen Sie für Linux Bash aus.

- Wählen Sie für Windows PowerShell aus.

Wählen Sie Wartungslogik herunterladen aus.

Führen Sie das generierte Skript in Ihrem Cluster aus.

Wiederholen Sie die Schritte 3 bis 10 für die zweite Empfehlung.

Nächste Schritte

Erweiterte Aktivierungsfunktionen für Defender for Containers finden Sie auf der Seite Microsoft Defender for Containers aktivieren.