Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: ✔️ Front Door Premium

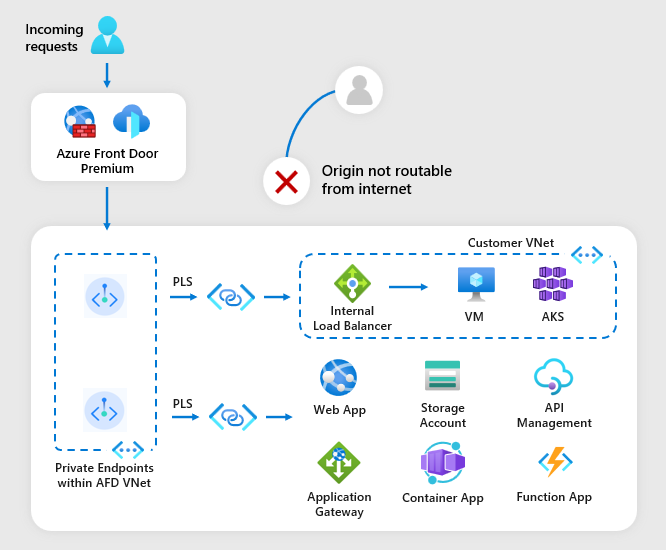

Mit Azure Private Link können Sie über einen privaten Endpunkt in Ihrem virtuellen Netzwerk auf Azure-PaaS-Dienste sowie auf in Azure gehostete Dienste zugreifen. Der Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Dienst wird über das Microsoft-Backbonenetzwerk übertragen und dadurch vom öffentlichen Internet isoliert.

Azure Front Door Premium kann über Private Link eine Verbindung mit Ihrem Ursprung herstellen. Ihr Ursprung kann in einem virtuellen Netzwerk oder als PaaS-Dienst wie Azure Web App oder Azure Storage gehostet werden. Mit Private Link wird die Notwendigkeit beseitigt, dass Ihr Ursprung öffentlich zugänglich ist.

Funktionsweise von Private Link

Wenn Sie Private Link für Ihren Ursprung in Azure Front Door Premium aktivieren, erstellt Front Door in Ihrem Namen einen privaten Endpunkt aus dem von verwalteten regionalen privaten Azure Front Door-Netzwerk. Sie erhalten eine Anforderung für einen privaten Azure Front Door-Endpunkt im Ursprungsnetzwerk, die auf Ihre Genehmigung wartet.

Sie müssen die Verbindung mit dem privaten Endpunkt genehmigen, damit der Datenverkehr privat an den Ursprung übertragen werden kann. Sie können Verbindungen mit privaten Endpunkten mithilfe des Azure-Portals, der Azure CLI oder mithilfe von Azure PowerShell genehmigen. Weitere Informationen finden Sie unter Verwalten einer Verbindung mit einem privaten Endpunkt.

Nachdem Sie einen Ursprung für Private Link aktiviert und die Verbindung mit dem privaten Endpunkt genehmigt haben, kann es einige Minuten dauern, bis die Verbindung hergestellt ist. Während dieser Zeit erhalten Anforderungen an den Ursprung eine Azure Front Door-Fehlermeldung. Sobald die Verbindung hergestellt ist, wird die Fehlermeldung nicht mehr angezeigt.

Sobald Ihre Anforderung genehmigt wurde, wird ein dedizierter privater Endpunkt für das Routing Ihres Datenverkehrs aus dem von Azure Front Door verwalteten virtuellen Netzwerk zugewiesen. Der Datenverkehr von Ihren Clients erreicht globale Azure Front Door-POPs und wird dann über das Microsoft-Backbone-Netzwerk an den regionalen Front Door-Cluster weitergeleitet, der das verwaltete virtuelle Netzwerk hostt, das den dedizierten privaten Endpunkt enthält. Der Datenverkehr wird dann über die private Linkplattform über das Microsoft-Backbone-Netzwerk an Ihren Ursprung weitergeleitet. Daher ist der eingehende Datenverkehr an Ihren Ursprung gesichert, sobald er zu Azure Front Door gelangt.

Unterstützte Ursprünge

Die Origin-Unterstützung für direkte private Endpunktkonnektivität ist derzeit auf die folgenden Ursprungstypen beschränkt.

Hinweis

Dieses Feature wird nicht mit Azure App Service Slots und Azure Static Web App unterstützt.

Regionale Verfügbarkeit

Private Azure Front Door-Verbindungen sind in den folgenden Regionen verfügbar:

| Amerika | Europa | Afrika | Asien-Pazifik |

|---|---|---|---|

| Brasilien Süd | Frankreich, Mitte | Südafrika, Norden | Australien, Osten |

| Kanada, Mitte | Deutschland, Westen-Mitte | Indien, Mitte | |

| USA (Mitte) | Nordeuropa | Japan, Osten | |

| Osten USA | Norwegen, Osten | Korea, Mitte | |

| Ost-USA 2 | UK, Süden | Asien, Osten | |

| USA Süd Mitte | Europa, Westen | Südostasien | |

| Westliches USA 2 | Schweden, Mitte | China, Osten 3 | |

| USA, Westen 3 | China, Norden 3 | ||

| US-Regierung Arizona | |||

| US-Regierung Texas | |||

| US-Regierung Virginia | |||

| US Nat East | |||

| US Nat West | |||

| US Sec East | |||

| US Sec West |

Das Private Link-Feature von Azure Front Door ist regionsunabhängig, aber für die beste Latenz sollten Sie immer eine Azure-Region wählen, die Ihrem Ursprung am nächsten ist, wenn Sie den Private Link-Endpunkt in Azure Front Door aktivieren. Wenn die Region Ihres Ursprungs nicht in der Liste der Regionen unterstützt wird, die Front Door Private Link unterstützt, wählen Sie die nächstgelegene Region aus. Sie können Roundtrip-Latenzstatistiken von Azure-Netzwerken verwenden, um die nächste Region hinsichtlich der Latenz zu ermitteln. An der Unterstützung für mehrere Regionen wird derzeit gearbeitet. Wenn eine neue Region unterstützt wird, können Sie anhand dieser Anweisungen den Datenverkehr schrittweise in die neue Region übertragen.

Zuordnung eines privaten Endpunkts zu einem Azure Front Door-Profil

Erstellen des privaten Endpunkts

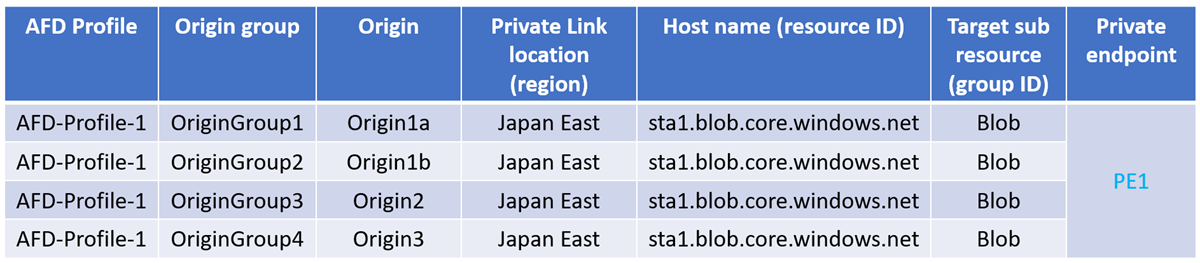

Wenn zwei oder mehr private Links aktivierte Ursprünge in einem einzigen Azure Front Door-Profil mit demselben Satz von Ressourcen-ID, Gruppen-ID und Region erstellt werden, wird für alle diese Ursprünge nur ein privater Endpunkt erstellt. Verbindungen mit dem Back-End können über diesen privaten Endpunkt aktiviert werden. Dieses Setup bedeutet, dass Sie den privaten Endpunkt nur einmal genehmigen müssen, da nur ein privater Endpunkt erstellt wird. Wenn Sie weitere Private Link-aktivierte Ursprünge mit demselben Satz aus Private Link-Standort, Ressourcen-ID und Gruppen-ID erstellen, müssen Sie keine weiteren privaten Endpunkte genehmigen.

Warnung

Vermeiden Sie, mehrere Ursprünge über private Links zu konfigurieren, die auf dieselbe Ressource verweisen (mit identischer Ressourcen-ID, Gruppen-ID und Region), wenn jeder Ursprung einen anderen HTTP- oder HTTPS-Port verwendet. Diese Einrichtung kann aufgrund einer Plattformbeschränkung zu Routingproblemen zwischen Front door und dem Ursprung führen.

Einzelner privater Endpunkt

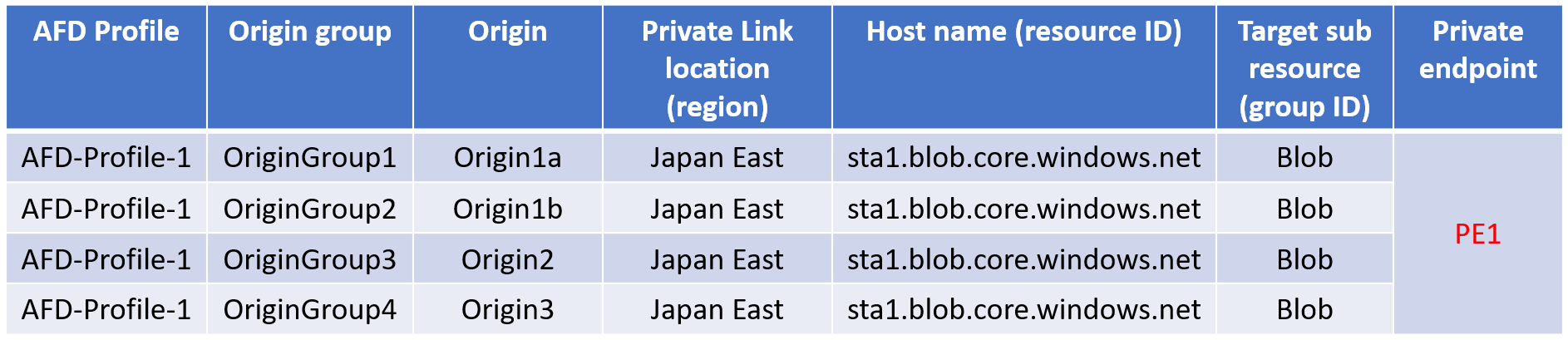

So wird beispielsweise ein einzelner privater Endpunkt für alle verschiedenen Ursprünge in verschiedenen Ursprungsgruppen, aber im selben Azure Front Door-Profil erstellt, wie in der folgenden Tabelle gezeigt:

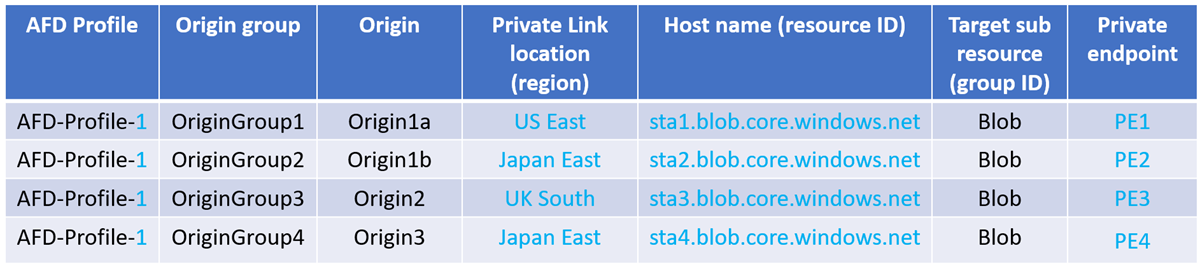

Mehrere private Endpunkte

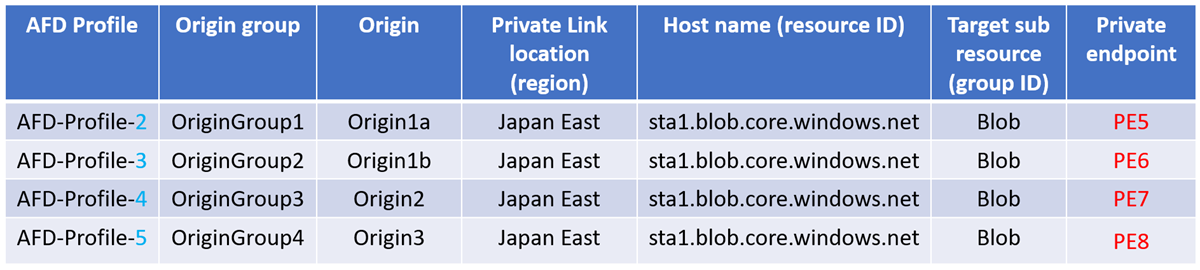

Im folgenden Szenario wird ein neuer privater Endpunkt erstellt:

Wenn sich die Region, die Ressourcen-ID oder die Gruppen-ID ändert, berücksichtigt Azure Front Door, dass sich der Standort für private Verknüpfungen und der Hostname geändert hat, was zu zusätzlichen privaten Endpunkten führt, die erstellt wurden und jeder genehmigt werden muss.

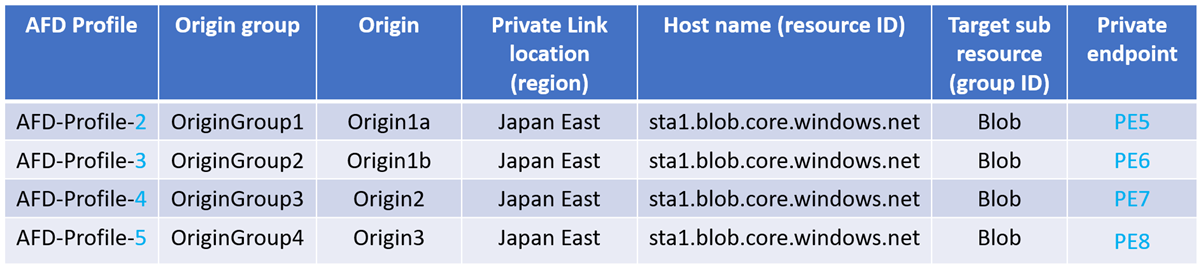

Wenn Sie Private Link für Ursprünge in verschiedenen Azure Front Door-Profilen aktivieren, werden zusätzliche private Endpunkte erstellt, die jeweils genehmigt werden müssen.

Entfernen privater Endpunkte

Wenn ein Azure Front Door-Profil gelöscht wird, werden auch die dem Profil zugeordneten privaten Endpunkte gelöscht.

Einzelner privater Endpunkt

Wird „AFD-Profil-1“ gelöscht, wird auch der private Endpunkt „PE1“ für alle Ursprünge gelöscht.

Mehrere private Endpunkte

Wird „AFD-Profil-1“ gelöscht, werden auch alle privaten Endpunkte von „PE1“ bis „PE4“ gelöscht.

Das Löschen eines Azure Front Door-Profils wirkt sich nicht auf private Endpunkte aus, die für ein anderes Azure Front Door-Profil erstellt wurden.

Zum Beispiel:

- Wird „AFD-Profil-2“ gelöscht, wird nur „PE5“ entfernt.

- Wird „AFD-Profil-3“ gelöscht, wird nur „PE6“ entfernt.

- Wird „AFD-Profil-4“ gelöscht, wird nur „PE7“ entfernt.

- Wird „AFD-Profil-5“ gelöscht, wird nur „PE8“ entfernt.

Häufig gestellte Fragen

- Unterstützt dieses Feature private Linkkonnektivität von Client zu Azure Front Door?

- Nein. Dieses Feature unterstützt nur private Linkkonnektivität von Ihrer Azure Front Door zu Ihrem Ursprung.

- Wie können Sie Redundanz verbessern, während Sie private Links mit Azure Front Door verwenden?

Um Redundanz auf Ursprungsebene zu verbessern, stellen Sie sicher, dass Mehrere private Verknüpfungen innerhalb derselben Ursprungsgruppe aktiviert sind, damit Azure Front Door Datenverkehr über mehrere Instanzen der Anwendung verteilen kann. Wenn eine Instanz nicht verfügbar ist, können andere Ursprünge weiterhin Datenverkehr empfangen.

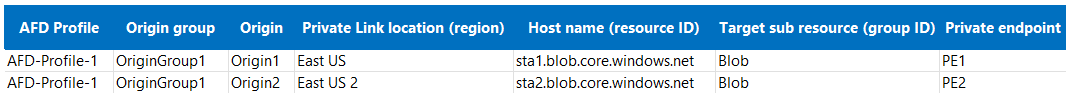

Um Private Link-Datenverkehr weiterzuleiten, werden Anforderungen von Azure Front Door-POPs an das verwaltete virtuelle Front Door-Netzwerk geleitet, das in regionalen Front Door-Clustern gehostet wird. Um Redundanz zu haben, falls der regionale Cluster nicht erreichbar ist, empfiehlt es sich, mehrere Ursprünge (jeweils mit einem anderen privaten Linkbereich) unter derselben Azure Front Door-Ursprungsgruppe zu konfigurieren. Auf diese Weise kann auch dann, wenn ein regionaler Cluster nicht verfügbar ist, andere Ursprünge weiterhin Datenverkehr über einen anderen regionalen Cluster empfangen. Unten sehen Sie, wie eine Ursprungsgruppe mit Redundanz auf der Ursprungs- und Regionsebene aussehen würde.

- Kann ich öffentliche und private Ursprünge in derselben Ursprungsgruppe kombinieren?

- Nein. Azure Front Door lässt das Kombinieren öffentlicher und privater Ursprünge in derselben Ursprungsgruppe nicht zu. Dies kann zu Konfigurationsfehlern oder Problemen beim Datenverkehrsrouting führen. Behalten Sie alle öffentlichen Ursprünge in einer Ursprungsgruppe und alle privaten Ursprünge in einer separaten Ursprungsgruppe bei.

- Warum wird beim Versuch, auf die Details des privaten Endpunkts zuzugreifen, ein Fehler angezeigt, wenn ich auf den privaten Endpunkt im Azure-Portal doppelklicken möchte?

- Beim Genehmigen der verbindung des privaten Endpunkts oder nach der Genehmigung der privaten Endpunktverbindung wird beim Doppelklicken auf den privaten Endpunkt eine Fehlermeldung angezeigt, die besagt: "Sie haben keinen Zugriff. Kopieren Sie die Fehlerdetails, und senden Sie sie an Ihren Administrator, um Zugriff auf diese Seite zu erhalten." Dies wird erwartet, da der private Endpunkt in einem abonnement gehostet wird, das von Azure Front Door verwaltet wird.

- Was sind die Ratenbegrenzungen für den Private Link-Datenverkehr und wie kann ich Szenarien mit hohem Datenverkehr umgehen?

Für den Plattformschutz hat jeder regionale Front Door-Cluster eine Grenze von 7200 RPS (Anforderungen pro Sekunde) pro Front Door-Profil. Anforderungen über 7200 RPS in einer Region werden mit „429 – Zu viele Anforderungen“ begrenzt.

Wenn Sie mehr als 7200 RPS für Datenverkehr integrieren oder erwarten, empfehlen wir die Bereitstellung mehrerer Ursprünge (jeweils mit einer anderen Private Link-Region), sodass der Datenverkehr über mehrere regionale Front Door-Cluster verteilt wird. Es wird empfohlen, dass jeder Ursprung eine separate Instanz Ihrer Anwendung ist, um Redundanz auf Ursprungsebene zu verbessern. Wenn Sie jedoch keine separaten Instanzen verwalten können, können Sie weiterhin mehrere Ursprünge auf Front Door-Ebene konfigurieren, wobei jeder Ursprung auf denselben Hostnamen zeigt, die Regionen jedoch unterschiedlich bleiben. Auf diese Weise leitet Front Door den Datenverkehr an dieselbe Instanz, aber über verschiedene regionale Cluster.

- Bei aktivierten Ursprüngen für private Verbindungen folgen Integritätstests auch demselben Netzwerkpfad wie tatsächlicher Datenverkehr?

- Ja.

Verwandte Inhalte

- Verbinden von Azure Front Door Premium mit einem Web-App-Ursprung mithilfe von Private Link

- Azure Front Door Premium mit einem Speicherkonto-Ursprung über Private Link verbinden

- Verbinden von Azure Front Door Premium mit einem internen Lastenausgleichsursprung mithilfe von Private Link

- Verbinden Sie Azure Front Door Premium mit einem statischen Speicher-Website-Ursprung mithilfe von Private Link

- Verbinden von Azure Front Door Premium mit einem Anwendungsgateway-Ursprung mithilfe von Private Link

- Verbinden von Azure Front Door Premium mit einem API Management-Ursprung über Private Link

- Verbinden von Azure Front Door Premium mit einem Azure Container Apps-Ursprung mithilfe von Private Link