Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für: ✔️ Front Door Premium

Dieser Artikel führt Sie durch die Konfiguration von Azure Front Door Premium, um eine private Verbindung mit einem Speicherkontoursprung mithilfe des Azure Private Link-Diensts herzustellen.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Kostenlos ein Konto erstellen.

Ein privater Link. Weitere Informationen finden Sie unter Erstellen eines Private Link-Diensts.

Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

Ein privater Link. Weitere Informationen finden Sie unter Erstellen eines Private Link-Diensts.

Azure Cloud Shell oder Azure CLI.

Die Schritte in diesem Artikel führen die Azure CLI-Befehle interaktiv in Azure Cloud Shell aus. Um die Befehle in Cloud Shell auszuführen, wählen Sie in der oberen rechten Ecke eines Codeblocks Cloud Shell öffnen aus. Wählen Sie Kopieren aus, um den Code zu kopieren, und fügen Sie ihn in Cloud Shell ein, um ihn auszuführen. Sie können die Cloud Shell auch innerhalb des Azure-Portals ausführen.

Sie können Azure CLI auch lokal installieren , um die Befehle auszuführen. Wenn Sie die Azure CLI lokal ausführen, melden Sie sich mit dem Befehl az login bei Azure an.

Hinweis

Bei privaten Endpunkten muss Ihr Speicherkonto bestimmte Anforderungen erfüllen. Weitere Informationen finden Sie unter Verwenden privater Endpunkte für Azure Storage.

Aktivieren eines privaten Links zu einem Speicherkonto in Azure Front Door

In diesem Abschnitt ordnen Sie den Private Link-Dienst einem privaten Endpunkt zu, der im privaten Netzwerk von Azure Front Door erstellt wurde.

Wählen Sie in Ihrem Azure Front Door Premium-Profil unter Einstellungen die Option Ursprungsgruppen aus.

Wählen Sie die Ursprungsgruppe aus, die den Speicherkonto-Ursprung enthält, für den Sie Private Link aktivieren möchten.

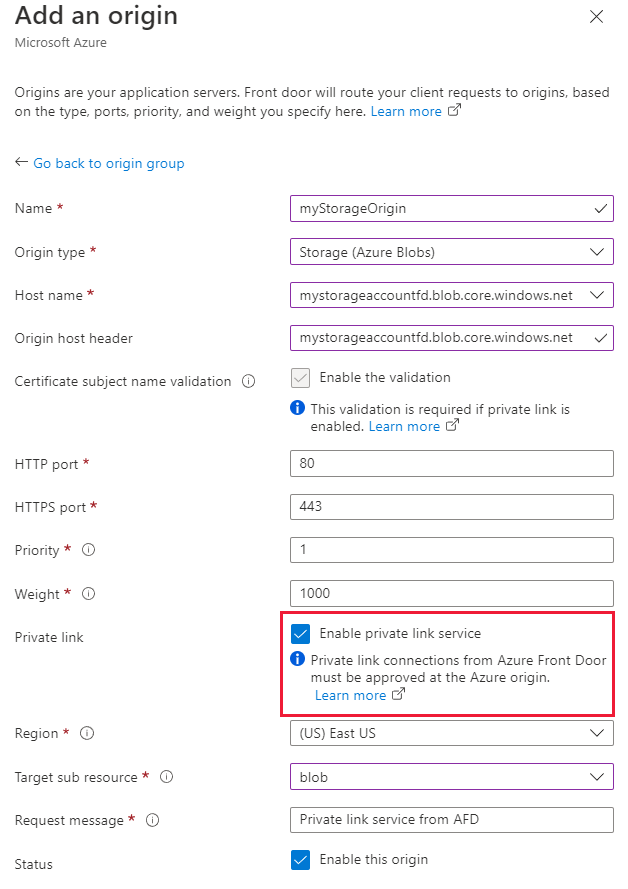

Wählen Sie + Ursprung hinzufügen aus, um einen neuen Speicherkonto-Ursprung hinzuzufügen, oder wählen Sie einen zuvor erstellten Speicherkonto-Ursprung aus der Liste aus.

Wählen Sie aus oder geben Sie die folgenden Werte ein, um das Speicher-Blob zu konfigurieren, mit dem Azure Front Door Premium privat verbunden werden soll.

Einstellung Wert Name Geben Sie einen Namen ein, um den Ursprung dieses Speicherblobs zu identifizieren. Ursprungstyp Speicher (Azure Blobs) Hostname Wählen Sie in der Dropdownliste den Host aus, den Sie als Ursprung verwenden möchten. Header des Ursprungshosts Sie können den Hostheader des Ursprungs anpassen oder die Standardeinstellungen verwenden. HTTP-Port 80 (Standard) HTTPS-Port 443 (Standard) Priority Unterschiedliche Ursprünge können unterschiedliche Prioritäten zur Bereitstellung primärer, sekundärer und Sicherungsursprünge aufweisen. Weight 1000 (Standard). Weisen Sie Ihrem anderen Ursprung Gewichtungen zu, wenn Sie Datenverkehr verteilen möchten. Region Wählen Sie die Region aus, in der sich Ihr Ursprung befindet oder die Ihrem Ursprung am nächsten ist. Untergeordnete Zielressource Der Typ der Unterressource für die zuvor ausgewählte Ressource, auf die Ihr privater Endpunkt zugreifen kann. Request-Nachricht Benutzerdefinierte Nachricht, die beim Genehmigen des privaten Endpunkts angezeigt wird.

Wählen Sie "Hinzufügen" aus, um Ihre Konfiguration zu speichern.

Wählen Sie "Aktualisieren" aus, um die Einstellungen für die Ursprungsgruppe zu speichern.

Hinweis

Stellen Sie sicher, dass der Ursprungspfad in Ihrer Routingregel mit dem Dateipfad des Speichercontainers ordnungsgemäß konfiguriert ist, damit Dateianforderungen abgerufen werden können.

Verwenden Sie den Befehl "az afd origin create " zum Erstellen eines neuen Azure Front Door-Ursprungs. Der private-link-___location Wert muss aus den verfügbaren Regionen stammen, und der private-link-sub-resource-type Wert ist BLOB.

az afd origin create --enabled-state Enabled \

--resource-group 'myResourceGroup' \

--origin-group-name 'og1' \

--origin-name 'mystorageorigin' \

--profile-name 'contosoAFD' \

--host-name 'mystorage.blob.core.windows.net' \

--origin-host-header 'mystorage.blob.core.windows.net' \

--http-port 80 \

--https-port 443 \

--priority 1 \

--weight 500 \

--enable-private-link true \

--private-link-___location 'EastUS' \

--private-link-request-message 'AFD storage origin Private Link request.' \

--private-link-resource '/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Storage/storageAccounts/mystorage' \

--private-link-sub-resource-type blob

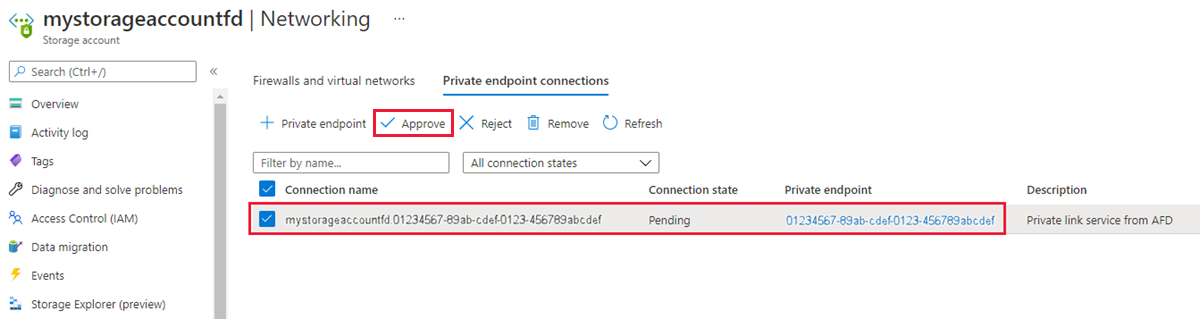

Private Front Door-Endpunktverbindung vom Speicherkonto genehmigen

Wechseln Sie zum Speicherkonto, für das Sie den privaten Link im vorherigen Abschnitt konfiguriert haben.

Wählen Sie unter Einstellungen die Option Netzwerk aus.

Wählen Sie unter Netzwerk die Option Verbindungen mit privatem Endpunkt aus.

Wählen Sie die ausstehende Anforderung für den privaten Endpunkt aus Azure Front Door Premium aus, und wählen Sie dann Genehmigen aus.

Verwenden Sie den Befehl az network private-endpoint-connection list, um die privaten Endpunktverbindungen für Ihr Speicherkonto aufzulisten. Notieren Sie sich die

Resource IDder privaten Endpunktverbindung aus der Ausgabe.az network private-endpoint-connection list --name 'mystorage' --resource-group 'myResourceGroup' --type 'Microsoft.Storage/storageAccounts'Verwenden Sie den Befehl "az network private-endpoint-connection-approve ", um die private Endpunktverbindung zu genehmigen.

az network private-endpoint-connection approve --id '/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Storage/storageAccounts/mystorage/privateEndpointConnections/mystorage.aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e'

Es dauert ein paar Minuten, bis die Verbindung nach der Genehmigung vollständig hergestellt wird. Nach der Einrichtung können Sie privat über Azure Front Door Premium auf Ihr Speicherkonto zugreifen. Der öffentliche Internetzugriff auf das Speicherkonto wird deaktiviert, sobald der private Endpunkt aktiviert wurde.

Hinweis

Wenn der Blob oder Container innerhalb des Speicherkontos keinen anonymen Zugriff zulässt, sollten Anforderungen für den Blob/Container autorisiert werden. Eine Option zum Autorisieren einer Anforderung besteht darin, gemeinsame Zugriffssignaturen zu verwenden.

Häufige Fehler, um zu vermeiden

Im Folgenden finden Sie häufige Fehler beim Konfigurieren eines Ursprungs mit aktiviertem Azure Private Link:

- Hinzufügen des Ursprungs mit aktiviertem Azure Private Link zu einer vorhandenen Ursprungsgruppe, die öffentliche Ursprünge enthält. Azure Front Door lässt das Kombinieren öffentlicher und privater Ursprünge in derselben Ursprungsgruppe nicht zu.

- Keine SAS-Token beim Herstellen einer Verbindung mit einem Speicherkonto, das anonymen Zugriff nicht zulässt.