Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

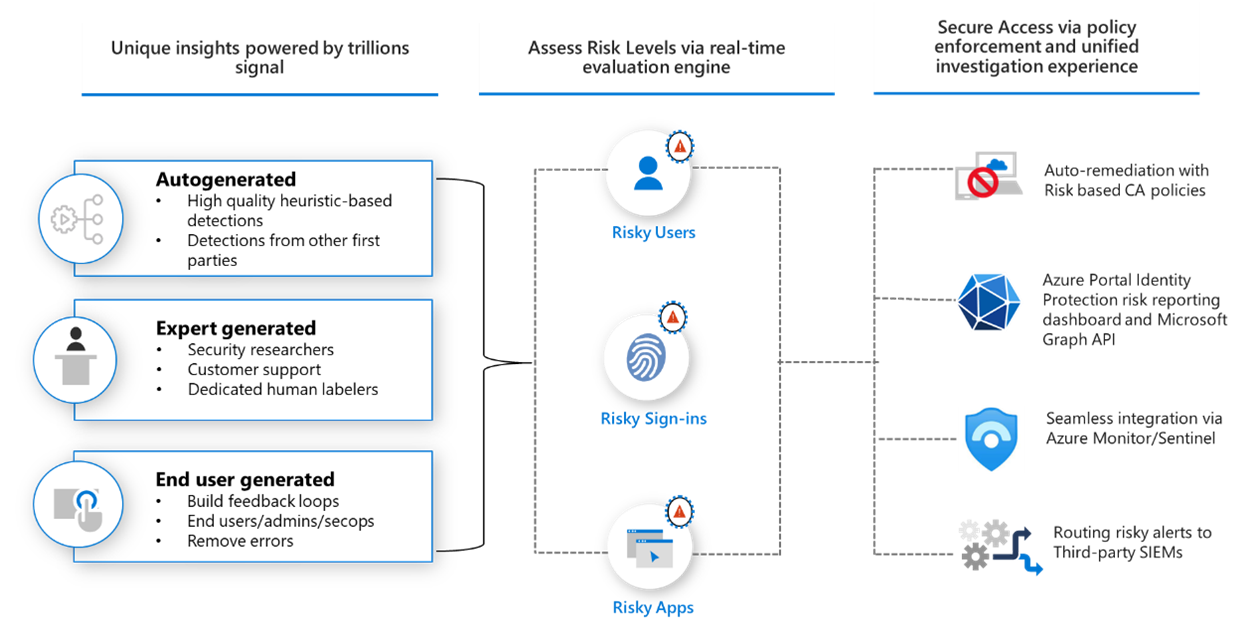

Microsoft Entra ID Protection unterstützt Organisationen dabei, identitätsbasierte Risiken zu erkennen, zu untersuchen und zu beseitigen. Diese Risiken können in Tools wie bedingten Zugriff eingespeist werden, um Zugriffsentscheidungen zu treffen oder zur weiteren Untersuchung und Korrelation an ein SIEM-Tool (Security Information and Event Management) zu senden.

Erkennen von Risiken

Microsoft fügt kontinuierlich Erkennungen unserem Katalog hinzu und aktualisiert diese, um Organisationen zu schützen. Diese Erkennungen stammen aus unseren Erkenntnissen aus der Analyse von Billionen von Signalen, die täglich aus Active Directory, Microsoft-Konten und beim Spielen mit Xbox eingehen. Diese breite Palette von Signalen hilft ID Protection, riskante Verhaltensweisen zu erkennen, z. B.:

- Verwendung anonymer IP-Adressen

- Kennwortspray-Angriffe

- Kompromittierte Anmeldeinformationen

- und vieles mehr...

Bei jeder Anmeldung führt ID Protection alle Erkennungen von Echtzeitanmeldungen aus, wodurch eine Risikostufe für die Anmeldesitzung generiert wird, die angibt, wie wahrscheinlich die Anmeldung kompromittiert wird. Basierend auf dieser Risikostufe werden Richtlinien angewendet, um den Benutzer und die Organisation zu schützen.

Eine vollständige Liste der Risiken und deren Erkennung finden Sie im Artikel Was ist Risiko.

Untersuchen

Alle bei einer Identität erkannten Risiken werden in Berichten nachverfolgt. ID Protection stellt drei wichtige Berichte für Administratoren bereit, um Risiken zu untersuchen und Maßnahmen zu ergreifen:

- Risikoerkennungen: Jedes erkannte Risiko wird als Risikoerkennung gemeldet.

- Riskante Anmeldungen: Eine riskante Anmeldung wird gemeldet, wenn mindestens eine Risikoerkennung für diese Anmeldung gemeldet wird.

-

Risikobenutzer*innen: Risikobenutzer*innen werden gemeldet, wenn mindestens einer der beiden folgenden Punkte zutrifft:

- Der Benutzer verfügt über eine oder mehrere riskante Anmeldungen.

- Mindestens eine Risikoerkennung wird gemeldet.

Weitere Informationen zur Verwendung der Berichte finden Sie im Artikel Vorgehensweise: Untersuchen des Risikos.

Beseitigen von Risiken

Die Automatisierung ist in der Sicherheit von entscheidender Bedeutung, da die Skalierung von Signalen und Angriffen die Automatisierung erfordert, um den Überblick zu behalten.

Der Microsoft Digital Defense Report 2024 enthält die folgenden Statistiken:

78 Billionen Sicherheitssignale pro Tag analysiert, ein Anstieg von 13 Billionen von dem Vorjahr

600 Millionen Angriffe auf Microsoft-Kunden pro Tag

2,75x Anstieg Jahr im Jahr in menschenbetriebenen Ransomware-Angriffen

Diese Statistiken steigen weiterhin nach oben, ohne anzeichen für eine Verlangsamung. In dieser Umgebung ist automatisierung der Schlüssel zum Identifizieren und Beheben von Risiken, damit IT-Organisationen sich auf die richtigen Prioritäten konzentrieren können.

Automatische Korrektur

Risikobasierte Richtlinien für bedingten Zugriff können aktiviert werden, um Zugriffskontrollen zu erfordern, z. B. die Bereitstellung einer starken Authentifizierungsmethode, die Multi-Faktor-Authentifizierung oder die Durchführung einer sicheren Kennwortzurücksetzung basierend auf der erkannten Risikostufe. Wenn der Benutzer die Zugangskontrolle erfolgreich abschließt, wird das Risiko automatisch beseitigt.

Manuelle Korrektur

Wenn die Benutzerkorrektur nicht aktiviert ist, muss ein Administrator sie manuell in den Berichten im Portal, über die API oder in Microsoft Defender XDR überprüfen. Administratoren können manuelle Aktionen ausführen, um die Risiken zu schließen, als sicher zu bestätigen oder als kompromittiert zu bestätigen.

Nutzung der Daten

Daten aus ID Protection können zur Archivierung sowie für weitere Untersuchungen und Korrelationsschritte in andere Tools exportiert werden. Dank der Microsoft Graph-basierten APIs können Organisationen diese Daten zur weiteren Verarbeitung in einem Tool (beispielsweise SIEM) sammeln. Der Zugriff auf die ID Protection-API wird im Artikel Erste Schritte mit Microsoft Entra ID Protection und Microsoft Graph erläutert

Informationen zur Integration von ID Protection-Informationen in Microsoft Sentinel finden Sie im Artikel Verknüpfen von Daten aus Microsoft Entra ID Protection.

Organisationen könnten Daten über einen längeren Zeitraum speichern, indem sie die Diagnoseeinstellungen in Microsoft Entra ID ändern. Sie können Daten an einen Log Analytics-Arbeitsbereich senden, Daten in einem Speicherkonto archivieren, Daten an Event Hubs streamen oder Daten an eine andere Lösung senden. Ausführliche Informationen dazu finden Sie im Artikel Anleitung: Exportieren von Risikodaten.

Erforderliche Rollen

Der ID-Schutz erfordert, dass Benutzern eine oder mehrere der folgenden Rollen zugewiesen werden.

| Rolle | Möglich | Nicht möglich |

|---|---|---|

| Globaler Leser | Schreibgeschützter Zugriff auf ID Protection | Schreibzugriff auf ID-Schutz |

| Benutzeradministrator | Zurücksetzen von Benutzerkennwörtern | Lesen oder Schreiben in ID Protection |

| Administrator für bedingten Zugriff | Erstellen von Richtlinien, die das Benutzer- oder Anmelderisiko als Bedingung berücksichtigen | Lesen oder Schreiben von Legacy-ID-Schutzrichtlinien |

| Sicherheitsleseberechtigter | Anzeigen aller ID Protection-Berichte und der Übersicht | Konfigurieren oder Ändern von Richtlinien Zurücksetzen des Kennworts für einen Benutzer Konfigurieren von Warnungen Bereitstellen von Feedback zu Erkennungen |

| Sicherheitsoperator | Anzeigen aller ID Protection-Berichte und der Übersicht Ignorieren des Benutzerrisikos, Bestätigen der sicheren Anmeldung, Bestätigen der Kompromittierung |

Konfigurieren oder Ändern von Richtlinien Zurücksetzen des Kennworts für einen Benutzer Konfigurieren von Warnungen |

| Sicherheitsadministrator | Vollzugriff auf ID Protection | Zurücksetzen des Kennworts für einen Benutzer |

Lizenzanforderungen

Für die Verwendung dieses Features werden Microsoft Entra ID P2-Lizenzen benötigt. Um die richtige Lizenz für Ihre Anforderungen zu finden, lesen Sie Microsoft Entra-Pläne und -Preise. In der folgenden Tabelle werden die wichtigsten Funktionen von Microsoft Entra ID Protection und die Lizenzierungsanforderungen für jede Funktion beschrieben. Weitere Informationen finden Sie auf der Microsoft Entra-Plan- und Preisseite.

| Fähigkeit | Einzelheiten | Microsoft Entra ID Free / Microsoft 365 Apps | Microsoft Entra ID P1 | Microsoft Entra ID P2 / Microsoft Entra Suite |

|---|---|---|---|---|

| Risikorichtlinien | Richtlinien zu Anmelde- und Benutzerrisiken (über ID-Schutz und bedingten Zugriff) | Nein | Nein | Ja |

| Sicherheitsberichte | Übersicht | Nein | Nein | Ja |

| Sicherheitsberichte | Riskante Benutzer | Eingeschränkte Informationen. Nur Benutzer mit mittlerem und hohem Risiko werden angezeigt. Kein Drawer „Details“ oder Risikoverlauf. | Eingeschränkte Informationen. Nur Benutzer mit mittlerem und hohem Risiko werden angezeigt. Kein Drawer „Details“ oder Risikoverlauf. | Vollzugriff |

| Sicherheitsberichte | Riskante Anmeldungen | Eingeschränkte Informationen. Es werden keine Risikodetails oder Risikostufen angezeigt. | Eingeschränkte Informationen. Es werden keine Risikodetails oder Risikostufen angezeigt. | Vollzugriff |

| Sicherheitsberichte | Risikoerkennungen | Nein | Eingeschränkte Informationen. Kein Drawer „Details“. | Vollzugriff |

| Benachrichtigungen | Warnungen zu erkannten gefährdeten Benutzern | Nein | Nein | Ja |

| Benachrichtigungen | Wöchentliche Übersicht | Nein | Nein | Ja |

| Richtlinie für MFA-Registrierung | MFA erforderlich (über bedingten Zugriff) | Nein | Nein | Ja |

| Microsoft Graph | Alle Risikoberichte | Nein | Nein | Ja |

Um den Bericht "Riskante Arbeitslast-Identitäten" und die Registerkarte "Arbeitslast-Identitätsdetektionen" im Bericht "Risikoerkennungen" anzuzeigen, benötigen Sie eine Arbeitslast-Identitäten Premium-Lizenz. Weitere Informationen finden Sie unter Sichern von Workload-Identitäten.

Microsoft Defender

Microsoft Entra ID Protection empfängt Signale von Microsoft Defender-Produkten für mehrere Risikoerkennungen, daher benötigen Sie auch die entsprechende Lizenz für das Microsoft Defender-Produkt, das das signal besitzt, an dem Sie interessiert sind.

Microsoft 365 E5 deckt alle folgenden Signale ab:

Microsoft Defender für Cloud-Apps

- Aktivität über anonyme IP-Adresse

- Unmöglicher Ortswechsel

- Massenzugriff auf vertrauliche Dateien

- Neues Land/neue Region

Microsoft Defender für Office 365

- Verdächtige Regeln im Posteingang

Microsoft Defender für Endpunkt

- Möglicher Versuch, auf das primäre Aktualisierungstoken zuzugreifen