この記事では、Azure クラウド サービスのセキュリティ機能を使用して、信頼されたインターネット接続 (TIC) イニシアチブへの準拠を実現する方法について説明します。 これは Azure と Azure Government の両方のクラウド サービス環境に適用され、サービスとしての Azure インフラストラクチャ (IaaS) と Azure サービスとしてのプラットフォーム (PaaS) クラウド サービス モデルに対する TIC の影響について説明します。

信頼されたインターネット接続の概要

TIC イニシアチブの目的は、米国連邦政府全体のネットワーク セキュリティを強化することです。 この目的は、最初に外部接続を統合し、TIC アクセス ポイントで承認されたデバイスを介してすべてのネットワーク トラフィックをルーティングすることによって実現されました。 間に、クラウド コンピューティングが確立され、最新のセキュリティ アーキテクチャへの道が開き、境界セキュリティに関する主な焦点から離れるようになりました。 したがって、TIC イニシアチブは、連邦政府機関に最新のセキュリティ機能を使用する柔軟性を高めるために進化しました。

TIC 2.0 ガイダンス

TICイニシアチブは、もともと2007年11月にリリースされた管理予算局(OMB) 覚書M-08-05 で概説され、この記事ではTIC 2.0ガイダンスと呼ばれていました。 TIC プログラムは、連邦ネットワーク境界のセキュリティとインシデント対応機能を向上させるために想定されました。 TIC はもともと、すべての受信および送信 .gov トラフィックのネットワーク分析を実行するように設計されました。 目標は、ネットワーク データ フロー内の特定のパターンを特定し、ボットネット アクティビティなどの動作の異常を明らかにすることです。 機関は、外部ネットワーク接続を統合し、すべてのトラフィックを、RBAC と呼ばれる侵入検出および防止デバイス経由でルーティングすることが義務付けられました。 デバイスは、 信頼できるインターネット接続と呼ばれる限られた数のネットワーク エンドポイントでホストされます。

TIC の目的は、次の情報を機関が把握することです。

- 自分のネットワーク上のユーザー (承認または承認されていない)

- ネットワークにアクセスするタイミングとその理由

- アクセスされるリソース

TIC 2.0 では、すべての代理店の外部接続は、OMB で承認された TIC 経由でルーティングする必要があります。 連邦政府機関は、TIC アクセス プロバイダー (TICAP) として、または主要なレベル 1 のインターネット サービス プロバイダーの 1 つとサービスを契約することにより、TIC プログラムに参加する必要があります。 これらのプロバイダーは、マネージド信頼されたインターネット プロトコル サービス (MTIPS) プロバイダーと呼ばれます。 TIC 2.0 には、機関と MTIPS プロバイダーによって実行される必須の重要な機能が含まれています。 TIC 2.0 では、各 TICAP および MTIPS に、TIC バージョン 2 の侵入検出と、QUORUM バージョン 3 の高速 (3A) 侵入防止デバイスがデプロイされます。 同機関は、連邦システムに対して、BGP 機能を展開するために、国土安全保障省 (DHS) と 理解覚書 を作成します。

.gov ネットワークを保護する責任の一環として、DHS では、連邦企業全体のインシデントを関連付け、特殊なツールを使用して分析を実行するために、機関のネット フロー データの生データ フィードが必要です。 DHS ルーターは、インターフェイスに出入りする IP ネットワーク トラフィックの収集を可能にします。 ネットワーク管理者は、ネット フロー データを分析して、トラフィックの送信元と送信先、サービス クラス、およびその他のパラメーターを決定できます。 ネット フロー データは、ヘッダー、ソース IP、宛先 IP などに似た "非コンテンツ データ" と見なされます。 非コンテンツ データを使用すると、DHS はコンテンツについて学習できます。だれが何をどのくらいの期間実行したか。

TIC 2.0 イニシアチブには、オンプレミスインフラストラクチャを想定したセキュリティ ポリシー、ガイドライン、フレームワークも含まれています。 政府機関は、コスト削減、運用効率、イノベーションを実現するためにクラウドに移行します。 ただし、TIC 2.0 の実装要件により、ネットワーク トラフィックが遅くなる可能性があります。 その結果、政府機関のユーザーがクラウドベースのデータにアクセスできる速度と機敏性が制限されます。

TIC 3.0 ガイダンス

2019年9月、OMBはTIC関連の事前覚書を取り消し、 TIC 3.0ガイダンスを導入した覚書M-19-26を発表しました。 以前の OMB 覚書では、機関のトラフィックが物理的な TIC アクセス ポイントを通過する必要があり、これはクラウドベースのインフラストラクチャの導入の障害であることが証明されています。 たとえば、TIC 2.0 は、TIC アクセス ポイントを介してすべての着信および発信機関データをチャネル化することで、境界セキュリティのみに重点を置いていました。 これに対し、TIC 3.0 では、1 つの境界セキュリティ アプローチではなく、複数の多様なセキュリティ アーキテクチャを考慮する必要があります。 この柔軟性により、機関は、全体的なネットワーク アーキテクチャやリスク管理アプローチに最適な方法でセキュリティ機能を実装する方法を選択できます。

この柔軟性を実現するために、サイバーセキュリティおよびインフラストラクチャ セキュリティ機関 (CISA) は連邦政府機関と連携して、さまざまな機関環境でパイロットを実施し、TIC 3.0 のユース ケースを開発します。 TIC 3.0 の実装の場合、CISA は、米国標準技術研究所 (NIST) サイバーセキュリティ フレームワーク (CSF) と NIST SP 800-53の連邦情報システムと組織のセキュリティとプライバシーコントロールで TIC 3.0 コア ガイダンス ドキュメントを使用するよう機関に推奨しています。 これらのドキュメントは、機関がセキュリティで保護されたネットワーク アーキテクチャを設計し、クラウド サービス プロバイダーからの適切な要件を決定するのに役立ちます。

TIC 3.0 は、FedRAMP の制御と制御の強化によって強化された NIST SP 800-53 標準に基づく Federal Risk and Authorization Management Program (FedRAMP) などのクラウド導入に重点を置いた他の連邦イニシアチブを補完します。 機関は、既存の Azure と Azure Government の FedRAMP High 暫定承認を使用して、FedRAMP 共同承認委員会によって発行された運用 (P-ATO) を行うことができます。 また、NIST CSF に対する Azure および Azure Government のサポートを使用することもできます。 クラウドベースのセキュリティ機能を選択するときに TIC 3.0 の実装を行う機関を支援するために、CISA は TIC 機能を NIST CSF および NIST SP 800-53 にマップしました。 たとえば、TIC 3.0 のセキュリティ目標は、識別、保護、検出、応答、回復など、NIST CSF の 5 つの機能にマップできます。 TIC セキュリティ機能は、TIC 3.0 コア ガイダンス ドキュメントから入手できる TIC 3.0 セキュリティ機能カタログの NIST CSF にマップされます。

TIC 3.0 は、特定のリスク許容レベルに一致するセキュリティ機能を実装する柔軟性を機関に提供するために開発された規範的でないサイバーセキュリティ ガイダンスです。 このガイダンスでは、各国のサイバーセキュリティ保護システム (NCPS) や継続的な診断と軽減 (CDM) などの適用可能なすべてのテレメトリ要件に準拠する機関が必要ですが、TIC 3.0 では現在、TIC ガイダンスへの準拠を自己証明する機関のみが必要です。

TIC 3.0 では、TIC 3.0 機能を採用しながら、TIC アクセス ポイントを使用するレガシ TIC 2.0 実装を維持できます。 CISA は、従来の TIC ユース ケースと呼ばれる TIC 3.0 で従来の TIC モデルを実装する方法に関するガイダンスを提供しました。

この記事の残りの部分では、従来の TIC 2.0 実装に必要な Azure 機能に関連するガイダンスを提供します。ただし、このガイダンスの一部は、TIC 3.0 の要件にも役立ちます。

Azure ネットワーク オプション

Azure サービスに接続するには、主に次の 4 つのオプションがあります。

- インターネットへの直接接続 – 開いているインターネット接続を介して Azure サービスに直接接続します。 メディアと接続はパブリックです。 アプリケーションレベルとトランスポートレベルの暗号化は、データ保護を確保するために依存しています。 帯域幅は、サイトのインターネットへの接続によって制限されます。 回復性を確保するには、複数のアクティブなプロバイダーを使用します。

- 仮想プライベート ネットワーク (VPN) – VPN ゲートウェイを使用して Azure 仮想ネットワークにプライベートに接続します。 メディアはサイトの標準的なインターネット接続を経由するためパブリックですが、データ保護を確保するためにトンネルで接続が暗号化されます。 帯域幅は、VPN デバイスと選択した構成によって制限されます。 通常、Azure ポイント対サイト接続は 100 Mbps に制限されます。 サイト間接続の範囲は 100 Mbps から 10 Gbps です。

- Azure ExpressRoute – ExpressRoute は、Microsoft サービスへの直接接続です。 ExpressRoute では、ピアリングの場所にあるプロバイダーを使用して、Microsoft Enterprise エッジ ルーターに接続します。 ExpressRoute では、IaaS および PaaS/SaaS サービス、プライベート ピアリング、および Microsoft ピアリングにさまざまな種類のピアリングが使用されます。 帯域幅の範囲は 50 Mbps から 10 Gbps です。

- Azure ExpressRoute Direct – ExpressRoute Direct では、エッジからピアリングの場所にある Microsoft Enterprise エッジ ルーターへの直接ファイバー接続が可能です。 ExpressRoute Direct は、必要なホップからサードパーティの接続プロバイダーを削除します。 帯域幅の範囲は 10 Gbps から 100 Gbps です。

機関から Azure または Microsoft 365 への接続を有効にするには、機関 TIC を介してトラフィックをルーティングせずに、機関は次を使用する必要があります。

- 暗号化されたトンネル、または

- クラウド サービス プロバイダー (CSP) への専用接続。

CSP サービスを使用すると、政府機関の担当者が直接アクセスできるように、政府機関のクラウド資産への接続がパブリック インターネット経由で提供されないようにすることができます。

Azure の場合のみ、2 番目のオプション (VPN) と 3 番目のオプション (ExpressRoute) は、インターネットへのアクセスを制限するサービスでこれらの要件を満たすことができます。

Microsoft 365 は、Microsoft ピアリングが有効な ExpressRoute またはトランスポート層セキュリティ (TLS) 1.2 を使用してすべてのトラフィックを暗号化するインターネット接続を使用して TIC ガイダンスに準拠しています。 代理店ネットワーク上のエージェンシー エンド ユーザーは、代理店ネットワークと TIC インフラストラクチャを介してインターネット経由で接続できます。 Microsoft 365 へのリモート インターネット アクセスはすべてブロックされ、機関経由でルーティングされます。

Azure IaaS オファリング

Azure IaaS を使用した TIC ポリシーへの準拠は、Azure のお客様が独自の仮想ネットワーク ルーティングを管理するため、比較的簡単です。

TIC 2.0 参照アーキテクチャへの準拠を保証するための主な要件は、仮想ネットワークが機関ネットワークのプライベート拡張機能であることを確認することです。 プライベート拡張機能を使用するには、オンプレミスの TIC ネットワーク接続経由を除き、ネットワークからのトラフィックの送信が許可されていないことがポリシーで要求されます。 このプロセスは 強制トンネリングと呼ばれます。 TIC 2.0 コンプライアンスの場合、このプロセスでは、CSP 環境内の任意のシステムから、組織のネットワーク上のオンプレミス ゲートウェイ経由ですべてのトラフィックが TIC 経由でインターネットにルーティングされます。

Azure IaaS TIC コンプライアンスは、次の 2 つの主要な手順に分かれています。

- 手順 1: 構成

- 手順 2: 監査

Azure IaaS TIC コンプライアンス: 構成

Azure で TIC に準拠したアーキテクチャを構成するには、まず、仮想ネットワークへの直接インターネット アクセスを禁止してから、オンプレミス ネットワーク経由でインターネット トラフィックを強制する必要があります。

インターネットへの直接アクセスを禁止する

Azure IaaS ネットワークは、仮想マシンのネットワーク インターフェイス カード (NIC) が関連付けられているサブネットで構成される仮想ネットワークを介して実行されます。

TIC コンプライアンスをサポートする最も簡単なシナリオは、仮想マシンまたは仮想マシンのコレクションが外部リソースに接続できないことを保証することです。 ネットワーク セキュリティ グループを使用して、外部ネットワークからの切断を保証できます。 ネットワーク セキュリティ グループを使用して、仮想ネットワーク内の 1 つ以上の NIC またはサブネットへのトラフィックを制御します。 ネットワーク セキュリティ グループには、トラフィックの方向、プロトコル、送信元アドレスとポート、宛先アドレスとポートに基づいてトラフィックを許可または拒否するアクセス制御規則が含まれています。 ネットワーク セキュリティ グループの規則はいつでも変更でき、変更は関連付けられているすべてのインスタンスに適用されます。 ネットワーク セキュリティ グループを作成する方法の詳細については、「ネットワーク セキュリティ グループ を使用してネットワーク トラフィックをフィルター処理する」を参照してください。

オンプレミス ネットワーク経由でインターネット トラフィックを強制する

Azure では、システム ルートが自動的に作成され、仮想ネットワークの各サブネットに割り当てられます。 システム ルートを作成または削除することはできませんが、カスタム ルートを使用してシステム ルートをオーバーライドすることはできます。 Azure では、サブネットごとに既定のシステム ルートが作成されます。 Azure では、特定の Azure 機能を使用するときに、オプションの既定のルートを特定のサブネットまたはすべてのサブネットに追加します。 この種類のルーティングにより、以下が保証されます。

- 仮想ネットワーク内のトラフィックは、仮想ネットワーク内に留まります。

- インターネット割り当て番号機関 (IANA) で指定されたプライベート アドレス空間 (10.0.0.0/8 など) は、仮想ネットワーク アドレス空間に含まれていない限り削除されます。

- 仮想ネットワーク インターネット エンドポイントへの 0.0.0.0/0 の最終手段ルーティング。

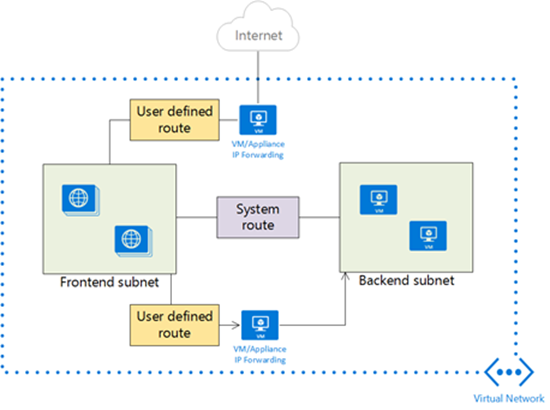

仮想ネットワークを離れるすべてのトラフィックは、すべてのトラフィックが機関 TIC を通過するように、オンプレミス接続を経由してルーティングする必要があります。 カスタム ルートを作成するには、ユーザー定義ルートを作成するか、オンプレミスネットワーク ゲートウェイと Azure VPN ゲートウェイの間で Border Gateway Protocol (BGP) ルートを交換します。

- ユーザー定義ルートの詳細については、「 仮想ネットワーク トラフィック ルーティング: ユーザー定義ルート」を参照してください。

- BGP の詳細については、「 仮想ネットワーク トラフィック ルーティング: ボーダー ゲートウェイ プロトコル」を参照してください。

ユーザー定義ルートを追加する

ルート ベースの仮想ネットワーク ゲートウェイを使用する場合は、Azure で強制トンネリングを使用できます。 仮想ネットワーク ゲートウェイの 次ホップ にルーティングする 0.0.0.0/0 トラフィックを設定するユーザー定義ルートを追加します。 Azure では、システム定義ルートよりもユーザー定義ルートに優先順位を付けます。 仮想ネットワーク以外のすべてのトラフィックが仮想ネットワーク ゲートウェイに送信されます。これにより、トラフィックをオンプレミスにルーティングできます。 ユーザー定義ルートを定義したら、Azure 環境内のすべての仮想ネットワーク内の既存のサブネットまたは新しいサブネットにルートを関連付けます。

Border Gateway プロトコルを使用する

ExpressRoute または BGP が有効な仮想ネットワーク ゲートウェイを使用する場合、ルートをアドバタイズするための推奨メカニズムは BGP です。 BGP アドバタイズされたルートが 0.0.0.0/0 の場合、ExpressRoute および BGP 対応の仮想ネットワーク ゲートウェイは、既定のルートが仮想ネットワーク内のすべてのサブネットに確実に適用されるようにします。

Azure IaaS TIC コンプライアンス: 監査

Azure には、TIC コンプライアンスを監査するいくつかの方法が用意されています。

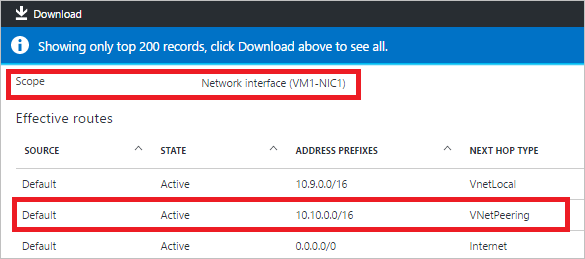

有効なルートの表示

Azure portal または Azure PowerShell で、特定の仮想マシン、特定の NIC、またはユーザー定義ルート テーブルの有効なルートを監視して、既定のルート伝達を確認します。 有効なルートには、次の図に示すように、関連するエンティティに適用される関連するユーザー定義ルート、BGP アドバタイズされたルート、およびシステム ルートが表示されます。

注

NIC が実行中の仮想マシンに関連付けられていない限り、NIC の有効なルートを表示することはできません。

Azure Network Watcher を使用する

Network Watcher には、TIC コンプライアンスを監査するためのツールがいくつか用意されています。 詳細については、「 Azure Network Watcher の概要」を参照してください。

ネットワーク セキュリティ グループのフロー ログをキャプチャする

Network Watcher を使用して、IP トラフィックを囲むメタデータを示すネットワーク フロー ログをキャプチャします。 ネットワーク フロー ログには、ターゲットの送信元と送信先のアドレス、およびその他のデータが含まれます。 このデータを仮想ネットワーク ゲートウェイ、オンプレミスのエッジ デバイス、または TIC からのログと共に使用して、すべてのトラフィックがオンプレミスでルーティングされることを監視できます。

Azure PaaS オファリング

Azure Storage などの Azure PaaS サービスには、インターネットに到達できる URL を介してアクセスできます。 承認された資格情報を持つすべてのユーザーは、TIC を通過することなく、任意の場所からストレージ アカウントなどのリソースにアクセスできます。 このため、多くの政府機関のお客様は、Azure PaaS サービスが TIC 2.0 ポリシーに準拠していないと誤って判断しています。 ただし、多くの Azure PaaS サービスは TIC 2.0 ポリシーに準拠できます。 アーキテクチャが TIC 準拠の IaaS 環境と同じであり (前述のように) サービスが Azure 仮想ネットワークに接続されている場合、サービスは準拠しています。

Azure PaaS サービスが仮想ネットワークと統合されている場合、サービスはその仮想ネットワークからプライベートにアクセスできます。 ユーザー定義ルートまたは BGP を使用して、0.0.0.0/0 にカスタム ルーティングを適用できます。 カスタム ルーティングにより、すべてのインターネットにバインドされたトラフィックがオンプレミスでルーティングされ、TIC が走査されます。 次のパターンを使用して、Azure サービスを仮想ネットワークに統合します。

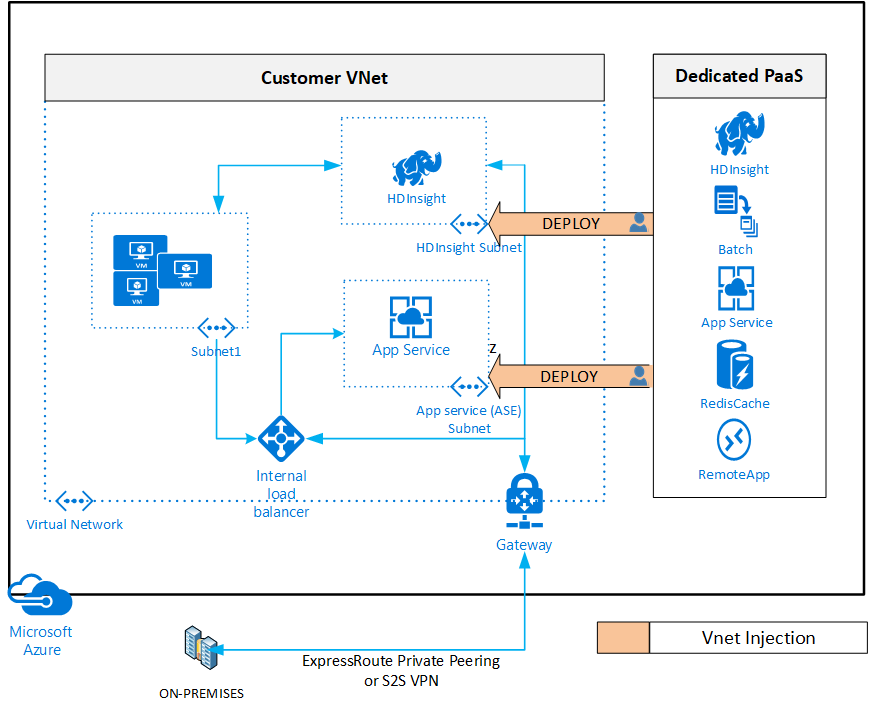

- サービスの専用インスタンスをデプロイ する – 仮想ネットワークに接続されたエンドポイント ( VNet インジェクションとも呼ばれる) を持つ専用インスタンスとしてデプロイできる PaaS サービスが増えています。 分離 モード で App Service Environment をデプロイして、ネットワーク エンドポイントを仮想ネットワークに制限することができます。 App Service Environment では、Web Apps、API Management、Functions など、多くの Azure PaaS サービスをホストできます。 詳細については、「 専用の Azure サービスを仮想ネットワークにデプロイする」を参照してください。

- 仮想ネットワーク サービス エンドポイントの使用 – PaaS サービスの数が増えるにつれて、パブリック アドレスではなく仮想ネットワークプライベート IP にエンドポイントを移動できます。 詳細については、「仮想ネットワーク サービス エンドポイント」を参照してください。

- Azure Private Link を使用する – 仮想ネットワーク内のプライベート エンドポイントで共有サービスを提供します。 仮想ネットワークとサービス間のトラフィックは Microsoft バックボーン ネットワークを経由し、パブリック インターネットを経由しません。 詳しくは、Azure Private Link を確認してください

仮想ネットワーク統合の詳細

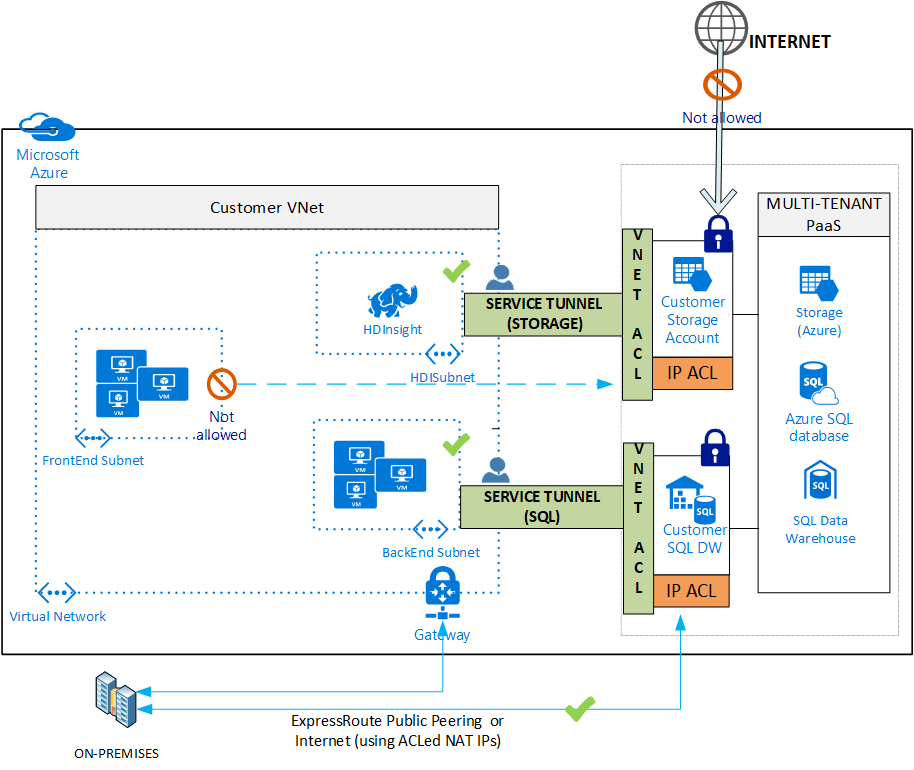

次の図は、Azure PaaS サービスにアクセスするための一般的なネットワーク フローを示しています。 アクセスは、仮想ネットワークインジェクションと仮想ネットワーク サービス トンネリングの両方から表示されます。 ネットワーク サービス ゲートウェイ、仮想ネットワーク、サービス タグの詳細については、「 仮想ネットワーク サービス タグ」を参照してください。

- ExpressRoute を使用して Azure へのプライベート接続が確立されます。 強制トンネリングを使用した ExpressRoute プライベート ピアリングを使用して、お客様のすべての仮想ネットワーク トラフィックを ExpressRoute 経由で強制的にオンプレミスに戻します。 Microsoft ピアリングは必要ありません。

- Azure VPN Gateway は、ExpressRoute と Microsoft ピアリングと共に使用すると、顧客の仮想ネットワークとオンプレミスのエッジの間でエンド ツー エンドの IPsec 暗号化をオーバーレイできます。

- 顧客の仮想ネットワークへのネットワーク接続は、IP、ポート、プロトコルに基づいてトラフィックを許可/拒否できるネットワーク セキュリティ グループを使用して制御されます。

- 顧客プライベート仮想ネットワークとの間のトラフィックは Azure Network Watcher を介して監視され、データは Log Analytics と Microsoft Defender for Cloud を使用して分析されます。

- 顧客の仮想ネットワークは、顧客のサービスのサービス エンドポイントを作成することによって PaaS サービスに拡張されます。

- PaaS サービス エンドポイントは 、既定ですべて拒否 し、顧客の仮想ネットワーク内の指定されたサブネットからのアクセスのみを許可するようにセキュリティで保護されます。 サービス リソースを仮想ネットワークにセキュリティで保護すると、リソースへのパブリック インターネット アクセスを完全に削除し、仮想ネットワークからのトラフィックのみを許可することで、セキュリティが強化されます。

- 顧客の仮想ネットワーク内のリソースにアクセスする必要があるその他の Azure サービスは、次のいずれかである必要があります。

- 仮想ネットワークに直接デプロイするか、または

- それぞれの Azure サービスからのガイダンスに基づいて選択的に許可されます。

オプション A: サービスの専用インスタンスをデプロイする (仮想ネットワークインジェクション)

仮想ネットワークの挿入により、お客様は、HDInsight などの特定の Azure サービスの専用インスタンスを独自の仮想ネットワークに選択的にデプロイできます。 サービス インスタンスは、顧客の仮想ネットワーク内の専用サブネットにデプロイされます。 仮想ネットワークの挿入により、インターネット以外のルーティング可能なアドレスを介してサービス リソースにアクセスできます。 オンプレミス インスタンスでは、パブリック インターネット アドレス空間にファイアウォールを開くのではなく、ExpressRoute またはサイト間 VPN を使用して、仮想ネットワーク アドレス空間を介してサービス インスタンスに直接アクセスします。 専用インスタンスがエンドポイントにアタッチされている場合は、IaaS TIC コンプライアンスと同じ戦略を使用できます。 既定のルーティングでは、インターネットにバインドされたトラフィックが、オンプレミスにバインドされている仮想ネットワーク ゲートウェイに確実にリダイレクトされます。 特定のサブネットのネットワーク セキュリティ グループを使用して、受信および送信アクセスをさらに制御できます。

オプション B: 仮想ネットワーク サービス エンドポイントを使用する (サービス トンネル)

サービス エンドポイントを提供する Azure マルチテナント サービス の数が増えています。 サービス エンドポイントは、Azure 仮想ネットワークに統合するための別の方法です。 仮想ネットワーク サービス エンドポイントは、直接接続を介して仮想ネットワークの IP アドレス空間と仮想ネットワークの ID をサービスに拡張します。 仮想ネットワークから Azure サービスへのトラフィックは、常に Azure バックボーン ネットワーク内に留まります。

サービスのサービス エンドポイントを有効にした後、サービスによって公開されるポリシーを使用して、その仮想ネットワークへのサービスの接続を制限します。 アクセス チェックは、Azure サービスによってプラットフォームで適用されます。 ロックされたリソースへのアクセスは、許可された仮想ネットワークまたはサブネットから要求が送信された場合、または ExpressRoute を使用する場合にオンプレミスのトラフィックを識別するために使用される 2 つの IP からのみ付与されます。 この方法を使用すると、受信/送信トラフィックが PaaS サービスから直接離れることを効果的に防ぐことができます。

オプション C: Azure Private Link を使用する

Azure Private Link を使用して、仮想ネットワーク内のプライベート エンドポイント経由で Azure PaaS サービスと Azure ホスト型顧客またはパートナー サービスにアクセスし、仮想ネットワークとサービス間のトラフィックが Microsoft グローバル バックボーン ネットワークを経由するようにすることができます。 この方法では、サービスをパブリック インターネットに公開する必要がなくなります。 独自の仮想ネットワークに独自の プライベート リンク サービス を作成し、顧客に配信することもできます。

Azure プライベート エンドポイントは、Azure Private Link を利用するサービスにプライベートかつ安全に接続するネットワーク インターフェイスです。 プライベート エンドポイントは、仮想ネットワークのプライベート IP アドレスを使用して、サービスを仮想ネットワークに効果的に取り込みます。

ネットワーク状況を認識するためのツール

Azure には、ネットワークのトラフィック フローを理解するために必要な状況認識を確保するためのクラウドネイティブ ツールが用意されています。 TIC ポリシーに準拠するためにツールは必要ありません。 ただし、ツールを使用すると、セキュリティ機能を大幅に向上させることができます。

Azure Policy

Azure Policy は、組織にコンプライアンス イニシアチブを監査および適用する機能を提供する Azure サービスです。 Azure Policy ルールを計画してテストして、将来の TIC コンプライアンスを保証できます。

Azure Policy はサブスクリプション レベルを対象とします。 このサービスには、次のようなコンプライアンス タスクを実行できる一元化されたインターフェイスが用意されています。

- イニシアティブの管理

- ポリシー定義を構成する

- コンプライアンスの監査

- コンプライアンスを適用する

- 例外を管理する

多くの 組み込みポリシー定義と共に、管理者は単純な JSON テンプレートを使用して独自のカスタム定義を定義できます。 Microsoft では、可能な場合は、実施よりも監査の優先順位付けを推奨しています。

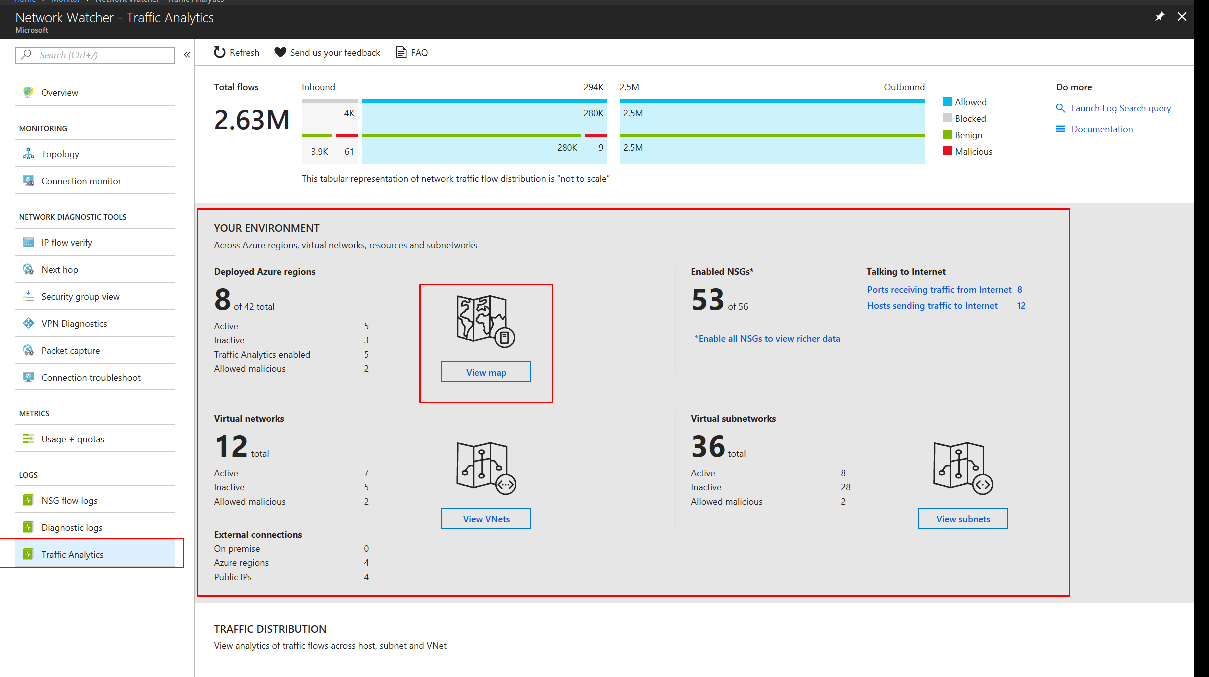

Network Watcher トラフィック分析

Network Watcher トラフィック分析では、 フロー ログ データやその他のログを使用して、ネットワーク トラフィックの概要を提供します。 このデータは、TIC コンプライアンスの監査と問題の特定に役立ちます。 高度なダッシュボードを使用して、インターネットと通信している仮想マシンを迅速にスクリーニングし、TIC ルーティングに重点を置いた一覧を取得できます。

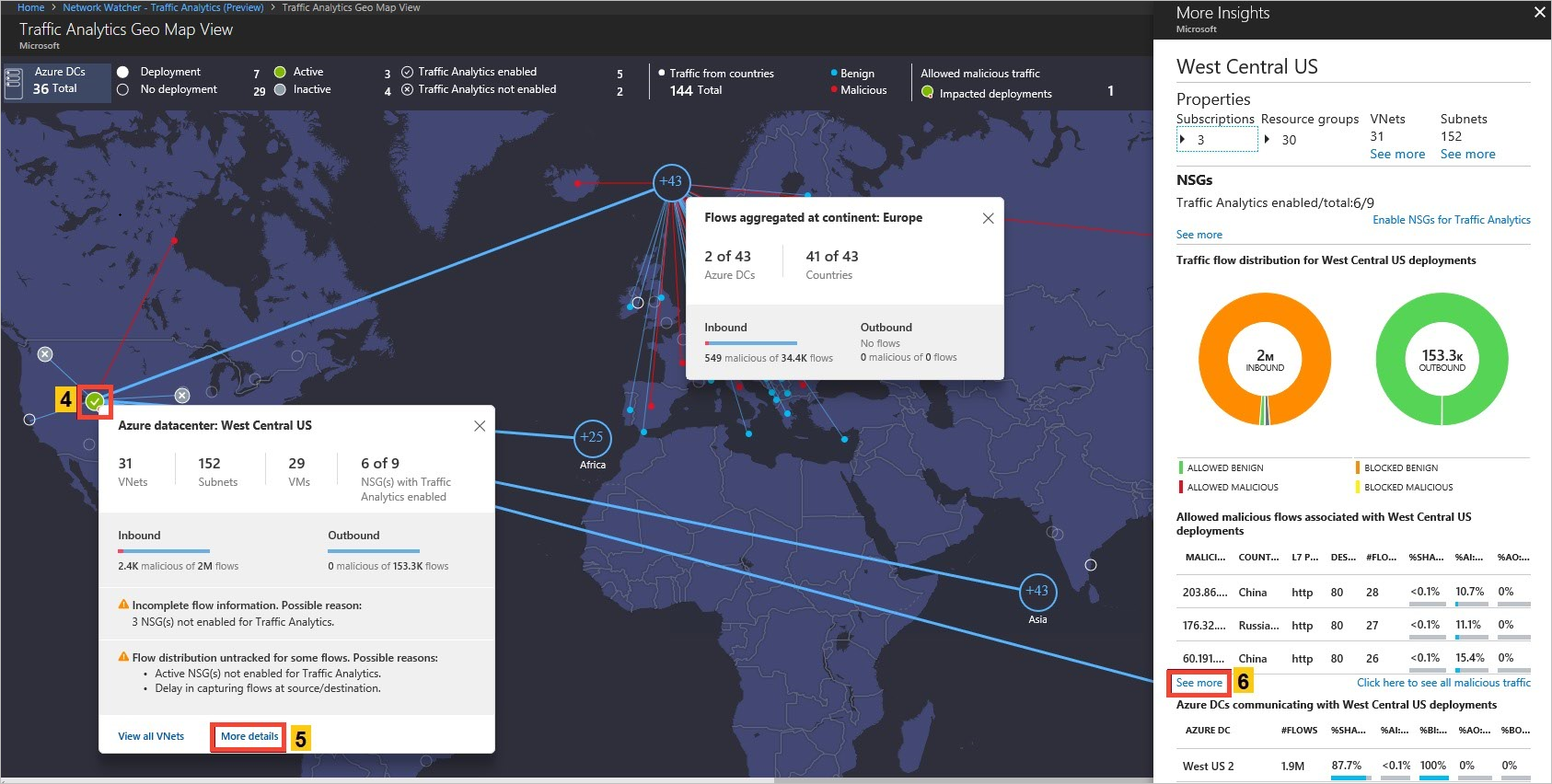

Geo Map を使用して、仮想マシンのインターネット トラフィックの物理的な宛先の可能性をすばやく特定します。 疑わしい場所やパターンの変更を特定してトリアージできます。

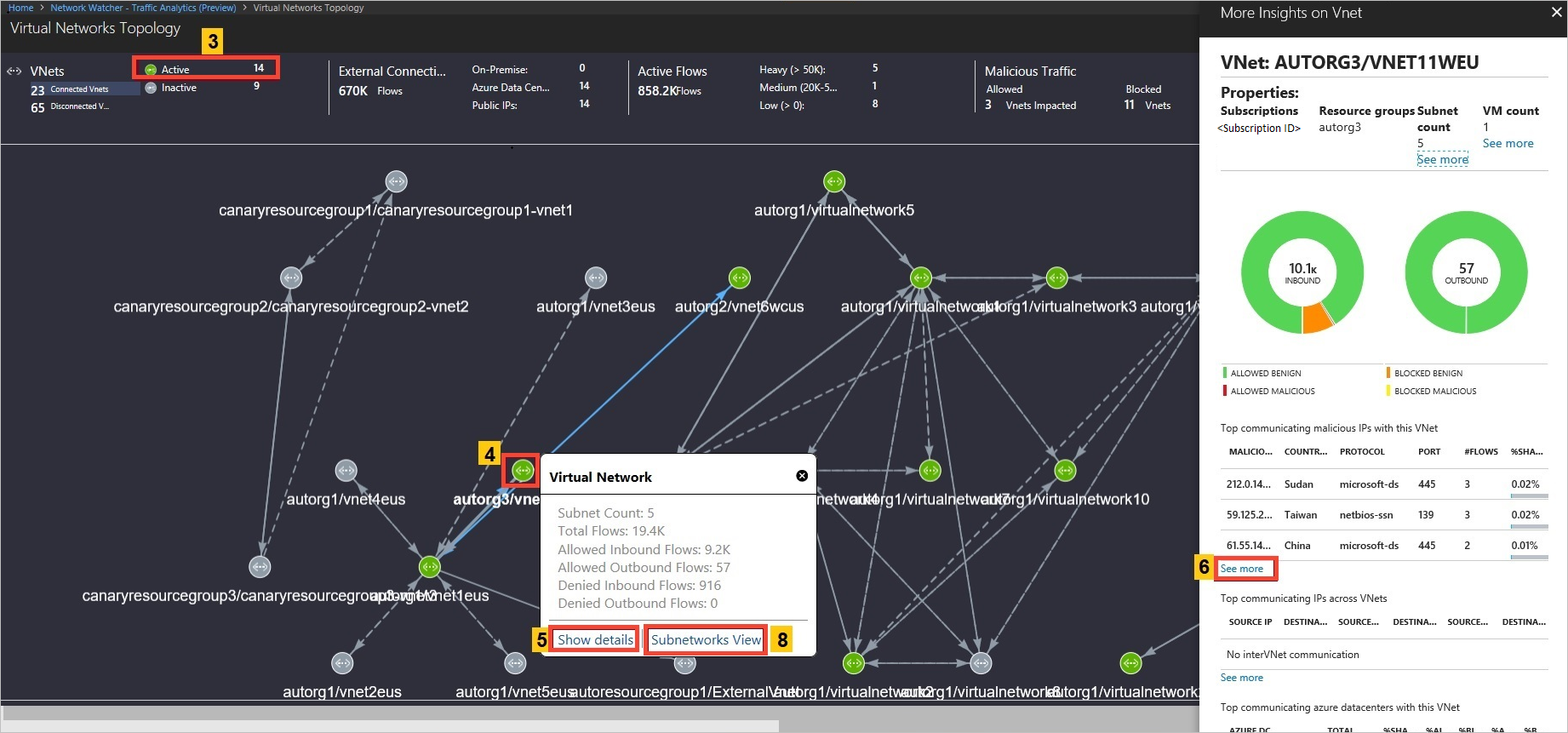

仮想ネットワーク トポロジを使用して、既存の仮想ネットワークをすばやく調査します。

Network Watcher の次ホップ テスト

Network Watcher によって監視されているリージョン内のネットワークでは、次ホップ テストを実行できます。 Azure portal では、Network Watcher のサンプル ネットワーク フローのソースと宛先を入力して、次ホップの宛先を解決できます。 仮想マシンとサンプルのインターネット アドレスに対してこのテストを実行して、次ホップの宛先が想定されるネットワーク仮想ゲートウェイであることを確認します。

まとめ

ネットワーク アクセスを簡単に構成して TIC 2.0 ガイダンスに準拠し、NIST CSF と NIST SP 800-53 の Azure サポートを使用して TIC 3.0 の要件に対処できます。