仮想ネットワーク ゲートウェイは、Azure ExpressRoute を介して Azure 仮想ネットワークをオンプレミス ネットワークに接続します。 ゲートウェイは、ネットワーク間の IP ルートの交換とネットワーク トラフィックのルーティングという 2 つの重要な目的を果たします。

この記事では、ゲートウェイの種類、ゲートウェイ SKU、SKU ごとの推定パフォーマンス、および主要な機能について説明します。 また、ExpressRoute FastPath についても説明します。これにより、オンプレミス ネットワークからのネットワーク トラフィックが仮想ネットワーク ゲートウェイをバイパスしてパフォーマンスを向上させることができます。

Gateway の SKU

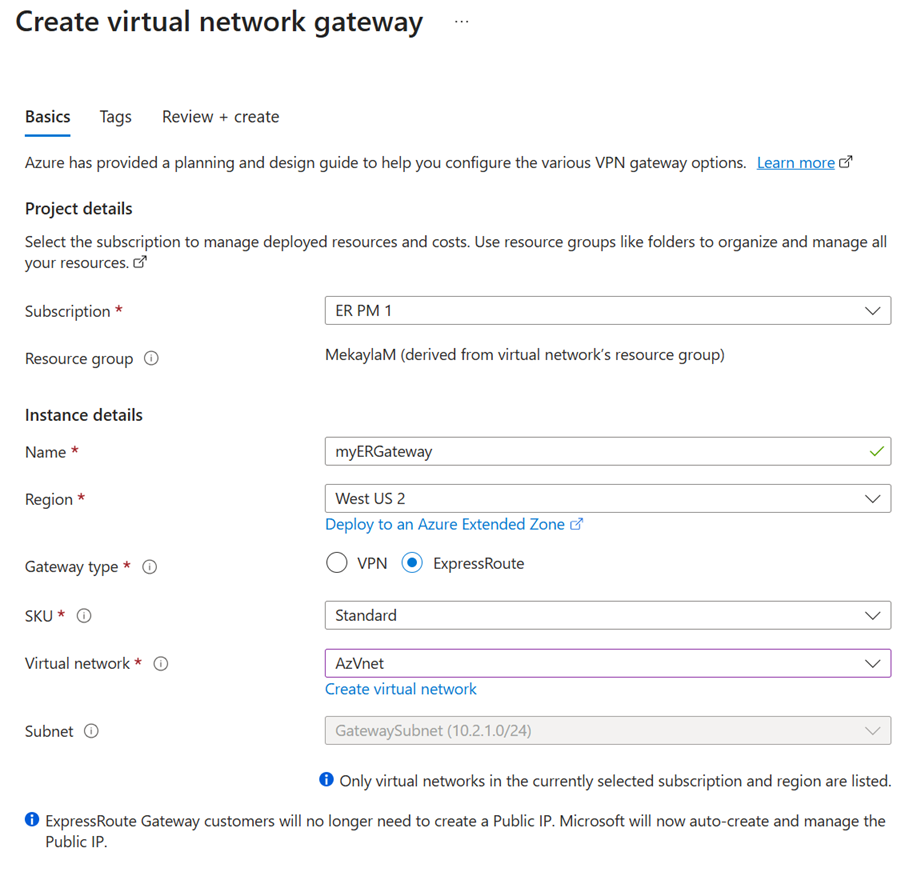

仮想ネットワーク ゲートウェイを作成する場合、使用するゲートウェイの SKU を指定する必要があります。 選択するゲートウェイ SKU を高くするほど、ゲートウェイに割り当てられる CPU とネットワーク帯域幅が増えます。 その結果、ゲートウェイは、仮想ネットワークに対してより高いネットワーク スループットをサポートできます。

ExpressRoute の仮想ネットワーク ゲートウェイでは、次の SKU を使用できます。

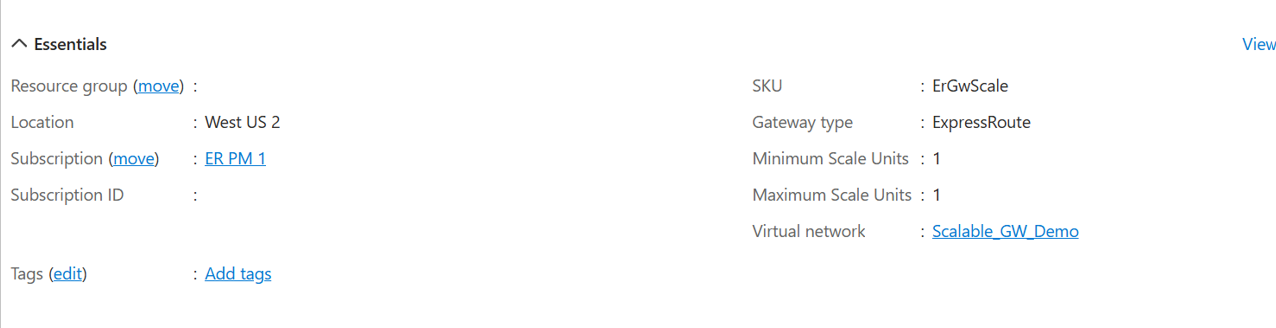

- ErGwScale: 詳細については、「ExpressRoute スケーラブル ゲートウェイ」を参照してください。

- Standard

- HighPerformance

- UltraPerformance

- ErGw1Az

- ErGw2Az

- ErGw3Az

ゲートウェイは、同じ SKU ファミリ (非可用性ゾーンまたは可用性ゾーンが有効) 内の容量の高い SKU にアップグレードできます。 例えば次が挙げられます。

- 1 つの非可用性ゾーン SKU から別の非可用性ゾーン SKU にアップグレードする

- 1 つの可用性ゾーン対応 SKU から別の可用性ゾーン対応 SKU にアップグレードする

ダウングレードや可用性ゾーンの種類の切り替えなど、他のすべてのシナリオでは、ゲートウェイを削除して再作成する必要があります。 このプロセスではダウンタイムが発生します。

ゲートウェイ サブネット

ExpressRoute ゲートウェイを作成する前に、ゲートウェイ サブネットを作成する必要があります。 ゲートウェイ サブネットには、仮想ネットワーク ゲートウェイ仮想マシン (VM) とサービスが使用する IP アドレスが含まれています。

仮想ネットワーク ゲートウェイを作成すると、Azure によってゲートウェイ VM がゲートウェイ サブネットにデプロイされ、必要な ExpressRoute 設定で構成されます。 ゲートウェイ サブネットには、他には何もデプロイしないでください。 ゲートウェイ サブネットを認識し、ゲートウェイ コンポーネントを正しくデプロイするには、ゲートウェイ サブネットに GatewaySubnet という名前を付ける必要があります。

Note

0.0.0.0/0 が宛先のユーザー定義のルートと、ゲートウェイ サブネット上のネットワーク セキュリティ グループ (NSG) は、"サポートされていません"。 GatewaySubnet アドレス空間を含むユーザー定義ルート。次ホップが none に設定されているか、または次ホップが NVA (トラフィックを削除するポリシーを持つ) に設定されているルートはサポートされていません。 この構成のゲートウェイの作成はブロックされます。 ゲートウェイが正常に機能するためには、管理コントローラーへのアクセスが必要です。 可用性の高いゲートウェイにするため、ゲートウェイ サブネットで Border Gateway Protocol (BGP) のルート伝達を有効にする必要があります。 BGP のルート伝達が無効になっていると、ゲートウェイは機能しません。

診断、データ パス、および制御パスは、ユーザー定義ルートがゲートウェイ サブネット範囲またはゲートウェイ パブリック IP 範囲と重複している場合に影響を受ける可能性があります。

すべての名前解決を特定の DNS サーバーに送信するワイルドカード規則を含む ExpressRoute 仮想ネットワーク ゲートウェイを持つ仮想ネットワークに Azure DNS プライベート リゾルバーをデプロイしないでください。 この構成により、管理接続の問題が発生する可能性があります。

ゲートウェイ サブネットのサイズ

ゲートウェイ サブネットを作成するときは、それに含まれる IP アドレスの数を指定します。 ゲートウェイ VM とサービスでは、これらの IP アドレスが使用されます。 一部の構成では、他の構成よりも多くの IP アドレスを割り当てる必要があります。

ゲートウェイ サブネットのサイズを計画する場合は、特定の構成に関するドキュメントを参照してください。 たとえば、ExpressRoute/VPN ゲートウェイの共存構成では、他のほとんどの構成よりも大きなゲートウェイ サブネットが必要です。 将来の構成に対応できるゲートウェイ サブネットを作成することをお勧めします。

Recommendations:

- ほとんどの構成では 、/27 以上 のゲートウェイ サブネットを作成します。

- 16 個の ExpressRoute 回線をゲートウェイに接続する予定の場合は、/26 以上のゲートウェイ サブネットを作成する必要があります。

- デュアル スタック ゲートウェイ サブネットの場合は、/64 以上の IPv6 範囲をお勧めします。

次の Azure Resource Manager PowerShell の例は、 GatewaySubnet という名前のゲートウェイ サブネットを示しています。 CIDR 表記では、ほとんどの構成に十分な IP アドレスを提供する /27 を指定します。

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Important

ゲートウェイ サブネット上の NSG はサポートされていません。 ネットワーク セキュリティ グループをこのサブネットに関連付けると、仮想ネットワーク ゲートウェイ (VPN と ExpressRoute ゲートウェイ) が想定どおりに機能しなくなる可能性があります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

ゲートウェイの制限事項とパフォーマンス

ゲートウェイ SKU による機能のサポート

次の表は、各ゲートウェイ SKU がサポートする機能と ExpressRoute 回線接続の最大数を示しています。

| ゲートウェイ SKU | VPN と ExpressRoute の共存 | FastPath | 最大回線接続数 |

|---|---|---|---|

| Standard/ERGw1Az | Yes | No | 4 |

| ハイパフォーマンス/ERGw2Az | Yes | No | 8 |

| Ultra Performance/ErGw3Az | Yes | Yes | 16 |

| ErGwScale | Yes | はい (最小 10 スケール ユニット) | 4 (最小 1 スケール ユニット) 8 (最小 2 スケール ユニット) 16 (最小 10 スケール ユニット) |

Note

同じ仮想ネットワークに接続できる同じピアリングの場所からの ExpressRoute 回線の最大数は、すべてのゲートウェイに対して 4 です。

ゲートウェイ SKU ごとの推定パフォーマンス

次の表に、さまざまな種類のゲートウェイ、それらの個別の制限事項、想定されるパフォーマンス メトリックの概要を示します。

サポートされる上限

この表は、Azure Resource Manager とクラシック デプロイ モデルの両方に適用されます。

| ゲートウェイ SKU | 1 秒あたりのメガビット数 | 1 秒あたりのパケット数 | Virtual Network 1 でサポートされている VM の数 | フロー数の制限 | ゲートウェイによって学習されるルートの数 |

|---|---|---|---|---|---|

| Standard/ERGw1Az | 1,000 | 100,000 | 2,000 | 200,000 | 4,000 |

| ハイパフォーマンス/ERGw2Az | 2,000 | 200,000 | 4,500 | 400,000 | 9,500 |

| Ultra Performance/ErGw3Az | 10,000 | 1,000,000 | 11,000 | 1,000,000 | 9,500 |

| ErGwScale (スケール ユニット 1 から 10 ごと) | スケール ユニットあたり 1,000 | スケール ユニットあたり 100,000 | スケール ユニットあたり 2,000 | スケール ユニットあたり 100,000 | ゲートウェイあたり合計 9,500 |

| ErGwScale (スケール ユニット 11 から 40 ごと) | スケール ユニットあたり 1,000 | スケール ユニットあたり 200,000 | スケール ユニットあたり 1,000 | スケール ユニットあたり 100,000 | ゲートウェイあたり合計 9,500 |

1 表の値は推定値であり、ゲートウェイでの CPU 使用率によって異なります。 CPU の使用率が高く、VM の数がサポート範囲を超えると、ゲートウェイはパケットのドロップを開始します。

Note

ExpressRoute は、仮想ネットワーク アドレス空間、オンプレミス ネットワーク、関連するすべての仮想ネットワーク ピアリング接続にまたがる、最大 11,000 件のルーティングを支援します。 ExpressRoute 接続の安定性を確保するには、11,000 件を超えるルーティングを ExpressRoute にアドバタイズしないようにします。 ゲートウェイによってアドバタイズされるルートの最大数は 1,000 ルートです。

Important

- アプリケーションのパフォーマンスは、エンド ツー エンドの待ち時間や、アプリケーションが開くトラフィック フローの数など、複数の要因によって異なります。 テーブルの数値は、アプリケーションが理想的な環境で理論上達成できる上限を表しています。 さらに、サービスの信頼性を維持するため、ExpressRoute 仮想ネットワーク ゲートウェイではホストと OS のメンテナンスが定期的に行われます。 メンテナンス期間中は、ゲートウェイのコントロール プレーンとデータ パスの容量が減ります。

- メンテナンス期間中は、プライベート エンドポイント リソースへの接続の問題が断続的に発生する可能性があります。

- ExpressRoute でサポートされている TCP と UDP の最大パケット サイズは 1,400 バイトです。 フラグメント化されたパケットは、ExpressRoute ゲートウェイではサポートされていません。 IP の断片化を防ぐために、アプリケーションを調整してください。 IP 断片化のサポートが必要な場合は、 ExpressRoute FastPath 機能を有効にして ExpressRoute ゲートウェイをバイパスします。

- Azure Route Server では、最大 4,000 の VM をサポートできます。 この制限には、ピアリングされた仮想ネットワーク内の VM が含まれます。 詳細については、Azure Route Server の制限に関する記事を参照してください。

- 上の表の値は、各ゲートウェイ SKU での制限を表しています。

自動割り当てパブリック IP

自動割り当てパブリック IP 機能を使用すると、Microsoft が必要なパブリック IP アドレスをユーザーに代わって管理できるため、ExpressRoute ゲートウェイのデプロイが簡略化されます。 PowerShell と Command-Line インターフェイス (CLI) では、ゲートウェイ用に別のパブリック IP リソースを作成または管理する必要がなくなりました。

自動割り当てパブリック IP が有効になっていると、ExpressRoute ゲートウェイの [概要] ページにパブリック IP アドレス フィールドが表示されなくなります。つまり、ゲートウェイのパブリック IP は Microsoft によって自動的にプロビジョニングおよび管理されます。

主な利点:

- セキュリティの強化: パブリック IP は Microsoft によって内部的に管理され、公開されないため、開いている管理ポートに関連するリスクが軽減されます。

- 複雑さの軽減: パブリック IP リソースをプロビジョニングまたは管理する必要がなくなりました。

- 合理化されたデプロイ: Azure PowerShell と CLI は、ゲートウェイの作成時にパブリック IP の入力を求めなくなりました。

しくみ:

ExpressRoute ゲートウェイを作成すると、Microsoft はセキュリティで保護されたバックエンド サブスクリプション内のパブリック IP アドレスを自動的にプロビジョニングおよび管理します。 この IP はゲートウェイ リソース内にカプセル化されているため、Microsoft はデータ レート制限などのポリシーを適用し、監査可能性を高めることができます。 以前は、ゾーン リソースとしてパブリック IP リソースを作成することで、そのゾーン内のゲートウェイのすべてのインスタンスが同じパブリック IP アドレスを共有するようにしました。 新しい動作では、ゲートウェイは常にゾーン冗長になります。

Availability:

自動割り当てパブリック IP は、Virtual WAN (vWAN) または拡張ゾーンのデプロイでは使用できません。

仮想ネットワークから仮想ネットワークへの接続、および仮想ネットワークから仮想 WAN への接続

既定では、すべてのゲートウェイ SKU の ExpressRoute 回線を介して、仮想ネットワーク間ネットワークと仮想ネットワーク間 WAN 接続が無効になります。 この接続を有効にするには、このトラフィックを許可するように ExpressRoute 仮想ネットワーク ゲートウェイを構成する必要があります。 詳細については、ExpressRoute 経由の仮想ネットワーク接続に関するガイダンスを参照してください。 このトラフィックを有効にするには、「 ExpressRoute を介した仮想ネットワーク間または仮想ネットワーク間 WAN 接続を有効にする」を参照してください。

FastPath

ExpressRoute FastPath を使用すると、オンプレミス ネットワークと仮想ネットワークの間のデータ パスのパフォーマンスが向上します。 有効にすると、FastPath はネットワーク トラフィックを仮想ネットワーク内の仮想マシンに直接送信し、ゲートウェイをバイパスします。

制限や要件を含む FastPath の詳細については、FastPath の概要に関するページを参照してください。

プライベート エンドポイント接続

ExpressRoute 仮想ネットワーク ゲートウェイを使用すると、同じ仮想ネットワーク内およびピアリングされた仮想ネットワーク間にデプロイされたプライベート エンドポイントへの接続が容易になります。

Important

- プライベート エンドポイント リソースへの接続のスループットとコントロール プレーン容量は、プライベート エンドポイント以外のリソースへの接続と比べて、半分に減る可能性があります。

- メンテナンス期間中は、プライベート エンドポイント リソースへの接続の問題が断続的に発生する可能性があります。

- ユーザーは、メンテナンス イベントがない限り、IP 5 タプルの転送のパケットが単一のネクスト ホップ (Microsoft Enterprise Edge ルーター) を使うように、オンプレミスの構成 (ルーターやファイアウォールの設定など) が正しく構成する必要があります。 オンプレミスのファイアウォールまたはルーターの構成によって同じ IP 5 タプルが頻繁に次ホップを切り替える場合、接続の問題が発生します。

- プライベート エンドポイントがデプロイされているサブネットに対して、ネットワーク ポリシー (少なくとも UDR のサポートに関して) が有効になっていることを確認してください

プライベート エンドポイント接続と計画済みメンテナンス イベント

プライベート エンドポイント接続はステートフルです。 ExpressRoute プライベート ピアリング経由でプライベート エンドポイントへの接続を確立すると、ゲートウェイ インフラストラクチャは、バックエンド インスタンスのいずれかを介して受信接続と送信接続をルーティングします。 メンテナンス イベント中、バックエンド インスタンスは一度に 1 つずつ再起動します。これにより、断続的な接続の問題が発生する可能性があります。

メンテナンス アクティビティ中のプライベート エンドポイントに関する接続の問題を回避または最小限に抑えるには、オンプレミス アプリケーションで TCP タイムアウト値を 15 秒から 30 秒の間に設定します。 アプリケーションの要件に基づいて、最適な値をテストして構成します。

REST API および PowerShell コマンドレット

仮想ネットワーク ゲートウェイ構成に REST API と PowerShell コマンドレットを使用する場合の技術リソースと特定の構文要件については、次を参照してください。

| Classic | Resource Manager |

|---|---|

| PowerShell | PowerShell |

| REST API | REST API |

仮想ネットワークから仮想ネットワークへの接続

既定では、複数の仮想ネットワークを同じ ExpressRoute 回線にリンクすると、仮想ネットワーク間の接続が有効になります。 仮想ネットワーク間の通信には ExpressRoute 回線を使わないことをお勧めします。 代わりに、仮想ネットワーク ピアリングを使うことをお勧めします。 ExpressRoute 経由での仮想ネットワーク間接続が推奨されない理由の詳細については、「ExpressRoute 経由の 仮想ネットワーク間の接続」を参照してください。

仮想ネットワーク ピアリングの制限

ExpressRoute ゲートウェイを持つ仮想ネットワークは、最大 500 の他の仮想ネットワークと仮想ネットワーク ピアリングを持つことができます。 ExpressRoute ゲートウェイのない仮想ネットワークでは、ピアリングの制限が高くなる可能性があります。