前のデプロイ手順では、システムを保護するために必要な Microsoft Sentinel セキュリティ コンテンツを有効にしました。 この記事では、UEBA 機能を有効にして使用して分析プロセスを合理化する方法について説明します。 この記事は、 Microsoft Sentinel の展開ガイドの一部です。

Microsoft Sentinel では、接続されているすべてのデータ ソースからログとアラートを収集すると、それらを分析して、時間とピア グループの期間全体にわたる組織のエンティティ (ユーザー、ホスト、IP アドレス、アプリケーションなど) のベースライン行動プロファイルを構築します。 Microsoft Sentinel は、さまざまな手法と機械学習機能を使用して、異常なアクティビティを特定し、資産が侵害されたかどうかを判断するのに役立ちます。 UEBA の詳細を確認します。

注

米国政府機関向けクラウドでの機能の可用性の詳細については、米国 政府のお客様向けのクラウド機能の可用性に関する Microsoft Sentinel テーブルを参照してください。

重要

Microsoft Sentinel は、Microsoft Defender XDR または E5 ライセンスを持たないお客様を含め、Microsoft Defender ポータルで一般提供されています。

2026 年 7 月以降、Azure portal で Microsoft Sentinel を使用しているすべてのお客様は Defender ポータルにリダイレクトされ、Defender ポータルでのみ Microsoft Sentinel が使用されます。 2025 年 7 月以降、多くの新規ユーザーが自動的にオンボードされ、Defender ポータルにリダイレクトされます。

Azure portal で Microsoft Sentinel を引き続き使用している場合は、スムーズな移行を確保し、Microsoft Defender によって提供される統合セキュリティ運用エクスペリエンスを最大限に活用するために、Defender ポータルへの移行の計画を開始することをお勧めします。 詳細については、「 移動する時間: セキュリティを強化するために Microsoft Sentinel の Azure portal を廃止する」を参照してください。

前提条件

この機能を有効または無効にするには (これらの前提条件は、この機能を使用する必要はありません)。

ユーザーは、テナントの Microsoft Entra ID セキュリティ管理者 ロールまたは同等のアクセス許可に割り当てられている必要があります。

ユーザーには、次の Azure ロール のうち少なくとも 1 つを割り当てる必要があります (Azure RBAC の詳細を確認してください)。

- ワークスペースまたはリソース グループ レベルの Microsoft Sentinel 共同作成者。

- リソース グループまたはサブスクリプション レベルの Log Analytics 共同作成者。

ワークスペースに Azure リソース ロックを適用することはできません。 Azure リソースのロックについて詳しくは、こちらをご覧ください。

注

- MICROSOFT Sentinel に UEBA 機能を追加するために特別なライセンスは必要ありません。また、それを使用するための追加コストも発生しません。

- ただし、UEBA では新しいデータが生成され、UEBA が Log Analytics ワークスペースに作成する新しいテーブルに格納されるため、 追加のデータ ストレージ料金が 適用されます。

ユーザーとエンティティの動作分析を有効にする方法

- Azure portal の Microsoft Sentinel のユーザーは、Azure portal タブの指示に従います。

- Microsoft Defender ポータルの一部としての Microsoft Sentinel のユーザーは、[ Defender ポータル ] タブの指示に従います。

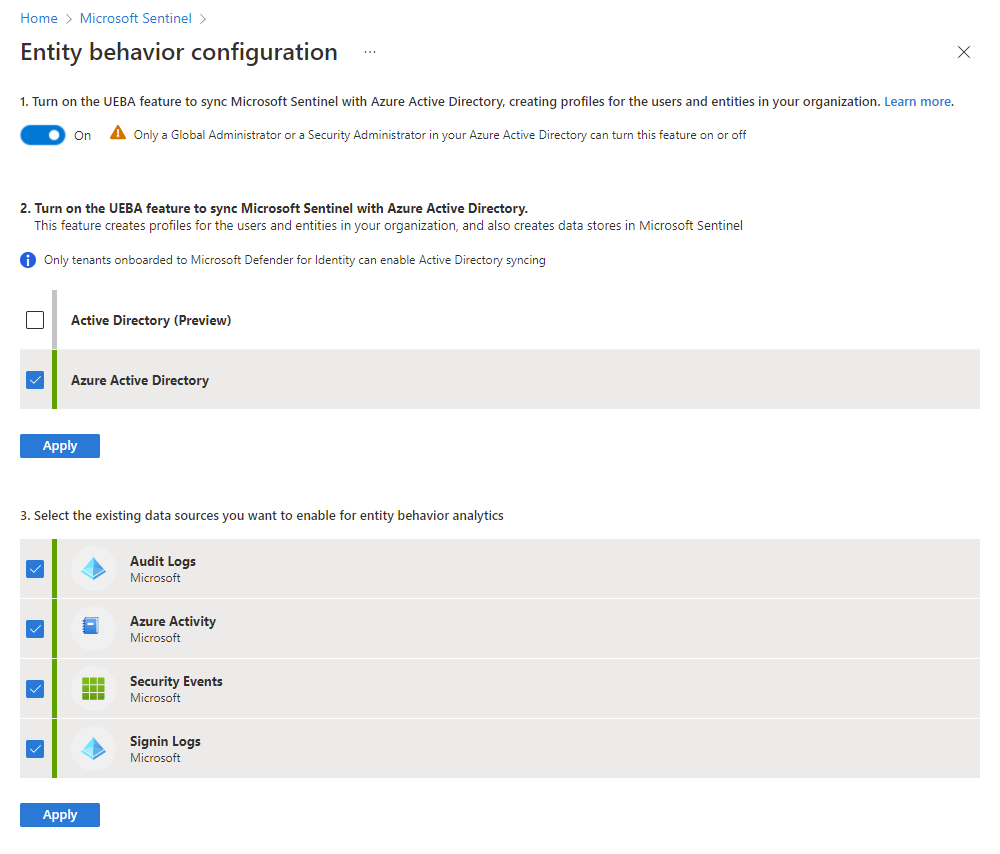

[エンティティ動作の構成] ページに移動します。

エンティティ動作の構成ページに移動するには、次の 3 つの方法のいずれかを使用します。

Microsoft Sentinel ナビゲーション メニューから [エンティティの動作 ] を選択し、上部のメニュー バーから [エンティティの動作設定 ] を選択します。

Microsoft Sentinel ナビゲーション メニューから [設定] を選択し、[ 設定] タブを選択し、[ エンティティ動作分析 ] エキスパンダーで [UEBA の設定] を選択します。

Microsoft Defender XDR データ コネクタ ページで、[ UEBA 構成ページに移動 ] リンクを選択します。

[ エンティティ動作の構成 ] ページで、[ UEBA 機能を有効にする] をオンにします。

ユーザー エンティティを Microsoft Sentinel と同期するディレクトリ サービスを選択します。

- オンプレミスの Active Directory (プレビュー)

- Microsoft Entra ID

オンプレミスの Active Directory からユーザー エンティティを同期するには、Azure テナントを Microsoft Defender for Identity (スタンドアロンまたは Microsoft Defender XDR の一部として) オンボードする必要があり、Active Directory ドメイン コントローラーに MDI センサーがインストールされている必要があります。 詳細については、「 Microsoft Defender for Identity の前提条件」を参照してください。

UEBA を有効にするデータ ソースを選択します。

これらのデータ ソースは、Defender と Azure portal からのみ有効にできます。

- サインイン ログ

- 監査ログ

- Azure アクティビティ

- セキュリティ イベント

これらのデータ ソースは、Defender ポータルからのみ有効にすることができます (プレビュー)。

- AAD マネージド ID サインイン ログ (Microsoft Entra ID)

- AAD サービス プリンシパルのサインイン ログ (Microsoft Entra ID)

- AWS CloudTrail

- デバイス ログオン イベント

- Okta CL

- GCP 監査ログ

UEBA のデータ ソースと異常の詳細については、 Microsoft Sentinel の UEBA リファレンス と UEBA の異常に関する説明を参照してください。

注

UEBA を有効にした後は、この記事で説明するように、データ コネクタ ウィンドウまたは Defender ポータルの [設定] ページから直接、UEBA でサポートされているデータ ソースを有効にすることができます。

[接続] を選択します。

Sentinel ワークスペースで異常検出を有効にします。

- Microsoft Defender ポータルのナビゲーション メニューで、[設定]>Microsoft Sentinel>SIEM ワークスペースを選択します。

- 構成するワークスペースを選択します。

- ワークスペースの構成ページで、[ 異常 ] を選択し、[ 異常の検出] を切り替えます。

次の手順

この記事では、Microsoft Azure Sentinel でユーザーとエンティティの動作分析 (UEBA) を有効にし、構成する方法について学習しました。 UEBA の詳細については、以下を参照してください。