注

米国政府機関クラウドにおける機能使用可否の詳細については、「米国政府機関のお客様向けのクラウド機能の利用可能性」に記載されている Microsoft Sentinel テーブルを参照してください。

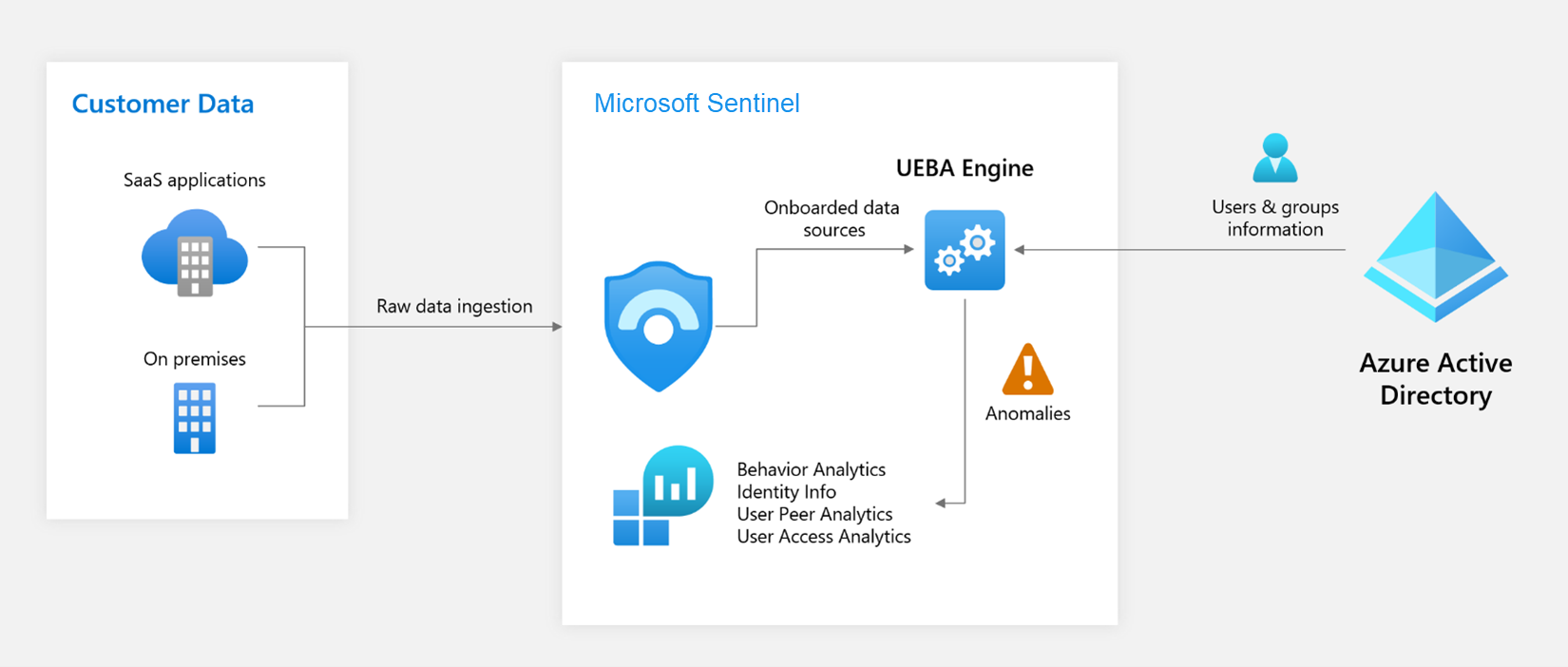

組織内の異常な動作の検出は複雑で低速です。 Microsoft Sentinel User and Entity Behavior Analytics (UEBA) は、機械学習モデルを使用してテナントの動的ベースラインとピア比較を構築することで、異常検出と調査を効率化します。 UEBA では、単にログを収集するのではなく、データから学習し、アナリストが異常を検出して調査するのに役立つ実用的なインテリジェンスを表示します。

この記事では、Microsoft Sentinel UEBA のしくみと、UEBA を使用して異常を表面化および調査し、脅威検出機能を強化する方法について説明します。

重要

Microsoft Sentinel は、Microsoft Defender XDR または E5 ライセンスを持たないお客様を含め、Microsoft Defender ポータルで一般提供されています。

2026 年 7 月以降、Azure portal で Microsoft Sentinel を使用しているすべてのお客様は Defender ポータルにリダイレクトされ、Defender ポータルでのみ Microsoft Sentinel が使用されます。 2025 年 7 月以降、多くの新規ユーザーが自動的にオンボードされ、Defender ポータルにリダイレクトされます。

Azure portal で Microsoft Sentinel を引き続き使用している場合は、スムーズな移行を確保し、Microsoft Defender によって提供される統合セキュリティ運用エクスペリエンスを最大限に活用するために、Defender ポータルへの移行の計画を開始することをお勧めします。 詳細については、「 移動する時間: セキュリティを強化するために Microsoft Sentinel の Azure portal を廃止する」を参照してください。

UEBA のすべての利点は、Microsoft Defender ポータルで利用できます。

UEBA とは

Microsoft Sentinel が接続されているすべてのデータ ソースからログとアラートを収集すると、UEBA は人工知能 (AI) を使用して、ユーザー、ホスト、IP アドレス、アプリケーションなどの組織のエンティティのベースライン動作プロファイルを時間の経過と同時にピア グループ間で構築します。 その後、UEBA は異常なアクティビティを識別し、資産が侵害されているかどうかを判断するのに役立ちます。

また、UEBA は、特定の資産の相対的な感度を決定し、資産のピア グループを識別し、侵害された資産の潜在的な影響 ("ブラスト半径") を評価します。 この情報を使用すると、調査、ハンティング、インシデント処理に効果的に優先順位を付けられます。

UEBA 分析アーキテクチャ

セキュリティ主導の分析

Microsoft Sentinel は、UEBA ソリューションに関する Gartner のパラダイムによって、次の 3 つの参照フレームに基づく "アウトサイドイン" アプローチを提供します。

ユース ケース: 攻撃対象、加害者、またはピボット ポイントとしてさまざまなエンティティをキル チェーンに配置する戦術、手法、サブ技術の MITRE ATT&CK フレームワークに沿ったセキュリティ調査に基づいて、関連する攻撃ベクトルとシナリオに優先順位を付ける。Microsoft Sentinel では、各データ ソースが提供できる最も価値の高いログに特に焦点を当てています。

データ ソース: まず第一に、Azure データ ソースをサポートする一方で、Microsoft Sentinel は、脅威シナリオに一致するデータを提供するために、サードパーティのデータ ソースを慎重に選択します。

分析: Microsoft Sentinel は、さまざまな機械学習 (ML) アルゴリズムを使用して、異常なアクティビティを特定し、コンテキストに基づくエンリッチメントの形式で証拠を明確かつ簡潔に示します。次に例を示します。

Microsoft Sentinel は、セキュリティ アナリストがコンテキストにおいて、また、ユーザーのベースライン プロファイルと比較して、異常なアクティビティを明確に理解するのに役立つ成果物を提示します。 ユーザー (またはホスト、またはアドレス) によって実行されたアクションは、次のようにコンテキストから評価されます。ここで、"true" の結果は特定された異常を示します。

- 地理的な場所、デバイス、環境にまたがって。

- 時間と頻度の期間にまたがって (ユーザー独自の履歴と比較して)。

- ピアの行動と比較して。

- 組織の行動と比較して。

Microsoft Sentinel がユーザー プロファイルのビルドに使うユーザー エンティティ情報は、Microsoft Entra ID (または、現在はプレビュー段階のオンプレミスの Active Directory) から取得します。 UEBA を有効にすると、Microsoft Entra ID が Microsoft Sentinel と同期され、IdentityInfo テーブルから表示される内部データベースにその情報が格納されます。

- Azure portal の Microsoft Sentinel で、[ログ] ページの Log Analytics にある IdentityInfo テーブルに対してクエリを実行します。

- Defender ポータル内で、高度な追求でこのテーブルに対してクエリを実行します。

現在はプレビュー段階ですが、Microsoft Defender for Identity を使って、オンプレミスの Active Directory ユーザー エンティティ情報を同期することもできます。

UEBA を有効にしてユーザー ID を同期する方法については、「Microsoft Azure Sentinel でのユーザーとエンティティの動作分析 (UEBA) の有効化」を参照してください。

ポイントの計算

各アクティビティは、"調査の優先順位のスコア" でスコア付けされます。これにより、ユーザーとそのピアの行動学習に基づいて、特定のユーザーが特定のアクティビティを実行する確率が決定されます。 最も異常であると識別されたアクティビティが最高のスコアを受け取ります (スケールは 0 ~ 10)。

この動作の例については、Microsoft Defender for Cloud Apps で行動分析がどのように使用されているかを参照してください。

Microsoft Sentinel のエンティティに関する詳細と、サポートされているエンティティと識別子の完全な一覧をご覧ください。

エンティティ ページ

エンティティ ページに関する情報は、「Microsoft Sentinel でエンティティ ページを使用してエンティティを調査する」で確認できます。

行動分析データへのクエリ実行

KQL を使用すると、BehaviorAnalytics テーブルにクエリを実行できます。

たとえば、Azure リソースへのサインインに失敗したユーザーのすべてのケースを見つけたい場合 (それがそのユーザーの特定の国/リージョンからの最初の接続の試みであり、そのユーザーのピアに対してもその国/リージョンからの接続はまれである場合) は、次のクエリを使用できます。

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- Azure portal の Microsoft Sentinel で、[ログ] ページの Log Analytics にある "行動分析" テーブルに対してクエリを実行します。

- Defender ポータル内で、高度な追求でこのテーブルに対してクエリを実行します。

ユーザー ピア メタデータ - テーブルとノートブック

ユーザー ピア メタデータは、脅威の検出、インシデントの調査、潜在的な脅威のハンティングにおける重要なコンテキストを提供します。 セキュリティ アナリストは、ユーザーのピアの通常のアクティビティを観察して、ユーザーのアクティビティがピアのアクティビティと比較して異常かどうかを判断できます。

Microsoft Sentinel では、ユーザーの Microsoft Entra セキュリティ グループ メンバーシップ、メーリング リストなどに基づいて、そのユーザーの Peer を計算してランク付けし、1 から 20 にランク付けされた Peer を UserPeerAnalytics テーブルに格納します。 次のスクリーンショットは UserPeerAnalytics テーブルのスキーマを示し、ユーザー Kendall Collins の上位 8 つのランク付けされたピアを表示しています。 Microsoft Sentinel では、"用語の出現頻度/逆文書頻度" (TF-IDF) アルゴリズムを使用して、ランク付けを計算するための重みを正規化します。グループが小さいほど、重みが大きくなります。

Microsoft Sentinel GitHub リポジトリで提供されている Jupyter Notebook を使用して、ユーザー ピア メタデータを視覚化できます。 このノートブックを使用する方法の詳細な手順については、ガイド付き分析 - ユーザー セキュリティ メタデータのノートブックを参照してください。

注

UserAccessAnalytics テーブルは非推奨になりました。

ハンティング クエリと探索クエリ

Microsoft Sentinel には、BehaviorAnalytics テーブルに基づいた、ハンティング クエリ、探索クエリ、およびユーザー/エンティティ行動分析ブックのすぐに使えるセットが用意されています。 これらのツールは、異常な行動を示す、特定のユース ケースに焦点を絞ったエンリッチ処理されたデータを提供します。

詳細については次を参照してください:

従来の防御ツールが古いものになるにつれて、膨大な数のデジタル資産を所有している組織は、組織の環境が直面している可能性のあるリスクと体制の全体像を把握することが困難になります。 分析やルールなどの事後対応型の取り組みに依存しすぎると、悪意のあるアクターがそれらの取り組みを回避する方法を学んでしまいます。 ここが UEBA の出番です。リスクのスコアリング方法とアルゴリズムにより、実際に何が起こっているのかを把握できます。

次のステップ

このドキュメントでは、Microsoft Sentinel のエンティティの行動分析機能について学習しました。 実装や、取得した分析情報を使用する方法に関する実用的なガイダンスについては、次の記事を参照してください。

- Microsoft Sentinel でエンティティの行動分析を有効にする。

- UEBA エンジンによって検出された異常の一覧を参照してください。

- UEBA データを使用してインシデントを調査する。

- セキュリティの脅威を検出する。

詳細については、「Microsoft Sentinel UEBA リファレンス」も参照してください。