ヒント

Microsoft Defender for Office 365プラン2の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 「Microsoft Defender for Office 365を試す」で、誰がサインアップして試用版の条件を利用できるかについて説明します。

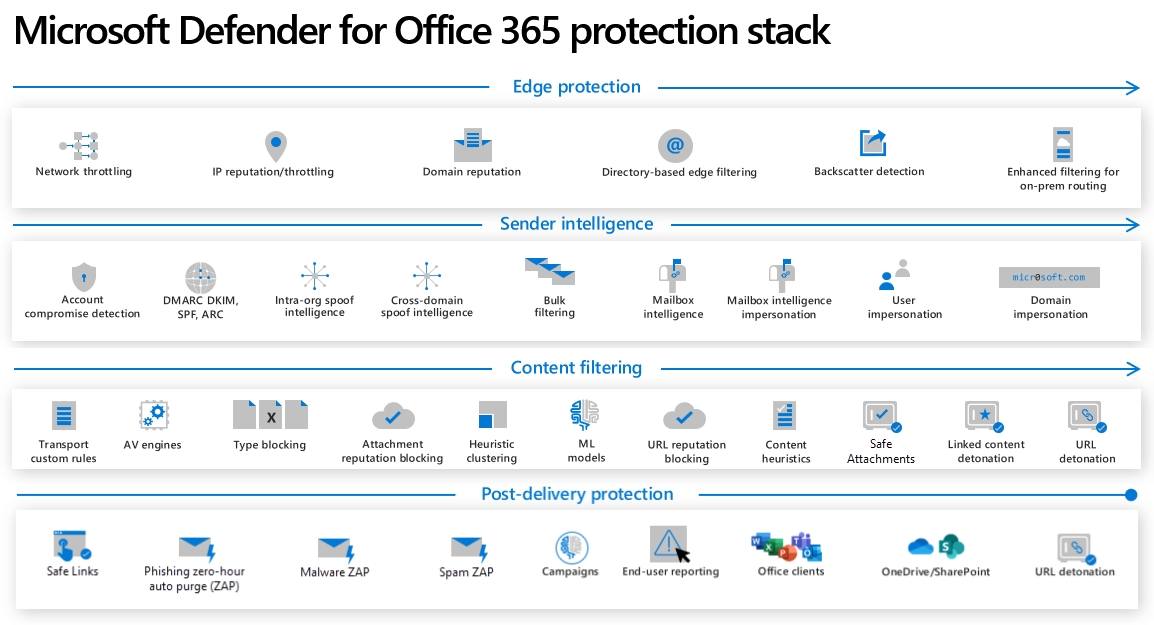

この記事では、Microsoft Defender for Office 365の保護スタックまたはフィルター処理スタックについて説明します。 スタックを 4 つの異なるフェーズに分割できます。 通常、受信メールは配信前に 4 つの保護フェーズすべてを通過します。 ただし、実際のメール パスは、organizationのDefender for Office 365構成によって異なります。

ヒント

この記事の最後まで、Defender for Office 365保護のフェーズに関するすべての統合グラフィックをお楽しみに。

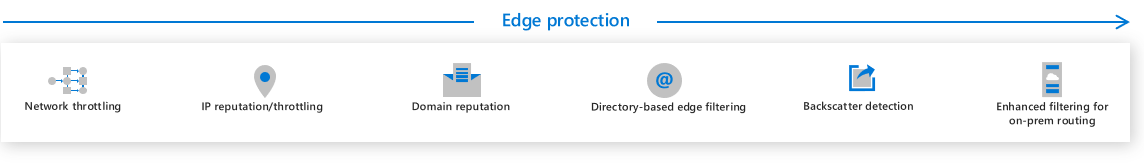

フェーズ 1: エッジ保護

残念ながら、エッジ ブロックは、攻撃者が克服するために比較的簡単になりました。 ここでは過去数年間よりも少ないトラフィックがブロックされますが、保護スタックの重要な部分です。

エッジ ブロックは自動で設計されています。 誤検知 (不正とマークされた良好なメール) の場合、送信者には問題に対処するための情報が通知されます。 評価が限られた信頼できるパートナーのコネクタを使用すると、新しいエンドポイントをオンボードするときに、配信可能性を確保したり、一時的なオーバーライドを行ったりすることができます。

ネットワーク調整は、特定のインフラストラクチャセットによって送信できるメッセージの数を制限することで、Office 365インフラストラクチャと顧客をサービス拒否 (DOS) 攻撃から保護します。

IP 評判と調整によって、既知の 不適切な接続 IP アドレスから送信されるメッセージがブロックされます。 特定の IP が短時間で多数のメッセージを送信すると、調整されます。

ドメイン 評判 は、既知の不適切なドメインから送信されるすべてのメッセージをブロックします。

ディレクトリ ベースのエッジ フィルター ブロックは、SMTP を介して組織のディレクトリ情報を収集しようと試みます。

バックスキャター検出により、無効な配信不可レポート (NDRs) を通じて組織が攻撃されるのを防ぎます。

コネクタの強化されたフィルター処理 ( リストのスキップとも呼ばれます) は、メールが Microsoft 365 に配信される前にサービスまたはデバイスを通過するときに認証情報を保持します。 デバイスがOffice 365に到達する前に、 これにより、複雑なルーティングシナリオやハイブリッド ルーティング シナリオでも、ヒューリスティック クラスタリング、なりすまし対策、フィッシング対策の機械学習モデルなど、フィルター処理スタックの精度が向上します。

フェーズ 2 - 送信者インテリジェンス

送信者インテリジェンスの機能は、スパム、一括、偽装、未承認のスプーフィング メッセージをキャッチするために重要であり、フィッシング検出にも考慮されます。 これらの機能のほとんどは個別に構成できます。

アカウント侵害検出 トリガーとアラートは、アカウントに異常な動作があり、侵害と一致する場合に発生します。 場合によっては、ユーザー アカウントがブロックされ、organizationのセキュリティ運用チームによって問題が解決されるまで、それ以上の電子メール メッセージを送信できなくなります。

Email認証には、送信者が承認された本物のメーラーであることを保証することを目的として、顧客が構成した方法とクラウドで設定された方法の両方が含まれます。 これらの方法は、スプーフィングに抵抗します。

- SPF は、organizationの代わりにメールを送信できる IP アドレスとサーバーを一覧表示する DNS TXT レコードに基づいてメールを拒否できます。

- DKIM は、送信者を認証する暗号化された署名を提供します。

- DMARC を使用すると、管理者はドメインで必要に応じて SPF と DKIM をマークし、これら 2 つのテクノロジの結果間の調整を強制できます。

- ARC は DMARC 上に構築され、認証チェーンの記録中にメーリング リストの転送を処理します。

スプーフィング インテリジェンス は、組織または既知の外部ドメインを模倣する悪意のある送信者から、"なりすまし" (つまり、別のアカウントに代わってメールを送信するユーザー、またはメーリング リストの転送) を許可されているユーザーをフィルター処理できます。 正当な "代理" メールと、スパムやフィッシング メッセージを配信するなりすましを行う送信者を分離します。

組織内のスプーフィング インテリジェンスは、組織内のドメインからスプーフィングの試行を検出してブロックします。

クロスドメイン スプーフィング インテリジェンスは、組織外のドメインからスプーフィングの試行を検出してブロックします。

一括フィルター処理を 使用すると、管理者は、メッセージが一括送信者から送信されたかどうかを示す一括信頼レベル (BCL) を構成できます。 管理者は、スパム対策ポリシーの一括スライダーを使用して、スパムとして扱う一括メールのレベルを決定できます。

メールボックス インテリジェンスは、標準的なユーザーのメールの動作から学習します。 これは、ユーザーの通信グラフを利用して、送信者が通常は通信するユーザーと見なされるが、実際には悪意があると思われる場合を検出します。 このメソッドは偽装を検出します。

メールボックス インテリジェンス偽装 では、各ユーザーの個々の送信者マップに基づいて、強化された偽装結果を有効または無効にします。 有効にすると、この機能は偽装を識別するのに役立ちます。

ユーザー偽装 を使用すると、管理者は偽装される可能性の高い高いターゲットの一覧を作成できます。 送信者が保護された高価値アカウントと同じ名前とアドレスしか持っていないように見えるメールが届いた場合、メールはマークまたはタグ付けされます。 (たとえば、trα cye@contoso.comtracye@contoso.com)。

ドメイン偽装 は、受信者のドメインに似たドメインを検出し、内部ドメインのように見えます。 たとえば、この偽装では、tracye@litware.comに対してα re.com tracye@liw。

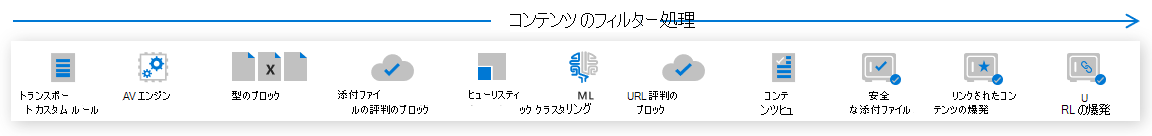

フェーズ 3 - コンテンツ フィルタリング

このフェーズでは、フィルター 処理スタックは、ハイパーリンクや添付ファイルなど、メールの特定の内容の処理を開始します。

トランスポート ルール (メール フロー ルールまたは Exchange トランスポート ルールとも呼ばれます) を使用すると、メッセージに対して同じ範囲の条件が満たされた場合に、管理者は幅広いアクションを実行できます。 organizationを通過するすべてのメッセージは、有効なメール フロー ルール/トランスポート ルールに対して評価されます。

Microsoft Defenderウイルス対策は、添付ファイル内のすべての既知のマルウェアを検出するために使用されます。

ウイルス対策 (AV) エンジンは、ファイル名拡張子に関係なく、true 型の照合を使用してファイルの種類を検出します (たとえば、

txtに名前が変更されたexeファイルはexeファイルとして検出されます)。 この機能を使用すると、管理者によって指定されたファイルの種類を正しくブロックする タイプ ブロック (共通の添付ファイル フィルターとも呼ばれます) を使用できます。 サポートされているファイルの種類の一覧については、 一般的な添付ファイル フィルターでの True 型の一致に関するページを参照してください。Microsoft Defender for Office 365が悪意のある添付ファイルを検出するたびに、ファイルのハッシュとそのアクティブなコンテンツのハッシュが識別されます。 添付ファイルの評判ブロックは、MSAV クラウド呼び出しを通じて、すべてのOffice 365およびエンドポイントでファイルをブロックします。

ヒューリスティック クラスタリングでは、ファイルが配信ヒューリスティックに基づいて疑わしいと判断できます。 疑わしい添付ファイルが見つかると、キャンペーン全体が一時停止し、ファイルがサンドボックス化されます。 ファイルが悪意があると検出された場合、キャンペーン全体がブロックされます。

機械学習モデルは、メッセージのヘッダー、本文コンテンツ、URL に基いて、フィッシングの試行を検出します。

Microsoft では、URL サンドボックスからの評判の決定と、URL 評判ブロックの Microsoft 以外のフィードからの URL 評判を使用して、既知の悪意のある URL を持つメッセージをブロックします。

コンテンツ ヒューリスティックスでは、機械学習モデルを使用して、メッセージの本文内の構造と単語の頻度に基づいて疑わしいメッセージを検出できます。

安全な添付ファイルは、Defender for Office 365顧客のすべての添付ファイルをサンドボックス化し、動的分析を使用して、前に見たことのない脅威を検出します。

リンクされたコンテンツの破壊は、メール内のファイルにリンクしているすべての URL を添付ファイルとして扱い、配信時にファイルを非同期的にサンドボックス化します。

URL の破壊は、アップストリームのフィッシング対策テクノロジで疑わしいメッセージまたは URL が検出された場合に発生します。 URL 爆発は、配信時にメッセージ内の URL をサンドボックス化します。

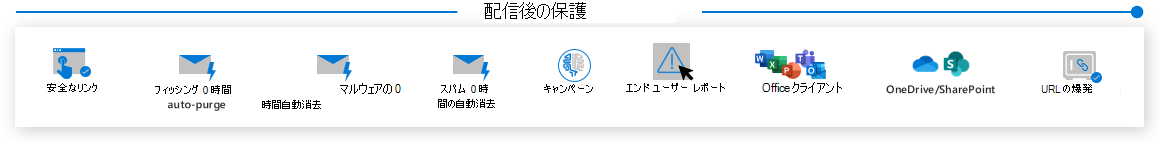

フェーズ 4 - 配信後の保護

最後のステージは、メールまたはファイルの配信後に行われ、さまざまなメールボックス内のメールや、Microsoft Teamsなどのクライアントに表示されるファイルやリンクに対して動作します。

安全なリンクは、Defender for Office 365 のクリック時保護です。 すべてのメッセージ内のすべての URL は、Microsoft Safe Links サーバーを指すようにラップされます。 URL がクリックされると、ユーザーがターゲット サイトにリダイレクトされる前に、最新の評判と照合されます。 URL は非同期的にサンドボックス化され、評判が更新されます。

フィッシングの 0 時間自動消去 (ZAP) は、既にExchange Onlineメールボックスに配信されている悪意のあるフィッシング メッセージをさかのぼって検出して中和します。

マルウェアの ZAP は、既にExchange Onlineメールボックスに配信されている悪意のあるマルウェア メッセージをさかのぼって検出し、中和します。

スパムの ZAP は、既にExchange Onlineメールボックスに配信されている悪意のあるスパム メッセージをさかのぼって検出して中和します。

キャンペーン ビュー を使用すると、管理者は、自動化を行わないチームよりも、攻撃の全体像を迅速かつ完全に確認できます。 Microsoft では、サービス全体で膨大な量のフィッシング対策、スパム対策、マルウェア対策のデータを活用してキャンペーンを特定し、管理者は、ダウンロード可能なキャンペーンの書き込みでも利用できるターゲット、影響、フローなど、それらを最初から最後まで調査できます。

サポートされているバージョンの Outlookの組み込みの [レポート] ボタンを使用すると、ユーザーは誤検知 (良いメール、誤って不適切とマークされた) または誤検知 (不適切なメール) を Microsoft に簡単に報告して、詳細な分析を行うことができます。

Office クライアントの安全なリンクは、Word、PowerPoint、Excel などのサポートされている Office アプリ内で、同じ安全なリンクのクリック時の保護をネイティブに提供します。

OneDrive、SharePoint、および Teams の保護では、OneDrive、SharePoint、および Microsoft Teams内の悪意のあるファイルに対する同じ安全な添付ファイル保護がネイティブで提供されます。

ファイルを指す URL が配信後に選択されると、 リンクされたコンテンツの爆発 によって、ファイルのサンドボックス化が完了し、URL が安全であることが判明するまで警告ページが表示されます。

フィルター処理スタック図

最終的なダイアグラム (それを構成する図のすべての部分と同様) は、製品の成長と開発に伴って変更される可能性があります。 このページをブックマークし、更新後に確認する必要がある場合は、ページの下部にある フィードバック オプションを使用します。 レコードの場合、次の図は、すべてのフェーズを順番に含むスタックを示しています。

MSFTTracyP と、このコンテンツに関する Giulian Garruba へのドキュメント執筆チームからの特別な感謝。