この記事では、外部 ID を特定して選択できるようにするための機能と方法について説明します。これにより、それらが不要になった場合に Microsoft Entra ID で確認したり、削除したりすることができます。 クラウドを使用すると、内部または外部のユーザーとの共同作業をこれまで以上に簡単に行うことができます。 Office 365 を導入すると、ユーザーがデータ、ドキュメント、または Teams などのデジタル ワークスペースで共同作業を行うため、組織で外部 ID (ゲストを含む) が急増するようになります。 組織は、共同作業を可能にし、セキュリティとガバナンスの要件を満たすために、バランスを取る必要があります。 これらの取り組みの一環には、テナントでのコラボレーションの招待を受けたパートナー組織からの外部ユーザーの評価と除去、および不要になった場合の Microsoft Entra ID からの削除が含まれている必要があります。

注

Microsoft Entra アクセス レビューを使用するには、有効な Microsoft Entra ID P2 または Microsoft Entra ID Governance、Enterprise Mobility + Security E5 の有料版、または試用版ライセンスが必要です。 詳しくは、Microsoft Entra のエディションをご参照ください。

テナント内の外部組織からのユーザーを確認する理由

ほとんどの組織では、エンドユーザーがビジネス パートナーやベンダーを共同作業に招待するプロセスを開始します。 共同作業を行う必要があるために、組織はリソース所有者とエンド ユーザーに外部ユーザーを定期的に評価および証明する方法を提供することになります。 多くの場合、新しいコラボレーション パートナーをオンボードするプロセスは計画および説明されますが、多くのコラボレーションには明確な終了日がないため、ユーザーがアクセス権を必要としなくなる時期は必ずしも明らかであるとは限りません。 また、ID ライフサイクル管理によって、企業は Microsoft Entra ID をクリーンな状態に維持し、組織のリソースへのアクセスを必要としなくなったユーザーを削除します。 パートナーとベンダーに関連する ID 参照だけをディレクトリに保持することで、削除する必要があった外部ユーザーを従業員が誤って選択してアクセス権を許可するリスクが軽減されます。 このドキュメントでは、推奨されるプロアクティブな提案から事後対応やクリーンアップ アクティビティまで、外部 ID を管理するためのいくつかのオプションについて説明します。

エンタイトルメント管理を使用してアクセス権の許可および取り消しを行う

エンタイトルメント管理機能を使用すると、リソースへのアクセスでの外部 ID のライフサイクルを自動化できます。 エンタイトルメント管理によってアクセスを管理するためのプロセスと手順を確立し、アクセス パッケージを使用してリソースを公開すると、リソースへの外部ユーザーのアクセスの追跡が、解決することが困難な問題ではなくなります。 Microsoft Entra ID でエンタイトルメント管理アクセス パッケージを使用してアクセスを管理する場合、組織はお客様のユーザーだけでなく、パートナー組織のユーザーについても一元的に定義して管理することができます。 エンタイトルメント管理では、アクセス パッケージの承認と割り当てを使用し、外部ユーザーがアクセスを要求してアクセスが割り当てられた場所を追跡します。 外部ユーザーがすべての割り当てを失った場合、エンタイトルメント管理はこれらの外部ユーザーをテナントから自動的に削除できます。

エンタイトルメント管理を通じて招待されていないゲストを見つける

従業員が外部ユーザーとの共同作業を承認されている場合は、組織外からユーザーを何人でも招待することができます。 外部のパートナーを探して会社と連携した動的メンバーシップ グループにグループ化し、それらをレビューすることは現実的ではない場合があります。これは、レビューする必要がある個別の会社が多すぎる場合や、組織の所有者やスポンサーが存在しない場合があるためです。 Microsoft では、テナントでの外部 ID の使用を分析するために役立つサンプルの PowerShell スクリプトを提供しています。 このスクリプトは、外部 ID を列挙して分類します。 このスクリプトは、不要になった可能性がある外部 ID を識別してクリーンアップするために役立ちます。 スクリプトの出力の一部として、スクリプト サンプルでは、詳細な分析と Microsoft Entra アクセス レビューでの使用のために、識別されたグループに所属していない外部パートナーを含むセキュリティ グループの自動作成をサポートしています。 このスクリプトは GitHub で入手できます。 スクリプトの実行が完了すると、次のような外部 ID の概要を示す HTML 出力ファイルが生成されます。

- テナントでグループのメンバーシップがなくなった

- テナントの特権ロールに割り当てられている

- テナント内のアプリケーションへの割り当てがある

出力には、これらの各外部 ID の個別のドメインも含まれています。

注

以前参照されているスクリプトは、Microsoft Entra ID でのグループ メンバーシップ、ロールの割り当て、およびアプリケーションの割り当てを確認するサンプル スクリプトです。 外部ユーザーが Microsoft Entra ID の外部で受け取った他の割り当て (SharePoint (直接メンバーシップの割り当て) や Azure RBAC、Azure DevOps など) がアプリケーションに存在する可能性があります。

外部 ID によって使用されるリソースを確認する

エンタイトルメント管理によってまだ管理されていないその他のアプリケーションや Teams などのリソースを使用する外部 ID がある場合は、これらのリソースへのアクセスも定期的に確認できます。 Microsoft Entra アクセス レビューでは、リソース所有者、外部 ID 自身、または信頼している別の委任されたユーザーに、継続的なアクセスを必要としているかどうかを証明させることによって、外部 ID のアクセスを確認することができます。 アクセス レビューはリソースを対象とし、リソースにアクセスできるすべてのユーザー、またはゲスト ユーザーのみを対象とするレビュー活動を作成します。 レビュー担当者には、レビューが必要なユーザーの一覧が表示されます (組織の従業員を含むすべてのユーザー、または外部 ID のみ)。

リソース所有者主導のレビュー カルチャを確立すると、外部 ID へのアクセスを制御するために役立ちます。 リソース所有者は、所有している情報のアクセス権、可用性、およびセキュリティに関して責任があり、ほとんどの場合、リソースへのアクセスに関する決定を行うための最適な協力者であり、多数の外部ユーザーを管理する中央の IT 部門または責任者よりもリソースにアクセスするユーザーに近い存在です。

外部 ID のアクセス レビューを作成する

テナント内のどのリソースにもアクセスできなくなったユーザーは、組織で作業しなくなった場合、削除できます。 これらの外部 ID をブロックおよび削除する前に、これらの外部ユーザーに連絡して、彼らがまだ必要としていて保持しているプロジェクトまたは有効なアクセス権を見落とさないようにすることをお勧めします。 テナント内のどのリソースにもアクセス権がないメンバーであることが判明したすべての外部 ID を含むグループを作成する場合は、アクセス レビューを使用し、すべての外部ユーザーに対して、アクセス権をまだ必要としているかどうか、アクセス権を持っているかどうか、または今後アクセス権を必要とするかどうかについて、自分で証明させることができます。 レビューの一環として、アクセス レビューのレビュー作成者は、承認時に理由が必要機能を使用して、アクセスの継続が必要である理由を示すように外部ユーザーに求めることができます。これにより、テナント内でアクセス権が必要となる場所と理由を確認できます。 また、レビュー担当者のメールの追加コンテンツ機能の設定を有効にして、応答しない場合はアクセス権が失われることと、アクセス権がまだ必要な場合は理由が必要であることをユーザーに知らせることができます。 さらに、アクセス レビューを使用して外部 ID の無効化と削除を行う場合は、応答がなかったときや、アクセスを継続する有効な理由が示されなかったときに、次のセクションで説明するように無効化と削除オプションを使用できます。

外部 ID のアクセス レビューを作成するには、次の手順のようにします。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

Entra ID>Groups>All groups に移動します。

テナント内のリソースにアクセスできない外部 ID であるメンバーを含むグループを検索し、このグループを記録しておきます。 この条件に合うメンバーを含むグループの作成を自動化するには、外部 ID の急増についての情報の収集に関するページをご覧ください。

ID ガバナンス>アクセス レビューを参照します。

[+ 新しいアクセス レビュー] を選択します。

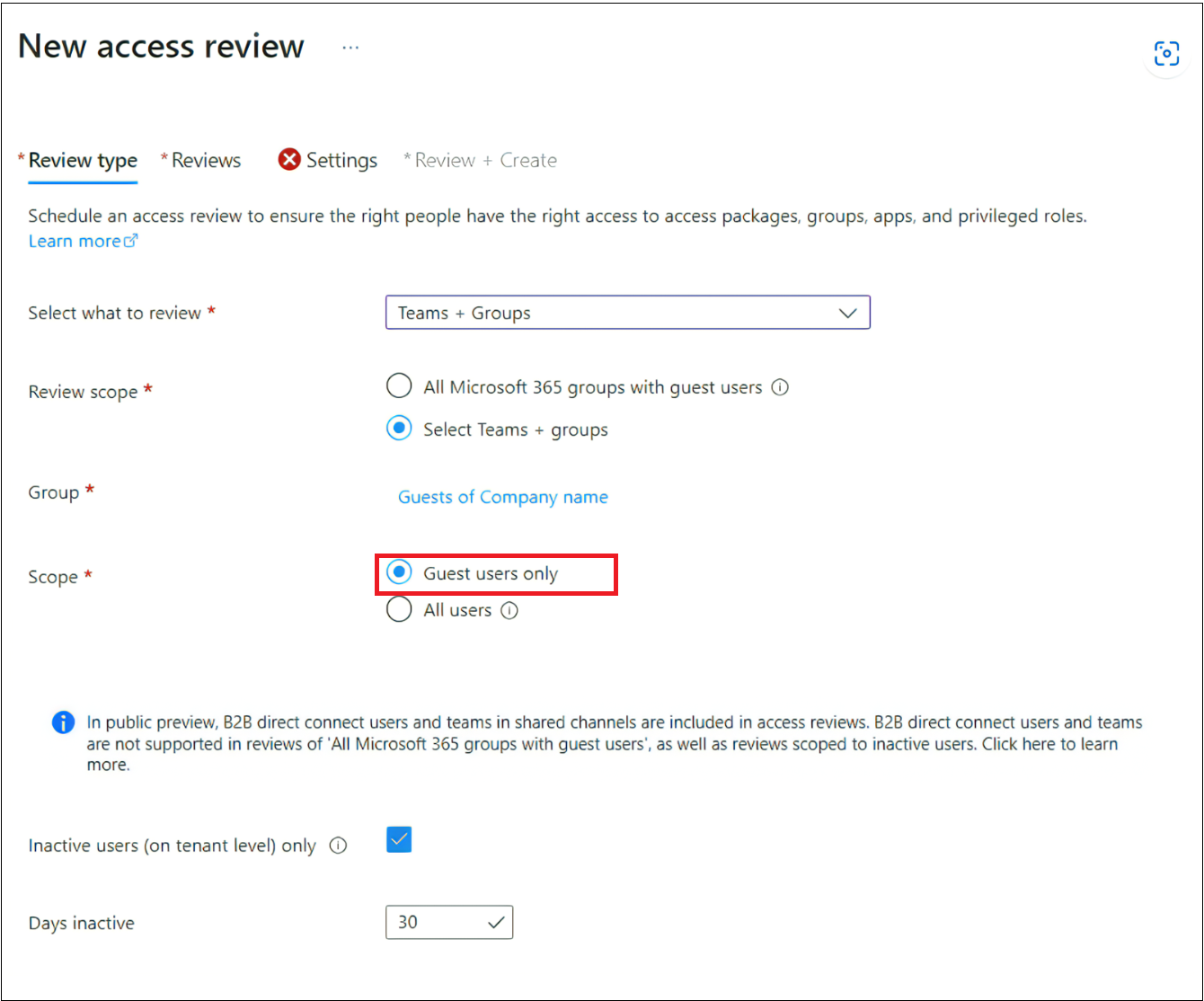

[チームとグループ] を選んでから、前に記録した外部 ID を含むグループを選んで、[範囲の確認] を設定します。

[設定完了時] セクションでは、[拒否されたユーザーに適用するアクション] オプションの [ユーザーのサインインを 30 日間ブロックした後、テナントからユーザーを削除します] を選択できます。 詳細については、「Microsoft Entra アクセス レビューを使用して外部 ID の無効化および削除を行う」を参照してください。

アクセス レビューが作成された後、ゲスト ユーザーはレビューが完了する前にアクセス権を認定する必要があります。 これは、ゲストがマイ アクセス ポータル内でアクセスを承認するか、承認しないことによって行われます。 詳細な手順については、「アクセス レビューでグループおよびアプリケーションに対するアクセスを確認する」をご覧ください。

レビューが完了すると、すべての外部 ID からの応答の概要が [結果] ページに表示されます。 結果を自動的に適用して、アクセス レビューでそれらを無効化および削除することを選択できます。 または、応答を確認して、ユーザーのアクセス権を削除するか、決定を行う前にユーザーに再度問い合わせて追加情報を取得するかを決定できます。 まだレビューしていないリソースへのアクセス権を持っているユーザーがいる場合は、検出の一部としてこのレビューを使用し、次のレビューと証明のサイクルを強化することができます。

詳細な手順については、「Microsoft Entra ID でグループとアプリケーションのアクセス レビューを作成する」を参照してください。

Microsoft Entra アクセス レビューを使用して外部 ID の無効化および削除を行う

グループやアプリケーションなどのリソースから不要な外部 ID を削除するオプションに加えて、Microsoft Entra アクセス レビューでは、外部 ID がテナントにサインインすることをブロックし、30 日後にテナントから外部 ID を削除することができます。 一度 [Block user from signing-in for 30 days, then remove user from the tenant](30 日間ユーザーのサインインをブロックしてから、テナントからユーザーを削除する) を選択すると、レビューは 30 日間 "適用中" 状態のままになります。 この期間中は、現在のレビューの下にある設定、結果、レビュー担当者または監査ログを表示したり、構成したりすることはできません。

この設定を使用すると、Microsoft Entra ID テナントから外部 ID を識別、ブロック、および削除できます。 レビュー担当者によって確認されて継続的なアクセスが拒否された外部 ID は、保持しているリソース アクセス権やグループ メンバーシップに関係なく、ブロックおよび削除されます。 この設定は、レビュー中の外部ユーザーがリソースへのアクセス権を保持しておらずテナントから安全に削除できることを確認した後、または有効なアクセス権に関係なく確実に削除したい場合に、最後の手順として使用するのが最適です。 "無効化と削除" 機能は、最初に外部ユーザーをブロックし、テナントにサインインしてリソースにアクセスする機能を無効にします。 この段階ではリソースへのアクセス権は取り消されません。外部ユーザーを再インスタンス化する場合は、サインインする機能を再構成することができます。 その後、何もアクションを行わなかった場合、ブロックされた外部 ID は 30 日後にディレクトリから削除され、アカウントとそのアクセス権も削除されます。