Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Para empresas que usam senhas atualmente, as chaves de acesso (FIDO2) fornecem uma maneira perfeita para os funcionários se autenticarem sem inserir um nome de usuário ou senha. As chaves de acesso (FIDO2) proporcionam maior produtividade aos trabalhadores e oferecem melhor segurança.

Esse artigo lista requisitos e etapas para habilitar chaves de acesso em sua organização. Depois de concluir essas etapas, os usuários em sua organização poderão se registrar e entrar em sua conta do Microsoft Entra usando uma chave de passagem armazenada em uma chave de segurança FIDO2 ou no Microsoft Authenticator.

Para obter mais informações sobre como habilitar as chaves de acesso no Microsoft Authenticator, consulte Como habilitar chaves de passagem no Microsoft Authenticator.

Para obter mais informações sobre autenticação de chave de acesso, veja Suporte para autenticação FIDO2 com Microsoft Entra ID.

Observação

Atualmente, o Microsoft Entra ID oferece suporte a chaves de acesso vinculadas ao dispositivo armazenadas em chaves de segurança FIDO2 e no Microsoft Authenticator. A Microsoft está comprometida em proteger clientes e usuários com chaves de acesso. Estamos investindo em credenciais de acesso sincronizadas e vinculadas ao dispositivo para contas de trabalho.

Requisitos

- Os usuários devem concluir a MFA (autenticação multifator) nos últimos cinco minutos antes de poderem registrar uma chave de passagem (FIDO2).

- Os usuários precisam de uma chave de segurança FIDO2 qualificada para atestado com o Microsoft Entra ID ou o Microsoft Authenticator.

- Os dispositivos devem dar suporte à autenticação FIDO2 (chave de acesso). Para dispositivos Windows associados ao Microsoft Entra ID, a melhor experiência é no Windows 10 versão 1903 ou superior. Os dispositivos ingressados de forma híbrida devem executar o Windows 10 versão 2004 ou superior.

As chaves de acesso (FIDO2) têm suporte nos principais cenários do Windows, macOS, Android e iOS. Para obter mais informações sobre cenários suportados, veja Suporte para autenticação FIDO2 no Microsoft Entra ID.

Observação

O suporte ao registro do mesmo dispositivo no Edge no Android será disponibilizado em breve.

GUID de atestado do autenticador de chave de acesso (FIDO2)

A especificação FIDO2 exige que cada fornecedor de chave de segurança forneça um GUID de atestado de autenticação (AAGUID) durante o registro. Um AAGUID é um identificador de 128 bits que indica o tipo de chave, como a marca e o modelo. Os provedores de chaves de acesso (FIDO2) em dispositivos móveis e de mesa também devem fornecer um AAGUID durante o registro.

Observação

O fornecedor precisa garantir que o AAGUID seja idêntico em todos os provedores de chaves de segurança ou chaves de acesso (FIDO2) substancialmente idênticos feitos por esse fornecedor e diferente (com alta probabilidade) dos AAGUIDs de todos os outros tipos de provedores de chaves de segurança ou chaves de acesso (FIDO2). Para garantir isso, o AAGUID para um determinado modelo de chave de segurança ou provedor de chave de acesso (FIDO2) deve ser gerado aleatoriamente. Para obter mais informações, consulte Autenticação da Web: uma API para acessar Credenciais de Chave Pública - Nível 2 (w3.org).

Você pode trabalhar com o fornecedor de chaves de segurança para determinar o AAGUID da chave de passagem (FIDO2) ou ver as Chaves de segurança FIDO2 qualificadas para atestado com o Microsoft Entra ID. Se a chave de acesso (FIDO2) já estiver registrada, você poderá encontrar o AAGUID visualizando os detalhes do método de autenticação da chave de acesso (FIDO2) do usuário.

Habilitar método de autenticação de chave de acesso (FIDO2)

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de Política de Autenticação.

Navegue até Entra ID>Métodos de autenticação>Políticas.

No método Chave de acesso (FIDO2), defina o botão de alternância como Habilitar. Selecione Todos os usuários ou Adicionar grupos para selecionar grupos específicos. Somente grupos de segurança possuem suporte.

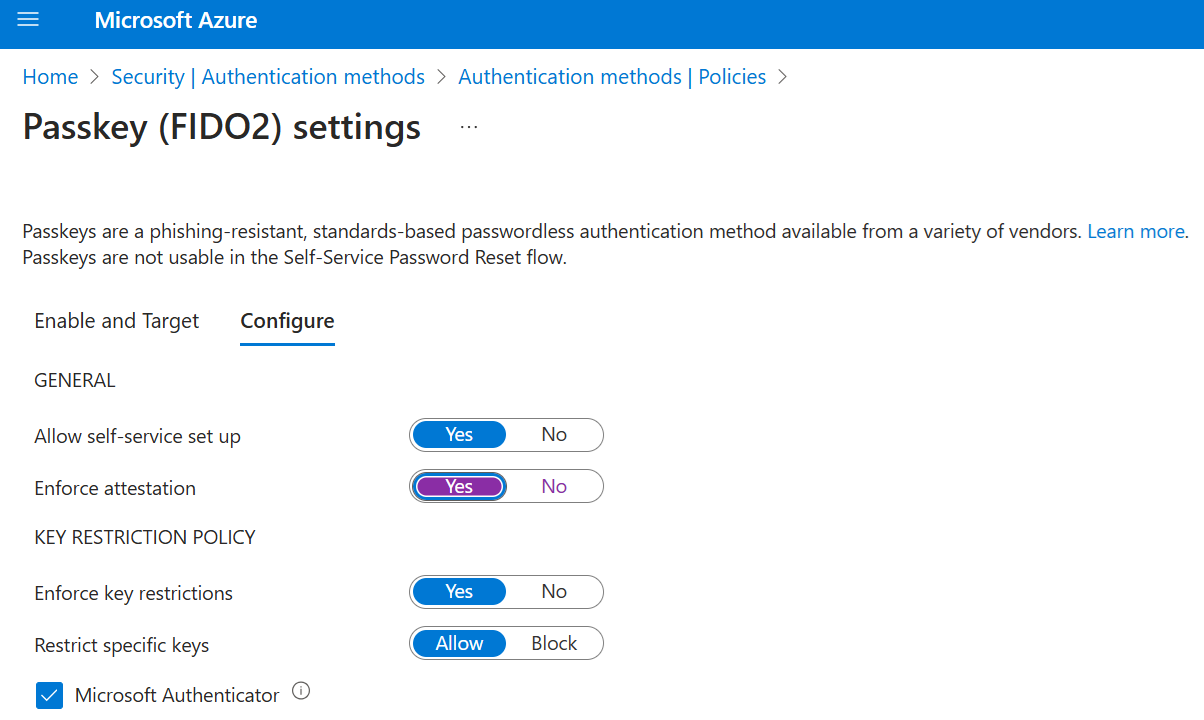

Na guia Configurar:

Defina Permitir configuração de autoatendimento para Sim. Se definido como Não, os usuários não poderão registrar uma chave de acesso usando Informações de segurança, mesmo se as chaves de passagem (FIDO2) estiverem habilitadas pela política de métodos de autenticação.

Defina Impor atestado como Sim se sua organização quiser ter certeza de que um modelo de chave de segurança ou provedor de chave de acesso FIDO2 é genuíno e vem do fornecedor legítimo.

- Metadados para chaves de segurança FIDO2 precisam ser publicados e verificados com o Serviço de Metadados da FIDO Alliance e também passar por outro conjunto de testes de validação pela Microsoft. Para obter mais informações, confira Tornar-se um fornecedor de chave de segurança FIDO2 compatível com a Microsoft.

- As chaves de acesso no Microsoft Authenticator também dão suporte ao atestado. Para obter mais informações, consulte Como o atestado de chave de acesso funciona com o Authenticator.

Aviso

Se você definir Impor atestado como Não, os usuários poderão registrar qualquer tipo de chave de acesso. Defina Impor o atestado como Sim para garantir que os usuários só possam registrar chaves de passe associadas ao dispositivo.

A imposição do atestado determina se uma chave de acesso (FIDO2) é permitida apenas durante o registro. Os usuários que conseguirem registrar uma chave de acesso (FIDO2) sem atestado não serão bloqueados durante o início de sessão se Impor atestado for definido como Sim posteriormente.

Política de Restrição de Chave

- Impor restrições de chave deve ser definido como Sim somente se sua organização quiser permitir ou proibir apenas determinados modelos de chaves de segurança ou provedores de chaves de acesso, que são identificados por seu AAGUID. Você pode trabalhar com seu fornecedor de chave de segurança para determinar o AAGUID da chave de acesso. Se a chave de acesso já estiver registrada, você poderá encontrar o AAGUID visualizando os detalhes do método de autenticação da chave de acesso do usuário.

Aviso

As principais restrições definem a usabilidade de modelos ou provedores específicos para registro e autenticação. Se você alterar as restrições de chave e remover um AAGUID permitido antes, os usuários que anteriormente registraram um método permitido não poderão mais usá-lo para entrar.

Depois de concluir a configuração, selecione Salvar.

Observação

Se você vir um erro ao tentar salvar, substitua vários grupos por um único grupo em uma operação e clique em Salvar novamente.

Provisionar chaves de segurança FIDO2 usando a API do Microsoft Graph (versão prévia)

Atualmente em versão prévia, os administradores podem usar o Microsoft Graph e clientes personalizados para provisionar chaves de segurança FIDO2 em nome dos usuários. O provisionamento requer a Função de Administrador de Autenticação ou um aplicativo cliente com a permissão UserAuthenticationMethod.ReadWrite.All. As melhorias de provisionamento incluem:

- A capacidade de solicitar opções de criação do WebAuthn no Microsoft Entra ID

- A capacidade de registrar a chave de segurança provisionada diretamente com o Microsoft Entra ID

Com essas novas APIs, as organizações podem criar seus próprios clientes para provisionar credenciais de chave de acesso (FIDO2) em chaves de segurança em nome de um usuário. Para simplificar esse processo, são necessárias três etapas principais.

- Solicitação de creationOptions para um usuário: o Microsoft Entra ID retorna os dados necessários para que seu cliente provisione uma credencial de chave de acesso (FIDO2). Isso inclui informações como informações do usuário, ID da terceira parte confiável, requisitos de política de credenciais, algoritmos, desafio de registro e muito mais.

- Provisione a credencial de chave de acesso (FIDO2) com as opções de criação: use o

creationOptionse um cliente que ofereça suporte ao CTAP (Client to Authenticator Protocol) para provisionar a credencial. Durante essa etapa, você precisa inserir a chave de segurança e definir um PIN. - Registrar a credencial provisionada com o Microsoft Entra ID: use a saída formatada do processo de provisionamento para fornecer ao Microsoft Entra ID os dados necessários e registrar a credencial de chave de acesso (FIDO2) para o usuário de destino.

Habilite chaves de acesso (FIDO2) usando a API do Microsoft Graph

Além de usar o centro de administração do Microsoft Entra, você também pode habilitar chaves de acesso (FIDO2) usando a API do Microsoft Graph. Para habilitar as chaves de acesso (FIDO2), você precisa atualizar a política de métodos de Autenticação como, pelo menos, um Administrador da Política de Autenticação.

Para configurar a política usando o Explorador do Graph:

Entre no Explorador do Graph e concorde com as permissões Policy.Read.All e Policy.ReadWrite.AuthenticationMethod.

Recupere a política de Métodos de autenticação:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Para desabilitar a imposição de atestado e impor restrições de chave para permitir apenas o AAGUID para RSA DS100, por exemplo, execute uma operação PATCH usando o seguinte corpo de solicitação:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Verifique se a política de chave de acesso (FIDO2) está atualizada corretamente.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Excluir uma chave de acesso (FIDO2)

Para remover uma chave de acesso FIDO2 associada a uma conta de usuário, exclua-a do método de autenticação do usuário.

- Entre no centro de administração do Microsoft Entra e pesquise o usuário cuja chave de acesso (FIDO2) precisa ser removida.

- Selecione Métodos de autenticação> clique com o botão direito em Chave de acesso (vinculada ao dispositivo) e selecione Excluir.

Impor a entrada com a chave de acesso (FIDO2)

Para fazer com que os usuários se conectem com uma chave de acesso (FIDO2) ao acessar um recurso confidencial, você pode:

Usar uma força de autenticação resistente a phishing interna

Ou

Criar uma força de autenticação personalizada

As etapas a seguir mostram como criar uma força de autenticação personalizada. É uma política de Acesso Condicional que permite a entrada por chave de passagem (FIDO2) apenas para um modelo de chave de segurança específico ou um provedor de chave de passagem (FIDO2). Para obter uma lista de provedores FIDO2, consulte Chaves de segurança FIDO2 elegíveis para atestado com o Microsoft Entra ID.

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegue até Entra ID>Métodos de autenticação>Forças de autenticação.

- Selecione Nova força de autenticação.

- Forneça um Nome para sua nova força de autenticação.

- Opcionalmente, forneça uma Descrição.

- Selecione chaves de acesso (FIDO2).

- Opcionalmente, se você quiser restringir um AAGUID específico, selecione Opções avançadas>Adicionar AAGUID. Insira o AAGUID e selecione Salvar.

- Escolha Avançar e revise a configuração de política.

Problemas conhecidos

Provisionamento da chave de segurança

O provisionamento de chaves de segurança do administrador está em versão prévia. Veja Microsoft Graph e clientes personalizados para provisionar chaves de segurança FIDO2 em nome de usuários.

Usuários convidados

Não há suporte para registro de credenciais FIDO2 para usuários convidados internos ou externos, incluindo usuários de colaboração B2B no locatário de recursos.

Alterações no UPN

Se o UPN de um usuário for alterado, você não poderá mais modificar as chaves de acesso (FIDO2) para levar em conta a alteração. Se o usuário tiver uma chave de acesso (FIDO2), ele precisará entrar em Informações de segurança, excluir a chave de acesso antiga e adicionar uma nova.

Próximas etapas

Suporte nativo para aplicativos e navegadores com autenticação sem senha por chave de acesso (FIDO2)

Credenciais da chave de segurança FIDO2 do Windows 10

Habilitar a autenticação FIDO2 para recursos locais

Registrar chaves de segurança em nome dos usuários

Saiba mais sobre o registro de dispositivo

Saiba mais sobre a autenticação multifator do Microsoft Entra