Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

O servidor flexível do Banco de Dados do Azure para PostgreSQL é um serviço de Link Privado do Azure. Isso significa que você pode criar pontos de extremidade privados para que seus aplicativos cliente possam se conectar de forma privada e segura ao seu banco de dados do Azure para servidor flexível PostgreSQL.

Um ponto de extremidade privado para seu servidor flexível do Banco de Dados do Azure para PostgreSQL é uma interface de rede que você pode injetar em uma sub-rede de uma rede virtual do Azure. Qualquer host ou serviço que possa rotear o tráfego de rede para essa sub-rede, é capaz de se comunicar com seu servidor flexível para que o tráfego de rede não precise atravessar a Internet. Todo o tráfego é enviado de forma privada usando o backbone da Microsoft.

Para obter mais informações sobre o Azure Private Link e o Azure Private Endpoint, consulte Perguntas frequentes sobre o Azure Private Link.

Usando o portal Azure:

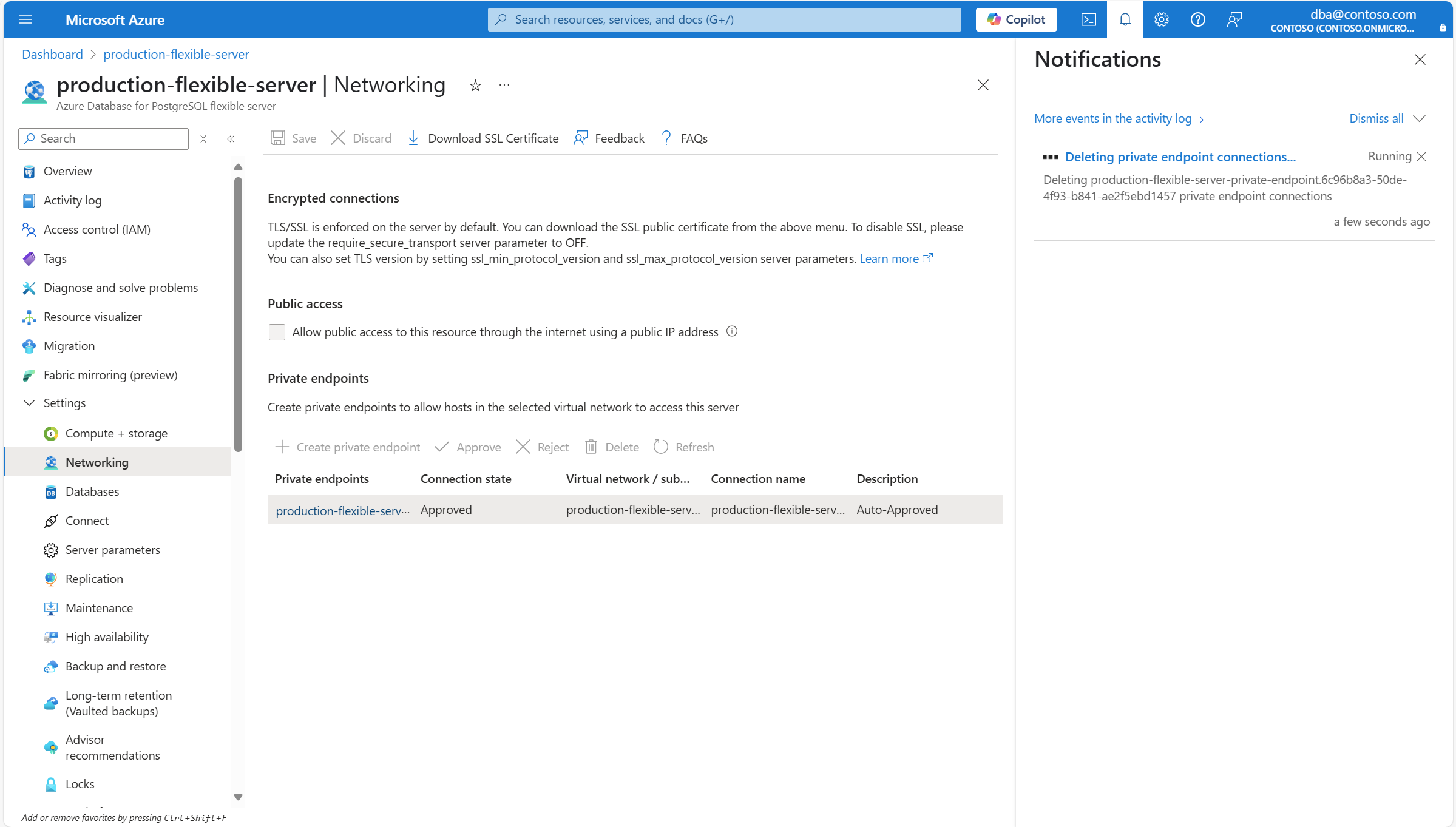

Selecione seu Banco de Dados do Azure para servidor flexível PostgreSQL.

No menu de recursos, selecione Rede.

Selecione a conexão de ponto de extremidade privada que você deseja excluir e selecione Excluir para acionar a exclusão da conexão de ponto de extremidade privada.

Uma notificação informa que a conexão de ponto de extremidade privado está sendo excluída.

Quando a operação for concluída, uma notificação informará que a conexão de ponto de extremidade privado foi excluída com êxito.

Importante

O procedimento anterior não exclui o ponto de extremidade privado, mas apenas a conexão estabelecida entre esse ponto de extremidade privado e sua instância do Banco de Dados do Azure para servidor flexível PostgreSQL. Para saber como excluir o ponto de extremidade privado, consulte Gerenciar pontos de extremidade privados do Azure.

Conteúdos relacionados

- Redes.

- Habilite o acesso público.

- Desative o acesso público.

- Adicione regras de firewall.

- Exclua regras de firewall.

- Eliminar as conexões de endpoint privadas.

- Aprovar conexões de ponto de extremidade privadas.

- Rejeitar conexões de ponto de extremidade privadas.