Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Nach Abschluss Ihrer Risikountersuchung müssen Sie Maßnahmen ergreifen, um riskante Benutzer zu beheben oder sie zu entsperren. Sie können risikobasierte Richtlinien einrichten, um die automatische Korrektur zu aktivieren oder den Risikostatus des Benutzers manuell zu aktualisieren. Microsoft empfiehlt, schnell zu handeln, da die Zeit beim Arbeiten mit Risiken wichtig ist.

Dieser Artikel bietet mehrere Optionen zum automatischen und manuellen Beheben von Risiken und behandelt Szenarien, in denen Benutzer aufgrund von Benutzerrisiko blockiert wurden, damit Sie wissen, wie Sie die Blockierung aufheben.

Voraussetzungen

- Die Microsoft Entra ID P2- oder Microsoft Entra Suite-Lizenz ist für den vollständigen Zugriff auf Microsoft Entra ID Protection-Features erforderlich.

- Eine detaillierte Liste der Funktionen für jede Lizenzebene finden Sie unter "Was ist Microsoft Entra ID Protection".

- Die Rolle " Benutzeradministrator " ist die am wenigsten privilegierte Rolle, die zum Zurücksetzen von Kennwörtern erforderlich ist.

- Die Rolle "Sicherheitsbediener" ist die am wenigsten privilegierte Rolle, die zum Abmildern des Benutzerrisikos erforderlich ist.

- Die Rolle "Sicherheitsadministrator " ist die am wenigsten privilegierte Rolle, die zum Erstellen oder Bearbeiten von risikobasierten Richtlinien erforderlich ist.

- Die Rolle " Administrator für bedingten Zugriff " ist die am wenigsten privilegierte Rolle, die zum Erstellen oder Bearbeiten von Richtlinien für bedingten Zugriff erforderlich ist.

Funktionsweise der Risikobehebung

Alle aktiven Risikoerkennungen tragen zur Berechnung des Risikoniveaus des Benutzers bei, was die Wahrscheinlichkeit angibt, dass das Konto des Benutzers kompromittiert wird. Je nach Risikostufe und Konfiguration Ihres Mandanten müssen Sie das Risiko möglicherweise untersuchen und beheben. Sie können Es Benutzern ermöglichen, ihre Anmelde- und Benutzerrisiken selbst zu beheben, indem Sie risikobasierte Richtlinien einrichten. Wenn Benutzer*innen die erforderlichen Zugriffskontrollen wie Multi-Faktor-Authentifizierung oder sichere Kennwortänderung bestehen, dann werden ihre Risiken automatisch behoben.

Wenn während der Anmeldung eine risikobasierte Richtlinie angewendet wird, bei der die Kriterien nicht erfüllt sind, wird der Benutzer blockiert. Dieser Block tritt auf, da der Benutzer den erforderlichen Schritt nicht ausführen kann, sodass ein Administratoreingriff erforderlich ist, um die Blockierung des Benutzers aufzuheben.

Risikobasierte Richtlinien werden auf Grundlage von Risikostufen konfiguriert und gelten nur, wenn die Risikostufe der Anmeldung oder des Benutzers der konfigurierten Stufe entspricht. Einige Erkennungen erhöhen möglicherweise kein Risiko auf die Ebene, auf der die Richtlinie angewendet wird, sodass Administratoren diese Situationen manuell behandeln müssen. Administratoren können feststellen, dass zusätzliche Maßnahmen erforderlich sind, z. B. das Blockieren des Zugriffs von Standorten oder das Verringern des akzeptablen Risikos in ihren Richtlinien.

Selbstbehebung durch Endbenutzer

Wenn risikobasierte Richtlinien für bedingten Zugriff konfiguriert sind, kann die Behebung von Benutzerrisiken und Anmelderisiken ein Self-Service-Prozess für Benutzer sein. Mit dieser Selbstbehebung können Benutzer ihre eigenen Risiken lösen, ohne sich an den Helpdesk oder einen Administrator wenden zu müssen. Als IT-Administrator müssen Sie möglicherweise keine Maßnahmen ergreifen, um Risiken zu beheben, aber Sie müssen wissen, wie Sie die Richtlinien konfigurieren, die die Selbstbehebung ermöglichen und was in den zugehörigen Berichten zu erwarten ist. Weitere Informationen finden Sie unter:

- Konfigurieren und Aktivieren von Risikorichtlinien

- Selbstbehebungs-Erlebnis mit Microsoft Entra ID Protection und Conditional Access

- Mehrstufige Authentifizierung für alle Benutzer erforderlich

- Implementieren der Kennworthashsynchronisierung

Eigenständige Behebung des Anmeldungsrisikos

Wenn das Anmelderisiko eines Benutzers die von Ihrer risikobasierten Richtlinie festgelegte Stufe erreicht, wird der Benutzer aufgefordert, die mehrstufige Authentifizierung (MFA) durchzuführen, um das Anmelderisiko zu beheben. Wenn sie die MFA-Herausforderung erfolgreich abschließen, wird das Risikopotenzial beim Anmelden behoben. Die Risikostatus- und Risikodetails für den Benutzer, Die Anmeldungen und die entsprechenden Risikoerkennungen werden wie folgt aktualisiert:

- Risikostatus: "Risiko" -> "Korrigiert"

- Risikodetail: "-" -> "Benutzer hat die mehrstufige Authentifizierung bestanden"

Anmelderisiken, die nicht behoben werden, wirken sich auf das Benutzerrisiko aus. Daher ist es wichtig, risikobasierte Richtlinien zu haben, die es den Benutzern ermöglichen, ihr Anmelderisiko selbst zu beheben, damit ihr Benutzerrisiko nicht beeinträchtigt wird.

Selbstbehebung des Benutzerrisikos

Wenn ein Benutzer aufgefordert wird, die Self-Service-Kennwortzurücksetzung (Self-Service Password Reset, SSPR) zur Behebung des Benutzerrisikos zu verwenden, wird er aufgefordert, sein Kennwort zu aktualisieren, wie im Artikel zur Benutzererfahrung von Microsoft Entra ID Protection gezeigt. Nachdem sie ihr Kennwort aktualisiert haben, wird das Benutzerrisiko behoben. Der Benutzer kann sich dann mit dem neuen Kennwort anmelden. Die Risikostatus- und Risikodetails für den Benutzer, Die Anmeldungen und die entsprechenden Risikoerkennungen werden wie folgt aktualisiert:

- Risikostatus: "Risiko" -> "Korrigiert"

- Risikodetail: "-" –> "Der Benutzer hat eine gesicherte Passwortzurücksetzung durchgeführt"

Überlegungen für Cloud- und Hybridbenutzer

- Sowohl Cloud- als auch Hybridbenutzer können eine sichere Kennwortänderung mit SSPR nur abschließen, wenn sie MFA ausführen können. Für nicht registrierte Benutzer ist diese Option nicht verfügbar.

- Hybridbenutzer und -benutzerinnen können eine Kennwortänderung durchführen und ihr Kennwort auf einem lokalen oder hybrid eingebundenen Windows-Gerät ändern, wenn die Kennworthashsynchronisierung und die Einstellung Lokale Kennwortänderung zulassen, um das Benutzerrisiko zurückzusetzen aktiviert sind.

Systembasierte Wartung

In einigen Fällen kann Microsoft Entra ID Protection den Risikostatus eines Benutzers auch automatisch zurücksetzen. Sowohl die Risikoerkennung als auch die entsprechende riskante Anmeldung werden durch ID Protection als keine Sicherheitsbedrohung mehr identifiziert. Dieser automatische Eingriff kann auftreten, wenn der Benutzer einen zweiten Faktor bereitstellt, z. B. mehrstufige Authentifizierung (MFA) oder wenn die Echtzeit- und Offlinebewertung feststellt, dass die Anmeldung nicht mehr riskant ist. Mit dieser automatischen Behebung wird der Lärm in der Risikoüberwachung reduziert, sodass Sie sich auf die Dinge konzentrieren können, die Ihre Aufmerksamkeit erfordern.

- Risikostatus: "Gefährdet" -> "Geschlossen"

- Risikodetail: "-" –> "Microsoft Entra ID Protection bewertete Anmeldung sicher"

Manuelle Korrektur durch Administratoren

In einigen Situationen muss ein IT-Administrator das Anmelde- oder Benutzerrisiko manuell beheben. Wenn Sie keine risikobasierten Richtlinien konfiguriert haben, wenn die Risikostufe nicht den Kriterien für die Selbstbehebung entspricht oder wenn die Zeit das Wesentliche ist, müssen Sie möglicherweise eine der folgenden Aktionen ausführen:

- Generieren Sie ein temporäres Kennwort für den Benutzer.

- Fordern Sie den Benutzer auf, sein Kennwort zurückzusetzen.

- Verwerfen Sie das Risiko des Benutzers.

- Bestätigen Sie, dass der Benutzer kompromittiert ist, und ergreifen Sie Maßnahmen, um das Konto zu sichern.

- Heben Sie die Blockierung des Benutzers auf.

Sie können auch Abhilfemaßnahmen in Microsoft Defender for Identity vornehmen.

Erstellen eines temporären Kennworts

Durch das Erstellen eines temporären Kennworts können Sie eine Identität umgehend in einen sicheren Status zurückversetzen. Diese Methode erfordert, mit den betroffenen Benutzern Kontakt aufzunehmen, da diese das temporäre Kennwort kennen müssen. Da das Kennwort temporär ist, wird der Benutzer bei der nächsten Anmeldung aufgefordert, ein neues Kennwort festzulegen.

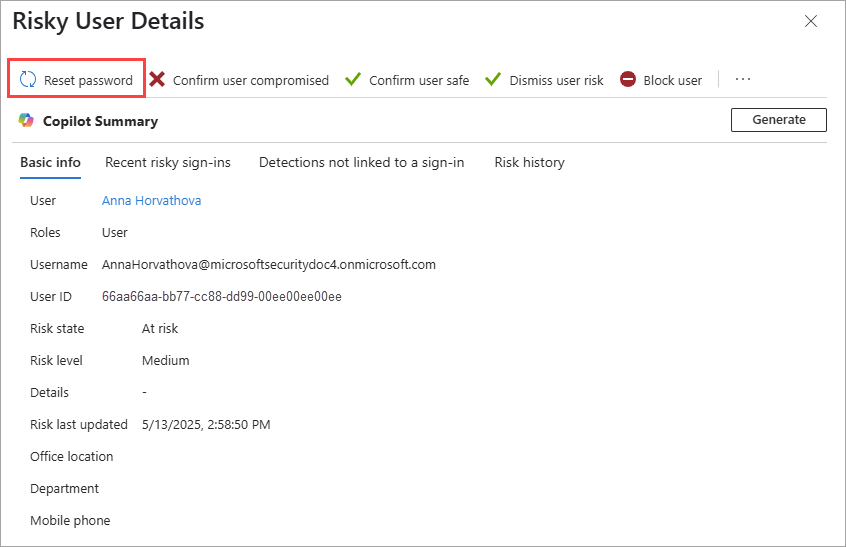

So generieren Sie ein temporäres Kennwort:

Melden Sie sich beim Microsoft Entra Admin Center an.

- Um ein temporäres Kennwort aus den Details des Benutzers zu generieren, benötigen Sie die Rolle "Benutzeradministrator ".

- Um ein temporäres Kennwort aus ID Protection zu generieren, benötigen Sie sowohl die Rollen "Sicherheitsoperator" als auch " Benutzeradministrator" .

- Der Sicherheitsoperator ist erforderlich, um auf ID-Schutz zuzugreifen, und der Benutzeradministrator ist erforderlich, um Kennwörter zurückzusetzen.

Navigieren Sie zu Schutz>Identitätsschutz>Riskante Benutzer, und wählen Sie den betroffenen Benutzer bzw. die Benutzerin aus.

- Alternativ können Sie zu "Alle Benutzer"> navigieren und den betroffenen Benutzer auswählen.

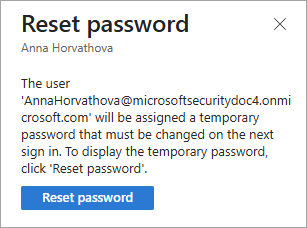

Wählen Sie "Kennwort zurücksetzen" aus.

Überprüfen Sie die Nachricht, und wählen Sie erneut das Kennwort zurücksetzen aus.

Geben Sie dem Benutzer das temporäre Kennwort an. Der Benutzer muss sein Kennwort bei der nächsten Anmeldung ändern.

Die Risikostatus- und Risikodetails für den Benutzer, Die Anmeldungen und die entsprechenden Risikoerkennungen werden wie folgt aktualisiert:

- Risikostatus: "Risiko" -> "Korrigiert"

- Risikodetail: "-" –> "Vom Administrator generiertes temporäres Kennwort für den Benutzer"

Überlegungen für Cloud- und Hybridbenutzer

Beachten Sie beim Generieren eines temporären Kennworts für Cloud- und Hybridbenutzer die folgenden Überlegungen:

- Sie können Kennwörter für Cloud- und Hybridbenutzer im Microsoft Entra Admin Center generieren.

- Sie können Kennwörter für Hybridbenutzer aus Ihrem lokalen Verzeichnis generieren, wenn die folgenden Einstellungen vorhanden sind:

- Aktivieren Sie die Kennworthashsynchronisierung, einschließlich des PowerShell-Skripts im Abschnitt Temporäre Kennwörter synchronisieren.

- Aktivieren Sie die Einstellung Lokale Kennwortänderung zulassen, um das Benutzerrisiko zurückzusetzen in Microsoft Entra ID Protection.

- Aktivieren Sie die Self-Service-Kennwortzurücksetzung.

- Wählen Sie in Active Directory nur die Option "Benutzer muss das Kennwort bei der nächsten Anmeldung ändern ", nachdem Sie alles in den vorherigen Aufzählungszeichen aktiviert haben.

Passwortzurücksetzung erforderlich

Sie können riskante Benutzer auffordern, ihr Kennwort zurückzusetzen, um ihr Risiko zu beheben. Da diese Benutzer nicht aufgefordert werden, ihr Kennwort durch eine risikobasierte Richtlinie zu ändern, müssen Sie sich an sie wenden, um ihr Kennwort zurückzusetzen. Wie das Kennwort zurückgesetzt wird, hängt vom Typ des Benutzers ab:

- Cloudbenutzer und Hybridbenutzer mit in Microsoft Entra eingebundenen Geräten: Führen Sie nach einer erfolgreichen MFA-Anmeldung eine sichere Kennwortänderung durch. Benutzer müssen bereits für MFA registriert sein.

- Hybrid Benutzer mit lokalen oder hybrid-verbundenen Windows-Geräten: Führen Sie eine sichere Kennwortänderung über den Bildschirm Ctrl-Alt-Delete auf ihrem Windows-Gerät durch.

- Die Einstellung "Zulassen der Änderung des lokalen Passworts zur Rücksetzung des Benutzerrisikos" muss aktiviert sein.

- Wenn die Einstellung Benutzer muss das Kennwort bei der nächsten Anmeldung ändern in Active Directory aktiviert ist, wird der Benutzer aufgefordert, sein Kennwort beim nächsten Anmelden zu ändern. Diese Option ist nur verfügbar, wenn die Einstellungen im Abschnitt "Überlegungen für Cloud- und Hybridbenutzer " vorhanden sind.

Die Risikostatus- und Risikodetails für den Benutzer, Die Anmeldungen und die entsprechenden Risikoerkennungen werden wie folgt aktualisiert:

- Risikostatus: "Risiko" -> "Korrigiert"

- Risikodetail: "-" –> "Benutzer hat sichere Kennwortänderung durchgeführt"

Risiko abweisen

Wenn Sie nach der Untersuchung bestätigen, dass das Anmelde- oder Benutzerkonto nicht gefährdet ist, können Sie das Risiko ignorieren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Sicherheitsoperator an.

- Navigieren Sie zu Schutz, Identitätsschutz, > oder riskante Benutzer und wählen Sie die riskante Aktivität aus.

- Wählen Sie riskante Anmeldungen schließen oder Benutzerrisiko schließen.

Da diese Methode das vorhandene Kennwort des Benutzers nicht ändert, wird ihre Identität nicht wieder in einen sicheren Zustand versetzt. Möglicherweise müssen Sie sich noch an den Benutzer wenden, um sie über das Risiko zu informieren und sie zu empfehlen, sein Kennwort zu ändern.

Die Risikostatus- und Risikodetails für den Benutzer, Die Anmeldungen und die entsprechenden Risikoerkennungen werden wie folgt aktualisiert:

- Risikozustand: „Gefährdet“ –> „Verworfen“

- Risikodetail: "-" –> "Admin hat das Risiko für die Anmeldung verworfen" oder "Der Administrator hat das gesamte Risiko für den Benutzer verworfen"

Bestätigen der Kompromittierung eines Benutzers

Wenn Sie nach der Untersuchung bestätigen, dass die Anmeldung oder der Benutzer gefährdet ist , können Sie manuell bestätigen, dass ein Konto kompromittiert ist:

- Wählen Sie das Ereignis oder den Benutzer in den Berichten für riskante Anmeldungen oder riskante Benutzer aus, und wählen Sie "Kompromittiert bestätigen" aus.

- Wenn eine risikobasierte Richtlinie nicht ausgelöst wurde und das Risiko nicht mit einer der in diesem Artikel beschriebenen Methoden selbst behoben wurde, führen Sie eine oder mehrere der folgenden Aktionen aus:

- Zurücksetzen des Kennworts anfordern

- Blockieren Sie den Benutzer, wenn Sie vermuten, dass der Angreifer das Kennwort zurücksetzen oder eine Multi-Faktor-Authentifizierung für den Benutzer durchführen kann.

- Widerrufen Sie Aktualisierungstoken.

- Deaktivieren Sie alle Geräte, die als kompromittiert eingestuft werden.

- Wenn Sie die fortlaufende Zugriffsauswertung verwenden, widerrufen Sie alle Zugriffstoken.

Die Risikostatus- und Risikodetails für den Benutzer, Die Anmeldungen und die entsprechenden Risikoerkennungen werden wie folgt aktualisiert:

- Risikostatus: "Gefährdet" -> "Bestätigt kompromittiert"

- Risikodetail: "-" –> "Vom Administrator bestätigt, dass der Benutzer kompromittiert wurde"

Weitere Informationen dazu, was bei der Bestätigung der Kompromittierung geschieht, finden Sie unter „Wie man Feedback zu Risiken gibt“.

Aufheben der Blockierung von Benutzern

Risikobasierte Richtlinien können verwendet werden, um Konten zu blockieren, um Ihre Organisation vor kompromittierten Konten zu schützen. Sie sollten diese Szenarien untersuchen, um zu bestimmen, wie die Blockierung des Benutzers aufgehoben und dann bestimmt wird, warum der Benutzer blockiert wurde.

Anmelden von einem vertrauten Ort oder Gerät

Anmeldungen werden häufig als verdächtig blockiert, wenn der Anmeldeversuch aus einem unbekannten Ort oder Gerät stammt. Ihre Benutzer können sich von einem vertrauten Ort oder Gerät anmelden, um zu versuchen, die Blockierung der Anmeldung aufzuheben. Wenn die Anmeldung erfolgreich ist, korrigiert Microsoft ID Protection automatisch das Anmelderisiko.

- Risikozustand: „Gefährdet“ –> „Verworfen“

- Risikodetail: "-" –> "Microsoft Entra ID Protection hat die Anmeldung als sicher bewertet"

Ausschließen des Benutzers aus der Richtlinie

Wenn Sie der Meinung sind, dass die aktuelle Konfiguration Ihrer Anmelde- oder Benutzerrisikorichtlinie Probleme für bestimmte Benutzer verursacht, können Sie die Benutzer aus der Richtlinie ausschließen. Sie müssen bestätigen, dass es sicher ist, diesen Benutzern Zugriff zu gewähren, ohne diese Richtlinie auf sie anzuwenden. Weitere Informationen finden Sie unter Anleitung: Konfigurieren und Aktivieren von Risikorichtlinien.

Möglicherweise müssen Sie das Risiko oder den Benutzer manuell aufheben, damit er sich anmelden kann.

Deaktivieren der Richtlinie

Wenn Sie der Meinung sind, dass Ihre Richtlinienkonfiguration Probleme für alle Benutzer verursacht, können Sie die Richtlinie deaktivieren. Weitere Informationen finden Sie unter Anleitung: Konfigurieren und Aktivieren von Risikorichtlinien.

Möglicherweise müssen Sie das Risiko oder den Benutzer manuell zurücksetzen, damit der Benutzer sich anmelden kann, bevor die Richtlinie adressiert wird.

Automatisches Blockieren aufgrund eines hohen Konfidenzrisikos

Microsoft Entra ID-Schutz blockiert automatisch Anmeldungen, die mit sehr hoher Wahrscheinlichkeit riskant sind. Dieser Block tritt am häufigsten bei Anmeldungen auf, die entweder mit veralteten Authentifizierungsprotokollen ausgeführt werden oder die Eigenschaften eines böswilligen Versuchs aufweisen. Wenn ein Benutzer für beide Szenarien blockiert wird, wird ein 50053-Authentifizierungsfehler angezeigt. Die Anmeldeprotokolle enthalten den folgenden Blockierungsgrund: „Die Anmeldung wurde durch integrierte Schutzmaßnahmen aufgrund der hohen Risikoeinschätzung blockiert.“

Zum Aufheben der Blockierung eines Kontos, das aufgrund der hohen Anmelderisikoeinschätzung blockiert wurde, können Sie die folgenden Optionen verwenden:

- Fügen Sie die ip-Adressen hinzu, die für die Anmeldung bei den Einstellungen für vertrauenswürdige Speicherorte verwendet werden: Wenn die Anmeldung von einem bekannten Speicherort für Ihr Unternehmen ausgeführt wird, können Sie die IP zur vertrauenswürdigen Liste hinzufügen. Weitere Informationen finden Sie unter "Bedingter Zugriff: Netzwerkzuweisung".

- Verwenden Sie ein modernes Authentifizierungsprotokoll: Wenn die Anmeldung mithilfe eines Legacyprotokolls ausgeführt wird, hebt der Wechsel zu einer modernen Methode die Blockierung des Versuchs auf.

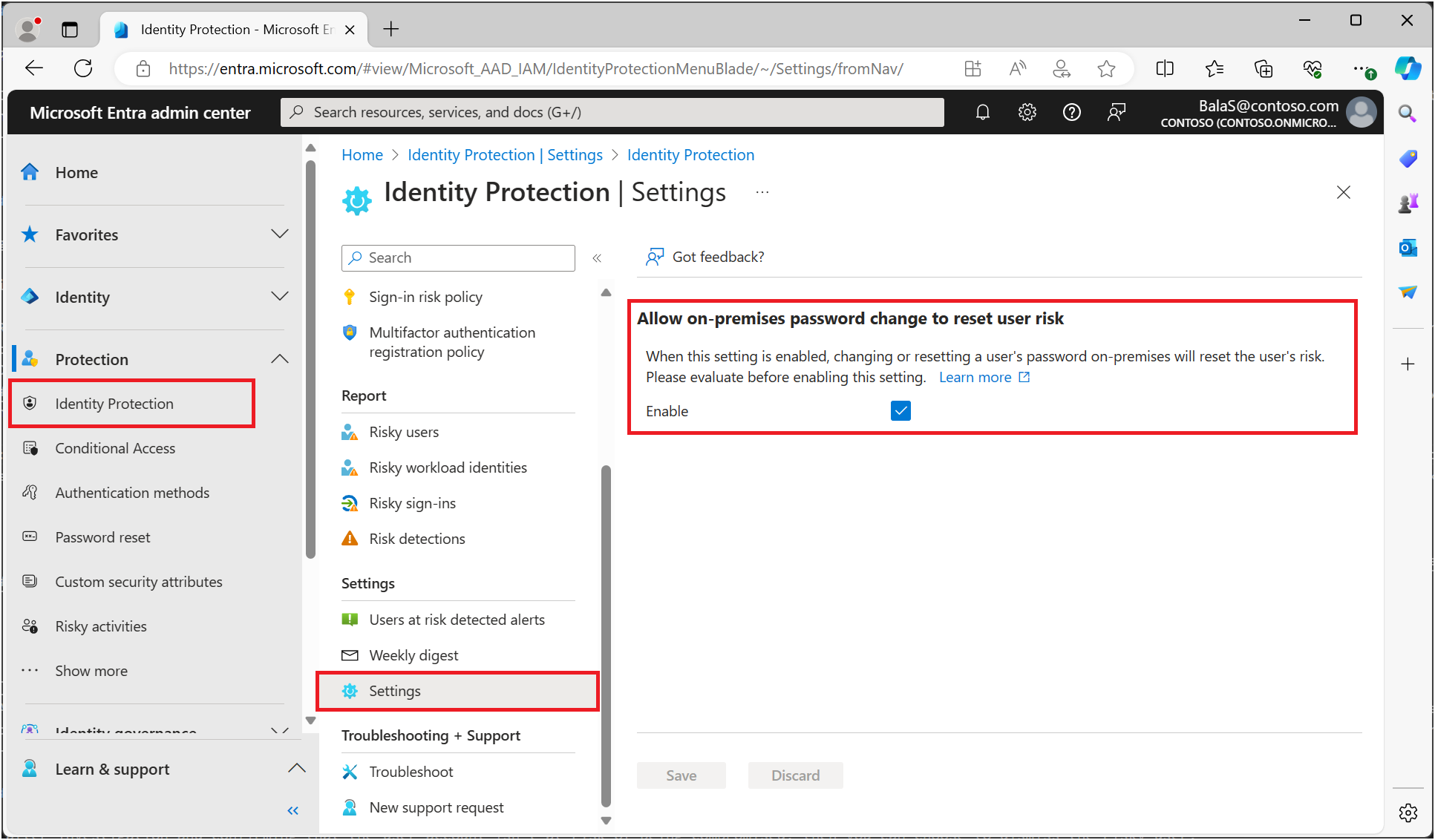

Lokale Kennwortzurücksetzung zulassen, um Benutzerrisiken zu beseitigen

Wenn Ihre Organisation über eine Hybridumgebung verfügt, können Sie lokale Kennwortänderungen zulassen, um Benutzerrisiken mit der Kennworthashsynchronisierung zurückzusetzen. Sie müssen die Kennworthashsynchronisierung aktivieren, bevor Benutzer und Benutzerinnen in diesen Szenarien Risiken selbst korrigieren können.

- Riskante Hybridbenutzer können sich ohne Administratoreingriff selbst korrigieren. Wenn der Benutzer sein Kennwort lokal ändert, wird das Benutzerrisiko automatisch in Microsoft Entra ID Protection behoben und setzt den aktuellen Benutzerrisikostatus zurück.

- Organisationen können Proaktiv Benutzerrisikorichtlinien bereitstellen, die Kennwortänderungen erfordern , um ihre Hybridbenutzer zu schützen. Diese Option stärkt den Sicherheitsstatus Ihrer Organisation und vereinfacht die Sicherheitsverwaltung, indem sichergestellt wird, dass Benutzerrisiken auch in komplexen Hybridumgebungen umgehend behandelt werden.

Hinweis

Das Zulassen einer lokalen Kennwortänderung zur Behebung des Benutzerrisikos ist eine Opt-in-Funktion. Kunden sollten dieses Feature auswerten, bevor es in Produktionsumgebungen aktiviert wird. Wir empfehlen Kunden, den lokalen Kennwortänderungsprozess zu sichern. Benötigen Sie beispielsweise eine mehrstufige Authentifizierung, bevor Benutzer ihr Kennwort lokal mithilfe eines Tools wie dem Self-Service Kennwortzurücksetzungsportal von Microsoft Identity Manager ändern können.

So konfigurieren Sie diese Einstellung:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Sicherheitsoperator an.

- Navigieren Sie zu Schutz>Identitätsschutz>Einstellungen.

- Aktivieren Sie das Kontrollkästchen, um die Änderung des lokalen Kennworts zuzulassen, um das Benutzerrisiko zurückzusetzen , und wählen Sie "Speichern" aus.

Gelöschte Benutzer

Wenn ein Benutzer aus dem Verzeichnis gelöscht wurde, das ein Risiko aufweist, wird dieser Benutzer weiterhin im Risikobericht angezeigt, obwohl das Konto gelöscht wurde. Ein Administrator kann die Risiken für Benutzer, die aus dem Verzeichnis gelöscht wurden, nicht ausräumen. Wenn Sie einen gelöschten Benutzer entfernen möchten, öffnen Sie einen Microsoft-Supportfall.

Vorschauversion von PowerShell

Mithilfe des PowerShell SDK-Vorschaumoduls von Microsoft Graph können Organisationen das Risiko unter Verwendung von PowerShell verwalten. Die Vorschaumodule und den Beispielcode finden Sie im GitHub-Repository für Microsoft Entra.

Mit dem im Repository enthaltenen Skript Invoke-AzureADIPDismissRiskyUser.ps1 können Organisationen alle Risikobenutzer*innen in ihrem Verzeichnis verwerfen.