ヒント

Microsoft Defender for Office 365 プラン 2 の機能を無料で試すことができることをご存知でしたか? Microsoft Defender ポータル試用版ハブで、90 日間の Defender for Office 365 試用版を使用します。 サインアップできるユーザーと試用版の条件については、「Microsoft Defender for Office 365 を試す」を参照してください。

クラウド メールボックスを持つすべての組織では、電子メール メッセージはマルウェアから自動的に保護されます。 Microsoft では、電子メールに関連するマルウェア対策設定にマルウェア対策ポリシーを使用します。 詳細については、「マルウェア対策保護」を参照してください。

既定のマルウェア対策ポリシーは、すべての受信者に自動的に適用されます。 細分性を高めるために、organization内の特定のユーザー、グループ、またはドメインに適用するカスタムマルウェア対策ポリシーを作成することもできます。

ヒント

既定のマルウェア対策ポリシーは、受信メールと送信メールに適用されます。 カスタムマルウェア対策ポリシーは、受信メールにのみ適用されます。

カスタムマルウェア対策ポリシーを作成して管理する代わりに、通常、すべてのユーザーをオンにして、Standardや厳格な事前設定されたセキュリティ ポリシーに追加することをお勧めします。 詳細については、「 脅威ポリシーの構成」を参照してください。

Microsoft Defender for Office 365での脅威保護のしくみについては、「Microsoft Defender for Office 365での脅威保護のステップ バイ ステップ」を参照してください。

マルウェア対策ポリシーは、Microsoft Defender ポータルまたは powerShell Exchange Onlineで構成できます。

はじめに把握しておくべき情報

「https://security.microsoft.com」で Microsoft Defender ポータルを開きます。 [マルウェア対策ポリシー] ページに直接移動するには、https://security.microsoft.com/antimalwarev2 を使用します。

Exchange Online PowerShell へ接続するには、「Exchange Online PowerShell に接続する」を参照してください。

この記事の手順を実行する前に、アクセス許可を割り当てる必要があります。 以下のオプションがあります。

Microsoft Defender XDR統合ロールベースのアクセス制御 (RBAC) (コラボレーションがEmail &場合>Defender for Office 365アクセス許可は

アクティブです。Defender ポータルにのみ影響します。PowerShell ではなく、承認と設定/セキュリティ設定/コア セキュリティ設定 (管理) または承認と設定/セキュリティ設定/コア セキュリティ設定 (読み取り))。

アクティブです。Defender ポータルにのみ影響します。PowerShell ではなく、承認と設定/セキュリティ設定/コア セキュリティ設定 (管理) または承認と設定/セキュリティ設定/コア セキュリティ設定 (読み取り))。-

- ポリシーの追加、変更、削除: Organization Management ロール グループまたは セキュリティ管理者 ロール グループのメンバーシップ。

- ポリシーへの読み取り専用アクセス: グローバル閲覧者、 セキュリティ閲覧者、または 表示専用組織管理 役割グループのメンバーシップ。

Microsoft Entraアクセス許可: グローバル管理者*、セキュリティ管理者、グローバル 閲覧者、またはセキュリティ 閲覧者ロールのメンバーシップは、ユーザーに Microsoft 365 の他の機能に必要なアクセス許可とアクセス許可をユーザーに付与します。

重要

* Microsoft では、最小限の特権の原則を強くお勧めします。 アカウントにタスクを実行するために必要な最小限のアクセス許可のみを割り当てることは、セキュリティ リスクを軽減し、organizationの全体的な保護を強化するのに役立ちます。 グローバル管理者は、非常に特権の高いロールであり、緊急シナリオや別のロールを使用できない場合に制限する必要があります。

Microsoft 365 のメールに対するマルウェア対策ポリシーの推奨設定については、「 マルウェア対策ポリシー設定」を参照してください。

ヒント

既定またはカスタムのマルウェア対策ポリシーの設定は、受信者がStandardまたは厳密に事前設定されたセキュリティ ポリシーにも含まれている場合は無視されます。 詳細については、「メール保護の順序と優先順位」を参照してください。

Microsoft Defender ポータルを使用してマルウェア対策ポリシーを作成する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Anti-Malware をEmail &に移動します。 [マルウェア対策ポリシー] ページに直接移動するには、https://security.microsoft.com/antimalwarev2 を使用します。

[ マルウェア対策 ] ページで、[

作成 ] を選択して、新しいマルウェア対策ポリシー ウィザードを開きます。

作成 ] を選択して、新しいマルウェア対策ポリシー ウィザードを開きます。[ポリシーの名前を設定する] ページで、以下の設定を構成します。

- [名前]: わかりやすい一意のポリシー名を入力します。

- [説明]: ポリシーについての説明を入力します (オプション)。

[ ポリシーに名前 を付けます] ページが完了したら、[ 次へ] を選択します。

[ ユーザーとドメイン ] ページで、ポリシーが適用される内部受信者 (受信者の条件) を特定します。

ユーザー: 指定されたメールボックス、メール ユーザー、またはメール連絡先。

グループ:

- 指定した配布グループまたはメールが有効なセキュリティ グループのメンバー (動的配布グループはサポートされていません)。

- 指定した Microsoft 365 グループ。

ドメイン: 指定された承認済みドメイン内のプライマリ メール アドレスを持つorganization内のすべての受信者。

ヒント

サブドメインは、特に除外しない限り、自動的に含まれます。 たとえば、contoso.com を含むポリシーには、marketing.contoso.com を除外しない限り、marketing.contoso.com も含まれます。

適正なボックスをクリックし、値の入力を開始し、結果で希望する値を選択します。 必要な回数だけこの処理を繰り返します。 既存の値を削除するには、値の横にある [

] を選択します。

] を選択します。ユーザーやグループには、ほとんどの識別子 (名前、表示名、エイリアス、メールアドレス、アカウント名など) を使用できますが、対応する表示名が結果に表示されます。 ユーザーまたはグループの場合は、アスタリスク (*) を単独で入力して、使用可能なすべての値を表示します。

条件は 1 回だけ使用できますが、条件には複数の値を含めることができます。

同じ条件の複数の値が OR ロジック (たとえば、<recipient1> または <recipient2>) を使用します。 受信者が指定した値 のいずれかに 一致する場合、ポリシーが適用されます。

さまざまな 種類の条件で AND ロジックが使用されます。 受信者は、ポリシーを適用するために、指定 されたすべての 条件に一致する必要があります。 たとえば、次の値を使用して条件を構成します。

- ユーザー:

romain@contoso.com - グループ: エグゼクティブ

ポリシーは、

romain@contoso.comエグゼクティブ グループのメンバーでもある場合に適用されます。 それ以外の場合、ポリシーは適用されません。- ユーザー:

これらのユーザー、グループ、およびドメインを除外する: ポリシーが適用される内部の受信者に関する例外 (受信者の例外) を追加するには、このオプションを選択して例外を構成します。

例外は 1 回だけ使用できますが、例外には複数の値を含めることができます。

- 同じ例外の複数の値は、OR ロジック (たとえば、<recipient1> または <recipient2>) を使用します。 受信者が指定した値 のいずれかに 一致する場合、ポリシーは適用されません。

- 異なる種類の例外では、OR ロジック (たとえば、<recipient1>または group1 の<メンバー> domain1 の<メンバー) が使用されます>。 受信者が指定した例外値 のいずれかに 一致する場合、ポリシーは適用されません。

[ ユーザーとドメイン ] ページが完了したら、[ 次へ] を選択します。

[保護の設定] ページで、以下の設定を構成します。

[保護設定] セクション:

共通添付ファイル フィルターを有効にする: このオプションを選択すると、指定された添付ファイルを含むメッセージはマルウェアとして扱われ、自動的に検疫されます。 一覧を変更するには、[ファイルの 種類のカスタマイズ ] をクリックし、一覧で値を選択または選択解除します。

既定値と使用可能な値については、「 マルウェア対策ポリシーの一般的な添付ファイル フィルター」を参照してください。

これらの型が見つかった場合: 次のいずれかの値を選択します。

- 配信不能レポート (NDR) を使用してメッセージを拒否する ( 既定値)

- メッセージを検疫する

マルウェアに対して 0 時間の自動消去を有効にする: このオプションを選択すると、ZAP はマルウェアを含むメッセージを検疫します。 詳細については、「 マルウェアの 0 時間自動消去 (ZAP)」を参照してください。

検疫ポリシー: マルウェアとして検疫されたメッセージに適用される検疫ポリシーを選択します。 既定では、AdminOnlyAccessPolicy という名前の検疫ポリシーがマルウェア検出に使用されます。 この検疫ポリシーの詳細については、「検疫ポリシー の構造」を参照してください。

ヒント

検疫通知は、AdminOnlyAccessPolicy という名前のポリシーで無効になります。 メッセージがマルウェアとして検疫された受信者に通知するには、検疫通知が有効になっている既存の検疫ポリシーを作成または使用します。 手順については、「Microsoft Defender ポータルで検疫ポリシーを作成する」を参照してください。

検疫ポリシーの構成方法に関係なく、ユーザーはマルウェア対策ポリシーによってマルウェアとして検疫された独自のメッセージを解放できません。 ユーザーがこれらの検疫されたメッセージを解放するようにポリシーが構成されている場合、ユーザーは代わりに、これらの検疫されたメッセージのリリースを 要求 できます。

通知セクション:

[管理通知] セクション: 次のオプションのうち、なし、一方、または両方を選択します。

- 内部送信者からの未配信メッセージについて管理者に通知する: このオプションを選択した場合は、表示される [管理メール アドレス] ボックスに受信者のメール アドレスを入力します。

- 外部送信者からの未配信メッセージについて管理者に通知する: このオプションを選択した場合は、表示される [管理メール アドレス] ボックスに受信者のメール アドレスを入力します。

ヒント

管理者の通知は、マルウェアとして分類された添付ファイルについてのみ送信されます。

マルウェア対策ポリシーに割り当てられた検疫ポリシーは、受信者がマルウェアとして検疫されたメッセージの電子メール通知を受信するかどうかを決定します。

[通知のカスタマイズ ] セクション: このセクションの設定を使用して、管理者の通知に使用されるメッセージ プロパティをカスタマイズします。

カスタマイズされた通知テキストを使用する: このオプションを選択した場合は、送信者の名前とメール アドレスを管理者の通知メッセージに指定するために表示される [ 差 出人名] ボックスと [ 差 出人アドレス] ボックスを使用します。

[内部送信者からのメッセージの通知をカスタマイズする ] セクション: 以前に [ 内部送信者からの配信不能メッセージについて管理者に通知する] を選択した場合は、このセクションに表示される [件名 ] ボックスと [ メッセージ ] ボックスを使用して、管理者通知メッセージの件名とメッセージ本文を指定します。

[外部送信者からのメッセージの通知をカスタマイズする ] セクション: 以前に [ 外部送信者からの配信不能メッセージについて管理者に通知する] を選択した場合は、このセクションに表示される [件名 ] ボックスと [ メッセージ ] ボックスを使用して、管理者通知メッセージの件名とメッセージ本文を指定します。

[ 保護の設定 ] ページが完了したら、[ 次へ] を選択します。

[ レビュー ] ページで、設定を確認します。 各セクションで [編集] を選択して、そのセクション内の設定を変更することができます。 または、ウィザードで [ 戻る ] または特定のページを選択できます。

[レビュー] ページが完了したら、[送信] を選択します。

[ 新しいマルウェア対策ポリシーの作成 ] ページで、リンクを選択してポリシーを表示したり、マルウェア対策ポリシーを表示したり、マルウェア対策ポリシーの詳細を確認したりできます。

[ 新しいマルウェア対策ポリシーの作成 ] ページが完了したら、[完了] を選択 します。

[マルウェア対策] ページに戻ると、新しいポリシーが一覧表示されます。

Microsoft Defender ポータルを使用してマルウェア対策ポリシーの詳細を表示する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Anti-Malware をEmail &に移動します。 [マルウェア対策ポリシー] ページに直接移動するには、https://security.microsoft.com/antimalwarev2 を使用します。

[マルウェア対策] ページでは、マルウェア対策ポリシーの一覧に以下のプロパティが表示されます。

- 名前

-

状態: 値は次のとおりです。

- 既定のマルウェア対策ポリシーの場合は常にオンです。

- その他のマルウェア対策ポリシーの場合はオンまたはオフ。

- 優先度: 詳細については、「 カスタムマルウェア対策ポリシーの優先順位を設定する 」セクションを参照してください。

ポリシーの一覧を標準間隔からコンパクト間隔に変更するには、[ ![]() リストの間隔をコンパクトまたは標準に変更する] を選択し、[

リストの間隔をコンパクトまたは標準に変更する] を選択し、[ ![]() Compact list] を選択します。

Compact list] を選択します。

[ ![]() 検索 ] ボックスと対応する値を使用して、特定のマルウェア対策ポリシーを見つけます。

検索 ] ボックスと対応する値を使用して、特定のマルウェア対策ポリシーを見つけます。

![]() Export を使用して、ポリシーの一覧を CSV ファイルにエクスポートします。

Export を使用して、ポリシーの一覧を CSV ファイルにエクスポートします。

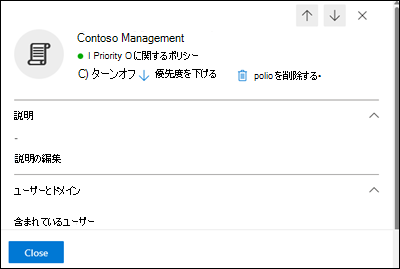

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックしてポリシーを選択し、ポリシーの詳細ポップアップを開きます。

ヒント

詳細ポップアップを残さずに他のマルウェア対策ポリシーの詳細を表示するには、ポップアップの上部にある  Previous 項目 と 次の項目 を使用します。

Previous 項目 と 次の項目 を使用します。

Microsoft Defender ポータルを使用してマルウェア対策ポリシーに対するアクションを実行する

https://security.microsoft.comのMicrosoft Defender ポータルで、[ポリシー] セクションの [コラボレーション>ポリシー & ルール>Threat ポリシー>Anti-Malware をEmail &に移動します。 [マルウェア対策ポリシー] ページに直接移動するには、https://security.microsoft.com/antimalwarev2 を使用します。

[ マルウェア対策 ] ページで、次のいずれかの方法を使用してマルウェア対策ポリシーを選択します。

名前の横にある [チェック] ボックスを選択して、一覧からポリシーを選択します。 表示される [

その他のアクション ] ドロップダウン リストでは、次のアクションを使用できます。

その他のアクション ] ドロップダウン リストでは、次のアクションを使用できます。- 選択したポリシーを有効にします。

- 選択したポリシーを無効にします。

- 選択したポリシーを削除します。

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックして、一覧からポリシーを選択します。 次の一部またはすべてのアクションは、開く詳細ポップアップで使用できます。

- 各セクションで [編集 ] をクリックしてポリシー設定を変更する (カスタム ポリシーまたは既定のポリシー)

-

オン または

オン または  無効にする (カスタム ポリシーのみ)

無効にする (カスタム ポリシーのみ) -

優先度または

優先度または  Decrease の優先度を上げる (カスタム ポリシーのみ)

Decrease の優先度を上げる (カスタム ポリシーのみ) -

ポリシーの削除 (カスタム ポリシーのみ)

ポリシーの削除 (カスタム ポリシーのみ)

アクションについては、次のサブセクションで説明します。

Microsoft Defender ポータルを使用してマルウェア対策ポリシーを変更する

既定のマルウェア対策ポリシーまたはカスタム ポリシーを選択した後、名前の横にある [チェック] ボックス以外の行の任意の場所をクリックすると、開いた詳細ポップアップにポリシー設定が表示されます。 セクション内の設定を変更するには、各セクションで [編集] を選択します。 設定の詳細については、この記事の「 マルウェア対策ポリシーの作成 」セクションを参照してください。

既定のポリシーでは、ポリシーの名前を変更することはできません。また、構成する受信者フィルターはありません (ポリシーはすべての受信者に適用されます)。 ただし、ポリシー内の他のすべての設定を変更できます。

事前設定されたセキュリティ ポリシーと厳密なプリセットセキュリティ ポリシー Standardという名前のマルウェア対策ポリシーの場合、詳細ポップアップでポリシー設定を変更することはできません。 代わりに、詳細ポップアップで [![]() 事前設定されたセキュリティ ポリシーを表示する] を選択して、https://security.microsoft.com/presetSecurityPoliciesの [事前設定されたセキュリティ ポリシー] ページに移動して、事前設定されたセキュリティ ポリシーを変更します。

事前設定されたセキュリティ ポリシーを表示する] を選択して、https://security.microsoft.com/presetSecurityPoliciesの [事前設定されたセキュリティ ポリシー] ページに移動して、事前設定されたセキュリティ ポリシーを変更します。

Microsoft Defender ポータルを使用して、カスタムマルウェア対策ポリシーを有効または無効にする

既定のマルウェア対策ポリシーを無効にすることはできません (常に有効になっています)。

Standardおよび厳密な事前設定されたセキュリティ ポリシーに関連付けられているマルウェア対策ポリシーを有効または無効にすることはできません。 https://security.microsoft.com/presetSecurityPoliciesの [事前設定されたセキュリティ ポリシー] ページで、Standardまたは厳密な事前設定されたセキュリティ ポリシーを有効または無効にします。

有効なカスタムマルウェア対策ポリシー ( [状態] の値が [オン]) を選択した後、次のいずれかの方法を使用して無効にします。

-

[マルウェア対策] ページで、[

その他のアクション>選択したポリシーを無効にする] を選択します。

その他のアクション>選択したポリシーを無効にする] を選択します。 -

ポリシーの詳細ポップアップで、[

ポップアップの上部にある [無効にする] を選択します。

ポップアップの上部にある [無効にする] を選択します。

無効になっているカスタムマルウェア対策ポリシー ( [状態] の値が [オフ]) を選択した後、次のいずれかの方法を使用して有効にします。

-

[マルウェア対策] ページで 、[

その他のアクション>選択したポリシーを有効にする] を選択します。

その他のアクション>選択したポリシーを有効にする] を選択します。 -

ポリシーの詳細ポップアップで、[

ポップアップの上部にある [オン] を選択します。

ポップアップの上部にある [オン] を選択します。

[マルウェア対策] ページで、ポリシーの [状態] の値が [オン] または [オフ] になりました。

Microsoft Defender ポータルを使用して、カスタムマルウェア対策ポリシーの優先順位を設定する

マルウェア対策ポリシーは、[マルウェア 対策 ] ページに表示される順序で処理されます。

- 厳密な事前設定されたセキュリティ ポリシーに関連付けられている Strict Preset セキュリティ ポリシーという名前のマルウェア対策ポリシーは、常に最初に適用されます (厳密な事前設定されたセキュリティ ポリシーが有効になっている場合)。

- Standardプリセットセキュリティポリシーに関連付けられたStandardプリセットセキュリティポリシーという名前のマルウェア対策ポリシーは、常に次に適用されます (Standardプリセットセキュリティポリシーが有効になっている場合)。

- カスタムマルウェア対策ポリシーは、次に優先順位で適用されます (有効になっている場合)。

- 優先度が低い値は、優先度が高いことを示します (0 が最も高い)。

- 既定では、既存のカスタム ポリシーの中で最も低い優先度 (最初は 0、次は 1 など) よりも低い優先順位で新しいポリシーが作成されます。

- 同じ優先度の値を持つポリシーは 2 つありません。

- 既定のマルウェア対策ポリシーの優先度は常に [最低] であり、変更することはできません。

マルウェア対策保護は、最初のポリシー (その受信者の優先度が最も高いポリシー) が適用された後、受信者に対して停止します。 詳細については、「メール保護の順序と優先順位」を参照してください。

名前の横にある [チェック] ボックス以外の行の任意の場所をクリックして、カスタムマルウェア対策ポリシーを選択した後、表示される詳細ポップアップでポリシーの優先順位を増減できます。

-

[マルウェア対策] ページの [優先度] 値が 0 のカスタム ポリシーには、詳細ポップアップの上部に

Decrease 優先度アクションがあります。

Decrease 優先度アクションがあります。 - 優先度が最も低いカスタム ポリシー ( 優先度 が最も高い値 ( 3 など) には、詳細ポップアップの上部に

Increase priority アクションがあります。

Increase priority アクションがあります。 - 3 つ以上のポリシーがある場合、 優先度 0 と最も低い優先度の間のポリシーには、詳細ポップアップの上部にある

Increase 優先度 と

Increase 優先度 と  Decrease 優先度 アクションの両方があります。

Decrease 優先度 アクションの両方があります。

ポリシーの詳細ポップアップが完了したら、[ 閉じる] を選択します。

[マルウェア対策] ページに戻ると、一覧のポリシーの順序が更新された [Priority] 値と一致します。

Microsoft Defender ポータルを使用してカスタムマルウェア対策ポリシーを削除する

既定のマルウェア対策ポリシーや、事前設定されたセキュリティ ポリシーに関連付けられているStandardプリセット セキュリティ ポリシーと厳密な事前設定されたセキュリティ ポリシーという名前のマルウェア対策ポリシーを削除することはできません。

カスタムマルウェア対策ポリシーを選択した後、次のいずれかの方法を使用して削除します。

-

[マルウェア対策] ページで 、[

その他のアクション>選択したポリシーを削除します。

その他のアクション>選択したポリシーを削除します。 -

ポリシーの詳細ポップアップで:ポップアップの上部にある [

削除ポリシー ] を選択します。

削除ポリシー ] を選択します。

開いた警告ダイアログで [ はい ] を選択します。

[ マルウェア対策 ] ページでは、削除されたポリシーは一覧に表示されなくなります。

PowerShell を使用してマルウェア対策ポリシーを構成する

PowerShell Exchange Onlineでは、マルウェア対策ポリシーの基本的な要素は次のとおりです。

- マルウェア フィルター ポリシー: 受信者通知、送信者と管理者の通知、ZAP、および一般的な添付ファイル フィルター設定を指定します。

- マルウェア フィルター規則: マルウェア フィルター ポリシーの優先度と受信者フィルター (ポリシーが適用されるユーザー) を指定します。

これらの 2 つの要素の違いは、Microsoft Defender ポータルでマルウェア対策ポリシーを管理する場合には明らかではありません。

- Defender ポータルでマルウェア対策ポリシーを作成すると、実際には、両方に同じ名前を使用して、マルウェア フィルター ルールと関連するマルウェア フィルター ポリシーが同時に作成されます。

- Defender ポータルでマルウェア対策ポリシーを変更すると、名前、優先度、有効または無効、および受信者フィルターに関連する設定によってマルウェア フィルター規則が変更されます。 その他の設定 (受信者通知、送信者と管理者の通知、ZAP、および一般的な添付ファイル フィルター) は、関連付けられているマルウェア フィルター ポリシーを変更します。

- Defender ポータルからマルウェア対策ポリシーを削除すると、マルウェア フィルター ルールと関連するマルウェア フィルター ポリシーが同時に削除されます。

PowerShell では、マルウェア フィルター ポリシーとマルウェア フィルター 規則の違いが明らかです。 マルウェア フィルター ポリシーは 、*-MalwareFilterPolicy コマンドレットを使用して管理し、 *-MalwareFilterRule コマンドレットを使用してマルウェア フィルター規則を管理します。

- PowerShell では、最初にマルウェア フィルター ポリシーを作成してから、ルールが適用されるポリシーを識別するマルウェア フィルター 規則を作成します。

- PowerShell では、マルウェア フィルター ポリシーとマルウェア フィルター規則の設定を個別に変更します。

- PowerShell からマルウェア フィルター ポリシーを削除しても、対応するマルウェア フィルター規則は自動的に削除されません。その逆も同様です。

PowerShell を使用してマルウェア対策ポリシーを作成する

PowerShell では、2 段階の手順でマルウェア対策ポリシーを作成します。

- マルウェア フィルター ポリシーを作成する。

- マルウェア フィルター ルールを作成する (ルールの適用先のマルウェア フィルター ポリシーを指定します)。

注意:

- 新しいマルウェア フィルター ルールを作成して、それに既存の関連付けされていないマルウェア フィルター ポリシーを割り当てることができます。 1 つのマルウェア フィルター ルールを複数のマルウェア フィルター ポリシーに関連付けることはできません。

- PowerShell の新しいマルウェア対策ポリシーに対して構成できる設定は 2 つあります。この設定は、ポリシーを作成するまで、Microsoft Defender ポータルでは使用できません。

- 新しいポリシーを無効化された状態で作成する (New-MalwareFilterRule コマンドレットで Enabled

$falseを指定)。 - 作成時にポリシーの優先度を設定する ( New-MalwareFilterRuleコマンドレットで Priority<Number> を指定)。

- 新しいポリシーを無効化された状態で作成する (New-MalwareFilterRule コマンドレットで Enabled

- PowerShell で作成した新しいマルウェア フィルター ポリシーは、マルウェア フィルター 規則にポリシーを割り当てるまで、Microsoft Defender ポータルに表示されません。

手順 1: PowerShell を使用してマルウェア フィルター ポリシーを構成する

マルウェア フィルター ポリシーを作成するには、次の構文を使用します。

New-MalwareFilterPolicy -Name "<PolicyName>" [-AdminDisplayName "<OptionalComments>"] [-EnableFileFilter <$true | $false>] [-FileTypeAction <Reject | Quarantine>] [-FileTypes FileType1,FileType2,...FileTypeN] [-CustomNotifications <$true | $false>] [<Inbound notification options>] [<Outbound notification options>] [-QuarantineTag <QuarantineTagName>]

この例では、次に示す設定で Contoso Malware Filter Policy という新しいマルウェア フィルター ポリシーを作成します。

- 内部送信者からのメッセージでマルウェアが検出されたときに

admin@contoso.comに通知します。 - 一般的な添付ファイル フィルターが有効 (

-EnableFileFilter $true) され、ファイルの種類の既定の一覧が使用されます ( FileTypes パラメーターは使用しません)。 - 共通添付ファイル フィルターによって検出されたメッセージは NDR で拒否されます ( FileTypeAction パラメーターは使用せず、既定値は

Reject)。 - マルウェア検出のための既定の検疫ポリシーが使用されます ( QuarantineTag パラメーターは使用していません)。

New-MalwareFilterPolicy -Name "Contoso Malware Filter Policy" -EnableFileFilter $true -EnableInternalSenderAdminNotifications $true -InternalSenderAdminAddress admin@contoso.com

構文とパラメーターの詳細については、「New-MalwareFilterPolicy」を参照してください。

手順 2: PowerShell を使用してマルウェア フィルター ポリシーを作成する

マルウェア フィルター ルールを作成するには、次の構文を使用します。

New-MalwareFilterRule -Name "<RuleName>" -MalwareFilterPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

この例では、次に示す設定で Contoso Recipients という新しいマルウェア フィルター ルールを作成します。

- Contoso Malware Filter Policy というマルウェア フィルター ポリシーにルールを割り当てる。

- contoso.com ドメイン内の受信者にルールを適用する。

New-MalwareFilterRule -Name "Contoso Recipients" -MalwareFilterPolicy "Contoso Malware Filter Policy" -RecipientDomainIs contoso.com

構文とパラメーターの詳細については、「New-MalwareFilterRule」を参照してください。

PowerShell を使用してマルウェア フィルター ポリシーを表示する

すべてのマルウェア フィルター ポリシーの要約リストを返すには、次のコマンドを実行します。

Get-MalwareFilterPolicy

特定のマルウェア フィルター ポリシーに関する詳細情報を返すには、次の構文を使用します。

Get-MalwareFilterPolicy -Identity "<PolicyName>" | Format-List [<Specific properties to view>]

この例では、Executives というマルウェア フィルター ポリシーにルールのすべてのプロパティの値を戻します。

Get-MalwareFilterPolicy -Identity "Executives" | Format-List

この例では、同じポリシーの指定したプロパティのみを戻します。

Get-MalwareFilterPolicy -Identity "Executives" | Format-List Action,AdminDisplayName,CustomNotifications,Enable*Notifications

構文とパラメーターの詳細については、「Get-MalwareFilterPolicy」を参照してください。

PowerShell を使用してマルウェア フィルター ルールを表示する

すべてのマルウェア フィルター ルールの要約リストを返すには、次のコマンドを実行します。

Get-MalwareFilterRule

ルールを有効または無効にしてリストをフィルター処理するには、次のコマンドを実行します。

Get-MalwareFilterRule -State Disabled

Get-MalwareFilterRule -State Enabled

特定のマルウェア フィルター ルールの詳細情報を返すには、次の構文を使用します。

Get-MalwareFilterRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

この例では、Executives というマルウェア フィルター ルールのすべてのプロパティの値を返します。

Get-MalwareFilterRule -Identity "Executives" | Format-List

この例では、同じルールの指定されたプロパティのみを返します。

Get-MalwareFilterRule -Identity "Executives" | Format-List Name,Priority,State,MalwareFilterPolicy,*Is,*SentTo,*MemberOf

構文とパラメーターの詳細については、「Get-MalwareFilterRule」を参照してください。

PowerShell を使用してマルウェア フィルター ポリシーを変更する

この記事の「手順 1: PowerShell を使用してスパム フィルター ポリシーを作成する」セクションで前述したとおり、以下の項目に加えて、ポリシーを作成したときと同じ設定を PowerShell を使ってマルウェア フィルター ポリシーを変更するときに使用できます。

- 特定のポリシーを既定のポリシー (全員に適用され、変更できない最低の優先度を持ち、削除することはできない) に切り替える MakeDefault スイッチは、PowerShell でマルウェア フィルター ポリシーを変更するときにのみ使用できます。

- マルウェア フィルター ポリシーの名前を変更することはできません (Set-MalwareFilterPolicy コマンドレットには Name パラメーターがありません)。 Microsoft Defender ポータルでマルウェア対策ポリシーの名前を変更する場合は、マルウェア フィルター規則の名前のみを変更します。

マルウェア フィルター ポリシー

Set-MalwareFilterPolicy -Identity "<PolicyName>" <Settings>

構文とパラメーターの詳細については、「Set-MalwareFilterPolicy」を参照してください。

ヒント

マルウェア対策フィルター ポリシーで使用する検疫ポリシーを指定する詳細な手順については、「PowerShell を使用して、マルウェア対策ポリシーで検疫ポリシーを指定する」を参照してください。

PowerShell を使用してマルウェア フィルター ルールを変更する

PowerShell でマルウェア フィルター ルールを変更するときに使用できない唯一の設定は、無効なルールの作成を可能にする Enabled パラメーターです。 既存のマルウェア フィルター ルールを有効または無効にするには、次のセクションを参照してください。

それ以外の場合、PowerShell でマルウェア フィルター規則を変更しても追加の設定は使用できません。 この記事で前述の「手順 2: PowerShell を使用してマルウェア フィルター ルールを作成する」セクションでルールを作成したときと同じ設定を使用できます。

マルウェア フィルター ルールを変更するには、次の構文を使用します。

Set-MalwareFilterRule -Identity "<RuleName>" <Settings>

構文とパラメーターの詳細については、「Set-MalwareFilterRule」を参照してください。

PowerShell を使ってマルウェア フィルター ルールを有効または無効にする

PowerShell でマルウェア フィルター ルールを有効または無効にすると、すべてのマルウェア対策ポリシー (マルウェア フィルター ルールおよび割り当てられているマルウェア フィルター ポリシー) が有効または無効になります。 既定のマルウェア対策ポリシー (常にすべての受信者に適用) を有効または無効にすることはできません。

PowerShell でマルウェア フィルター ルールを有効または無効にするには、次の構文を使用します。

<Enable-MalwareFilterRule | Disable-MalwareFilterRule> -Identity "<RuleName>"

この例では、Marketing Department というマルウェア フィルター ルールを無効化します。

Disable-MalwareFilterRule -Identity "Marketing Department"

この例では、同じルールを有効化します。

Enable-MalwareFilterRule -Identity "Marketing Department"

詳細な構文およびパラメーターの情報については、Enable-MalwareFilterRule と Disable-MalwareFilterRule.を参照してください。

PowerShell を使用してマルウェア フィルター ルールの優先度を設定する

ルールに設定できる優先度の最高値値は 0 です。 設定できる最低値はルールの数に依存します。 たとえば、ルールが五つある場合、使用できる優先度の値は 0 から 4 です。 既存の一つのルールの優先度を変更すると、他のルールにも連鎖的な影響が起こりえます。 たとえば、5 つのカスタム ルール (優先順位 0 から 4) があり、ルールの優先順位を 2 に変更します。 優先度 2 の既存のルールが優先度 3 に変更され、優先度 3 のルールが優先度 4 に変更されます。

PowerShell でマルウェア フィルター ルールの優先度を設定するには、次の構文を使用します。

Set-MalwareFilterRule -Identity "<RuleName>" -Priority <Number>

この例では、Marketing Department というルールの優先度を 2 に設定しています。 優先度が 2 以下の既存のルールはすべて 1 ずつ減少します (優先度の数値は 1 ずつ増やされます)。

Set-MalwareFilterRule -Identity "Marketing Department" -Priority 2

ヒント

新しく作成したルールの優先度を設定するには、New-MalwareFilterRule コマンドレットの Priority パラメーターを使用します。

既定のマルウェア フィルター ポリシーには、対応するマルウェア フィルター ルールがありません。また、常に、最低の優先度が設定されており、変更はできません。

PowerShell を使用してマルウェア フィルター ポリシーを削除する

PowerShell を使用してマルウェア フィルター ポリシーを削除したときには、それに対応するマルウェア フィルター ルールは削除されません。

PowerShell でマルウェア フィルター ポリシーを削除するには、次の構文を使用します。

Remove-MalwareFilterPolicy -Identity "<PolicyName>"

この例では、Marketing Department というマルウェア フィルター ポリシーを削除します。

Remove-MalwareFilterPolicy -Identity "Marketing Department"

構文とパラメーターの詳細については、「Remove-MalwareFilterPolicy」を参照してください。

PowerShell を使用してマルウェア フィルター ルールを削除する

PowerShell を使用してマルウェア フィルター ルールを削除したときには、それに対応するマルウェア フィルター ポリシーは削除されません。

PowerShell でマルウェア フィルター ルールを削除するには、次の構文を使用します。

Remove-MalwareFilterRule -Identity "<PolicyName>"

この例では、Marketing Department というマルウェア フィルター ルールを削除します。

Remove-MalwareFilterRule -Identity "Marketing Department"

構文とパラメーターの詳細については、「Remove-MalwareFilterRule」を参照してください。

正常な動作を確認する方法

EICAR.TXT ファイルを使用してマルウェア対策ポリシー設定を確認する

重要

EICAR.TXT ファイルはウイルスではありません。 欧州コンピュータウイルス対策研究所(EICAR)は、ウイルス対策ソリューションを安全にテストするためにこのファイルを開発しました。

メモ帳を開き、次のテキストを空白のファイルに貼り付けます。

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*これらの文字がファイル内の唯一のテキストであることを確認してください。 ファイル サイズは 68 バイトです。

ファイルを EICAR.TXT として保存する

デスクトップウイルス対策プログラムでは、ファイルが検疫されないようにするために、EICAR.TXT をスキャンから除外してください。

EICAR.TXT ファイルを添付ファイルとして含む電子メール メッセージを送信します。

- ファイルを自動的にブロックしない電子メール クライアントを使用します。

- アウトバウンド スパムを自動的にブロックしないメール サービスを使用します。

マルウェア対策ポリシー設定を使用して、テストする次のシナリオを決定します。

- 内部メールボックスから内部受信者にメールを送信します。

- 内部メールボックスから外部受信者にメールを送信します。

- 外部メールボックスから内部受信者にメールを送信します。

メッセージが検疫されたことを確認し、マルウェア対策ポリシー設定に基づいて管理者通知の結果を確認します。 たとえば、指定した管理者メール アドレスは、既定またはカスタマイズされた通知メッセージを使用して、内部または外部のメッセージ送信者に対して通知されます。

テストが完了した後に EICAR.TXT ファイルを削除します (他のユーザーに不必要に警告しないようにします)。

![ポリシーが選択され、[その他のアクション] コントロールが展開された [マルウェア対策] ページ。](media/anti-malware-policies-main-page.png)