Microsoft Defender for Office 365を持つ新しい Microsoft 365 組織 (アドオン サブスクリプションとして含まれるか) では、この記事では、organizationの最も早い日に実行する必要がある構成手順について説明します。

Microsoft 365 organizationには、作成した時点からの既定のレベルの保護 (またはDefender for Office 365を追加) が含まれていますが、この記事の手順では、Defender for Office 365の完全な保護機能を引き出す実用的な計画を示します。 手順を完了したら、この記事を使用して、Microsoft 365 への投資を最大化していることを管理に示すこともできます。

ヒント

Microsoft Teamsの保護の構成については、次の記事を参照してください。

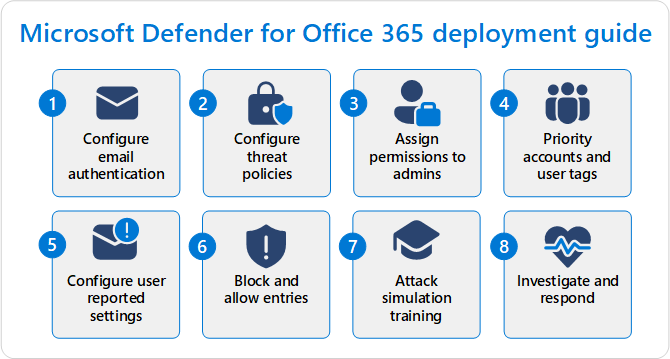

Defender for Office 365を構成する手順を次の図に示します。

ヒント

この記事のコンパニオンとして、ベスト プラクティスを確認し、メール、リンク、コラボレーションの脅威から保護するためのMicrosoft Defender for Office 365セットアップ ガイドを参照してください。 機能には、安全なリンク、安全な添付ファイルなどがあります。 環境に基づいてカスタマイズされたエクスペリエンスを実現するには、Microsoft 365 管理センターの自動セットアップ ガイドMicrosoft Defender for Office 365にアクセスできます。

要件

既定の電子メール保護は、クラウド メールボックスを使用 するすべての Microsoft 365 サブスクリプションに含まれています。 Defender for Office 365には、より多くの保護機能が含まれています。 機能の比較の詳細については、「Microsoft Defender for Office 365の概要」を参照してください。

ロールと権限

構成にはアクセス許可が必要です。 次の表に、この記事の手順を実行するために必要なアクセス許可の一覧を示します (1 つで十分です。それらすべては必要ありません)。

| 役割または役割グループ | 詳細情報 |

|---|---|

| Microsoft Entraのグローバル管理者* | 組み込みロールのMicrosoft Entra |

| Email & コラボレーション ロール グループの組織の管理 | Microsoft Defender for Office 365の役割グループ |

| Microsoft Entraのセキュリティ管理者 | 組み込みロールのMicrosoft Entra |

| Email & コラボレーション ロール グループのセキュリティ管理者 | Microsoft Defender for Office 365でのコラボレーションのアクセス許可をEmail &する |

| Exchange Online 組織の管理 | Exchange Online のアクセス許可 |

重要

* Microsoft では、最小限の特権の原則を強くお勧めします。 アカウントにタスクを実行するために必要な最小限のアクセス許可のみを割り当てることは、セキュリティ リスクを軽減し、organizationの全体的な保護を強化するのに役立ちます。 グローバル管理者は、非常に特権の高いロールであり、緊急シナリオや別のロールを使用できない場合に制限する必要があります。

手順 1: Microsoft 365 ドメインの電子メール認証を構成する

概要: すべてのカスタム Microsoft 365 ドメイン (パークされたドメインとサブドメインを含む) に対して SPF、 DKIM、 DMARC レコード (この順序で) を構成します。 必要に応じて、 信頼できる ARC シーラーを構成します。

詳細:

Email認証 (電子メール検証とも呼ばれます) は、電子メール メッセージが正当で変更されておらず、送信者の電子メール ドメインの想定されるソースから送信されていることを確認するための標準のグループです。 詳細については、「認証のEmail」を参照してください。

Microsoft 365 の 1 つ以上の カスタム ドメイン をメールに使用していることを前提としています (たとえば、contoso.com)。そのため、カスタムメール ドメインごとに特定の電子メール認証 DNS レコードを作成する必要があります。

Microsoft 365 のメールに使用するカスタム ドメインごとに、DNS レジストラーまたは DNS ホスティング サービスで次の電子メール認証 DNS レコードを作成します。

Sender Policy Framework (SPF): SPF TXT レコードは、ドメイン内の送信者からの有効なメール ソースを識別します。 手順については、「 カスタム クラウド ドメインの有効なメール ソースを識別するための SPF の設定」を参照してください。

DomainKeys Identified Mail (DKIM): DKIM は送信メッセージに署名し、メッセージ転送を存続させるメッセージ ヘッダーに署名を格納します。 手順については、「 DKIM を設定してクラウド ドメインからメールに署名する」を参照してください。

ドメイン ベースのメッセージ認証、レポート、および準拠 (DMARC): DMARC は、SPF と DKIM のチェックに失敗したカスタム ドメインからのメッセージを宛先の電子メール サーバーが決定するのに役立ちます。 DMARC レコードには、DMARC ポリシー (

p=rejectまたはp=quarantine) と DMARC レポートの宛先 (集計レポートとフォレンジック レポート) を必ず含めます。 手順については、「 DMARC を設定してクラウド送信者の差出人アドレス ドメインを検証する」を参照してください。認証済み受信チェーン (ARC): Microsoft 以外のサービスが Microsoft 365 への配信前に 受信 メッセージを変更する場合は、サービスを 信頼できる ARC シーラー として識別できます (サービスでサポートされている場合)。 信頼された ARC シーラーは、変更されていないメール情報を保持するため、変更されたメッセージは Microsoft 365 の電子メール認証チェックに自動的に失敗しません。 手順については、「 信頼できる ARC シーラーを構成する」を参照してください。

電子メールに *.onmicrosoft.com ドメイン (Microsoft Online Email ルーティング アドレスまたは MOERA ドメインとも呼ばれます) を使用している場合は、以下を実行する必要があります。

- SPF: SPF レコードは既に *.onmicrosoft.com ドメイン用に構成されています。

- DKIM: DKIM 署名は、*.onmicrosoft.com ドメインを使用して送信メール用に既に構成されていますが、 手動でカスタマイズすることもできます。

- DMARC: ここで説明するように、*.onmicrosoft.com ドメインの DMARC レコードを手動で設定する必要 があります。

手順 2: 脅威ポリシーを構成する

概要: すべての受信者に対してStandardまたは厳格な事前設定されたセキュリティ ポリシーを有効にして使用します。 または、ビジネス ニーズに応じて、代わりにカスタム脅威ポリシーを作成して使用しますが、構成アナライザーを使用して定期的にチェックします。

詳細:

ご想像のとおり、Microsoft 365 では、メールとコラボレーションのセキュリティに関する多くの脅威ポリシーを利用できます。 ポリシーには、次の 3 つの基本的な種類があります。

既定の脅威ポリシー: これらのポリシーは、organizationが作成された時点から存在します。 organization内のすべての受信者に適用されます。ポリシーをオフにすることも、ポリシーを適用するユーザーを変更することもできません。 ただし、カスタム脅威ポリシーと同様に、ポリシーのセキュリティ設定を変更できます。 既定の脅威ポリシーの設定については、「 クラウド組織の推奨メールとコラボレーションの脅威ポリシー設定」の表を参照してください。

事前設定されたセキュリティ ポリシー: 既定のセキュリティ ポリシーは、実際には、特定のレベルの保護に合わせて調整された設定を使用して、Defender for Office 365で使用可能な脅威ポリシーの大部分を含むプロファイルです。 事前設定されたセキュリティ ポリシーは次のとおりです。

- 厳密な事前設定されたセキュリティ ポリシー。

- Standard事前設定されたセキュリティ ポリシー。

- 組み込みの保護。

Standardと厳密な事前設定されたセキュリティ ポリシーは、オンになるまで既定でオフになります。 クラウド メールボックスの既定の電子メール保護機能と、Standardおよび厳密な事前設定されたセキュリティ ポリシー内のDefender for Office 365の保護機能に対して、受信者の条件と例外 (ユーザー、グループ メンバー、ドメイン、またはすべての受信者) を指定します。

Defender for Office 365の組み込み保護は、すべての受信者に基本的な安全な添付ファイルと安全なリンク保護を提供するために既定でオンになっています。 受信者の例外を指定して、保護を受けないユーザーを特定できます。

Defender for Office 365組織のStandardおよび厳密な事前設定されたセキュリティ ポリシーでは、ユーザーとドメインの偽装保護に関するエントリとオプションの例外を構成する必要があります。 その他の設定はすべて、推奨される標準値と厳密な値にロックされています (その多くは同じです)。 Standardと厳密な値は、「クラウド組織の推奨メールとコラボレーションの脅威ポリシー設定」の表で確認でき、Standardと Strict の違いについては、こちらを参照してください。

新しい保護機能がDefender for Office 365に追加され、セキュリティ環境が変化すると、事前設定されたセキュリティ ポリシーの設定が推奨設定に自動的に更新されます。

カスタム脅威ポリシー: 利用可能なほとんどのポリシーでは、任意の数のカスタム脅威ポリシーを作成できます。 受信者の条件と例外 (ユーザー、グループ メンバー、またはドメイン) を使用してユーザーにポリシーを適用し、設定をカスタマイズできます。

前の情報と関連する脅威ポリシーを次の表にまとめます。

| 既定の脅威ポリシー | 事前設定されたセキュリティ ポリシー | カスタム脅威ポリシー | |

|---|---|---|---|

| クラウド メールボックスの既定の電子メール保護の脅威ポリシー: | |||

| マルウェア対策 | ✔ | ✔ | ✔ |

| スパム対策 | ✔ | ✔ | ✔ |

| フィッシング対策 (なりすまし保護) | ✔ | ✔ | ✔ |

| 送信スパム | ✔ | ✔ | |

| 接続フィルター | ✔¹ | ||

| Defender for Office 365の脅威ポリシー: | |||

| フィッシング対策 (スプーフィング保護) に加えて、次の手順を実行します。 | ✔² | ✔² | ✔ |

| リンク保護 | ³ | ✔ | ✔ |

| 添付ファイル保護 | ³ | ✔ | ✔ |

| 一般的な動作 | |||

| 既定で保護がオンになっていますか? | ✔ | ⁴ | |

| 保護の条件/例外を構成しますか? | ✔⁵ | ✔ | |

| セキュリティ設定をカスタマイズしますか? | ✔ | ⁶ | ✔ |

| 保護設定が自動的に更新されますか? | ✔ |

¹ IP 許可リストまたは IP ブロック リストには既定のエントリがないため、設定をカスタマイズしない限り、既定の接続フィルター ポリシーは実質的に何も行いません。

² ユーザーの偽装またはドメイン偽装保護のエントリまたは省略可能な例外は、構成するまでDefender for Office 365にありません。

² Defender for Office 365には既定の安全な添付ファイルまたは安全なリンク ポリシーはありませんが、組み込みの保護プリセット セキュリティ ポリシーは、常にオンになっている基本的な安全な添付ファイルと安全なリンク保護を提供します。

⁴ 組み込みの保護プリセット セキュリティ ポリシー (Defender for Office 365の安全な添付ファイルと安全なリンク保護) は、既定でオンになっている唯一の事前設定されたセキュリティ ポリシーです。

⁵ Standardと厳密な事前設定されたセキュリティ ポリシーの場合は、Defender for Office 365のすべてのクラウド メールボックスと保護に対する既定の電子メール保護に対して、個別の受信者条件とオプションの例外を構成できます。 Defender for Office 365の組み込み保護では、保護からの受信者の例外のみを構成できます。

⁶ 事前設定されたセキュリティ ポリシーのカスタマイズ可能なセキュリティ設定は、Standardのユーザー偽装保護とドメイン偽装保護のエントリとオプションの例外と、Defender for Office 365の厳密な事前設定されたセキュリティ ポリシーのみです。

脅威ポリシーの優先順位

脅威ポリシーの適用方法は、ユーザーのセキュリティ設定を構成する方法を決定する際に重要な考慮事項です。 覚えておくべき重要なポイントは次のとおりです。

- 保護機能には、構成できない 処理順序があります。 たとえば、受信メッセージは常に、スパムの前にマルウェアに対して評価されます。

- 特定の機能 (スパム対策、マルウェア対策、フィッシング対策など) の脅威ポリシーは、特定の優先順位で適用されます (後で優先順位の順に詳しく説明します)。

- ユーザーが特定の機能の複数のポリシーに意図的または意図せずに含まれている場合、その機能に適用される最初の脅威ポリシー (優先順位に基づいて) によって、アイテムの動作 (メッセージ、ファイル、URL など) が決まります。

- ユーザーの特定の項目に最初の脅威ポリシーが適用されると、その機能のポリシー処理は停止します。 その機能の脅威ポリシーは、そのユーザーとその特定の項目に対して評価されません。

優先順位については、「 事前設定されたセキュリティ ポリシーやその他のポリシーの優先順位」で詳しく説明しますが、簡単に要約します。

- 事前設定されたセキュリティ ポリシーの脅威ポリシー:

- 厳密な事前設定されたセキュリティ ポリシー。

- Standard事前設定されたセキュリティ ポリシー。

- 特定の機能 (マルウェア対策ポリシーなど) のカスタム脅威ポリシー。 各カスタム ポリシーには、同じ機能の他の脅威ポリシーに関連してポリシーを適用する順序を決定する優先順位の値があります。

- 優先度の値が 0 のカスタム脅威ポリシー。

- 優先度値 1 のカスタム脅威ポリシー。

- などなど。

- 特定の機能の既定の脅威ポリシー (マルウェア対策など) またはDefender for Office 365の組み込みの保護プリセット セキュリティ ポリシー (安全なリンクと安全な添付ファイル)。

前の表を参照して、特定の脅威ポリシーが優先順位でどのように表されるかを確認します。 たとえば、マルウェア対策ポリシーは各レベルに存在します。 送信スパム ポリシーは、カスタム ポリシーと既定のポリシー レベルで使用できます。 接続フィルター ポリシーは、既定のポリシー レベルでのみ使用できます。

混乱や意図しないポリシーの適用を回避するには、次のガイドラインを使用します。

- 各レベルで明確なグループまたは受信者のリストを使用します。 たとえば、Standardと厳密な事前設定されたセキュリティ ポリシーに対して、さまざまなグループまたは受信者のリストを使用します。

- 必要に応じて、各レベルで例外を構成します。 たとえば、カスタム脅威ポリシーを必要とする受信者を、Standardと厳密な事前設定されたセキュリティ ポリシーの例外として構成します。

- 上位レベルで識別されていない残りの受信者は、既定の脅威ポリシーまたはDefender for Office 365の組み込み保護 (安全なリンクと安全な添付ファイル) を取得します。

この情報を使用して、organizationで脅威ポリシーを実装する最善の方法を決定できます。

脅威ポリシー戦略を決定する

さまざまな種類の脅威ポリシーとその適用方法について理解したら、organizationでユーザーを保護する方法を決定できます。 お客様の決定は、必然的に次の範囲のどこかに収まります。

- Standard事前設定されたセキュリティ ポリシーのみを使用します。

- Standardと厳密な事前設定されたセキュリティ ポリシーを使用します。

- 事前設定されたセキュリティ ポリシーとカスタム脅威ポリシーを使用します。

- カスタム脅威ポリシーのみを使用します。

既定の脅威ポリシー (およびDefender for Office 365の組み込みの保護プリセット セキュリティ ポリシー) は、organization内のすべての受信者 (Standardまたは厳密な事前設定されたセキュリティ ポリシーまたはカスタム脅威ポリシーで定義されていないすべてのユーザー) を自動的に保護します。 そのため、何も行わない場合でも、「クラウド組織の推奨メールとコラボレーションの脅威ポリシー設定」の説明に従って、organizationのすべての受信者が既定の保護を受けます。

また、最初の決定に永遠にロックされていないことを認識することも重要です。 推奨される設定テーブルの情報と、Standardと Strict の比較テーブルを使用すると、情報に基づいた意思決定を行うことができます。 しかし、ニーズ、結果、状況が変化した場合、後で別の戦略に切り替えるのは難しいわけではありません。

それ以外の場合を示す説得力のあるビジネスニーズがなければ、organization内のすべてのユーザーに対してStandardの事前設定されたセキュリティ ポリシーから開始することをお勧めします。 事前設定されたセキュリティ ポリシーは、Microsoft 365 データセンターでの長年の観察に基づいて設定が構成されており、大多数の組織にとって適切な選択である必要があります。 また、ポリシーは、セキュリティ環境の脅威に合わせて自動的に更新されます。

事前設定されたセキュリティ ポリシーでは、[すべての受信者] オプションを選択すると、organization内のすべての受信者に保護を簡単に適用できます。

一部のユーザーを Strict プリセット セキュリティ ポリシーに含め、残りのユーザーを Standard プリセット セキュリティ ポリシーに含める場合は、この記事で前述した優先順位を次の方法で考慮してください。

各事前設定されたセキュリティ ポリシーで、明確なグループまたは受信者のリストを使用します。

または

厳密な事前設定されたセキュリティ ポリシーで、Standardの事前設定されたセキュリティ ポリシーの設定を例外として取得する受信者を構成します。

次の保護機能の構成は、事前設定されたセキュリティ ポリシーの影響を受けません (事前設定されたセキュリティ ポリシーを使用して、これらの保護設定を個別に構成することもできます)。

- 送信スパム ポリシー (カスタムと既定)

- 既定の接続フィルター ポリシー (IP 許可リストと IP ブロック リスト)

- SharePoint、OneDrive、Microsoft Teamsの安全な添付ファイルをグローバルに有効にする

- 安全なドキュメントをグローバルに有効にして構成する (Defender for Office 365に含まれていないライセンス (Microsoft 365 A5やMicrosoft Defender Suite など) でのみ使用可能で意味のあるもの)

事前設定されたセキュリティ ポリシーを有効にして構成するには、「 セキュリティ ポリシーの事前設定」を参照してください。

事前設定されたセキュリティ ポリシーの代わりに、または事前設定されたセキュリティ ポリシーに加えてカスタム脅威ポリシーを使用する決定は、最終的には次のビジネス要件に従います。

- ユーザーは、事前設定されたセキュリティ ポリシーの変更できない設定とは 異なる セキュリティ設定 (迷惑メールと検疫、またはその逆、安全に関するヒントなし、カスタム受信者への通知など) が必要です。

- ユーザーには、事前設定されたセキュリティ ポリシーで 構成されていない 設定が必要です (たとえば、特定の国からのメールやスパム対策ポリシーの特定の言語でのメールのブロックなど)。

- ユーザーには、事前設定されたセキュリティ ポリシーの変更できない設定とは異なる 検疫エクスペリエンス が必要です。 検疫ポリシーでは、 メッセージが検疫された理由と、検疫されたメッセージについて受信者に通知されるかどうかに基づいて、検疫されたメッセージに対してユーザーが実行できる操作を定義します。 既定のエンド ユーザー検疫エクスペリエンスについては、この記事の表にまとめ、Standardおよび Strict プリセット セキュリティ ポリシーで使用される検疫ポリシーについては、この記事の表を参照してください。

クラウド組織の推奨メールとコラボレーションの脅威ポリシー設定の情報を使用して、カスタム脅威ポリシーまたは既定の脅威ポリシーで使用可能な設定と、Standardおよび厳密な事前設定されたセキュリティ ポリシーで構成されているものを比較します。

特定の機能 (マルウェア対策ポリシーなど) に関する複数のカスタム脅威ポリシーの設計ガイドラインには、次のようなものがあります。

- カスタム脅威ポリシーのユーザーは、優先順位が高いため、Standardまたは厳密な事前設定されたセキュリティ ポリシーに含めることはできません。

- 優先度の高いポリシーに割り当てるユーザー数を減らし、優先度の低いポリシーに割り当てるユーザーを増やします。

- 優先度の高いポリシーを構成して、優先順位の低いポリシー (既定のポリシーを含む) よりも厳密または特殊化された設定を設定します。

カスタム脅威ポリシーを使用する場合は、構成アナライザーを使用して、ポリシーの設定を、Standardおよび厳密に事前設定されたセキュリティ ポリシーの推奨設定と定期的に比較します。

手順 3: 管理者にアクセス許可を割り当てる

概要: Microsoft Entraのセキュリティ管理者ロールを他の管理者、スペシャリスト、およびヘルプ デスク担当者に割り当てて、Defender for Office 365でセキュリティ タスクを実行できるようにします。

詳細:

Microsoft 365 への登録に使用した初期アカウントを既に使用して、この展開ガイドのすべての作業を行っている可能性があります。 このアカウントは、Microsoft 365 のあらゆる場所 (具体的には、Microsoft Entraのグローバル管理者ロールのメンバー) の管理者であり、ほとんど何でもできます。 必要なアクセス許可については、この記事の「 ロールとアクセス許可」で説明しました。

ただし、この手順の目的は、将来Defender for Office 365機能を管理するのに役立つ他の管理者を構成することです。 あなたが望まないのは、それを必要としないグローバル管理者の権限を持つ多くの人々です。 たとえば、アカウントを削除または作成したり、他のユーザーをグローバル管理者にする必要はありますか? 最小限の特権 (ジョブを実行するために必要なアクセス許可のみを割り当て、それ以上何も割り当てない) という概念に従うことをお勧めします。

タスクDefender for Office 365のアクセス許可を割り当てる場合は、次のオプションを使用できます。

- Microsoft Entraアクセス許可: これらのアクセス許可は、Microsoft 365 のすべてのワークロード (Exchange Online、SharePoint、Microsoft Teamsなど) に適用されます。

- Exchange Onlineアクセス許可: Defender for Office 365のほとんどのタスクは、Exchange Onlineアクセス許可を使用して使用できます。 Exchange Onlineでのみアクセス許可を割り当てると、他の Microsoft 365 ワークロードでの管理アクセスが禁止されます。

- Microsoft Defender ポータルでコラボレーションのアクセス許可をEmail &する: Defender for Office 365の一部のセキュリティ機能の管理は、Email &コラボレーションのアクセス許可で使用できます。 例:

わかりやすくするために、Defender for Office 365で設定を構成する必要がある他のユーザーには、Microsoft Entraでセキュリティ管理者ロールを使用することをお勧めします。

手順については、「Microsoft Entra ロールをユーザーに割り当てる」および「Microsoft Entra グローバル ロールを使用してMicrosoft Defender XDRへのアクセスを管理する」を参照してください。

手順 4: 優先度の高いアカウントとユーザー タグ

概要: organization内の適切なユーザーを特定し、優先度アカウントとしてタグ付けして、レポートや調査の識別を容易にし、Defender for Office 365で優先アカウント保護を受け取ります。 Defender for Office 365プラン 2 でカスタム ユーザー タグを作成して適用することを検討してください。

詳細:

Defender for Office 365では、優先度アカウントを使用すると、レポートや調査で識別しやすくするために、最大 250 人の高価値ユーザーにタグを付けることができます。 これらの優先アカウントには、通常の従業員にはメリットのない追加のヒューリスティックも含まれます。 詳細については、「優先度アカウントの管理と監視」と「Microsoft Defender for Office 365での優先度アカウント保護の構成と確認」を参照してください。

Defender for Office 365プラン 2 では、カスタム ユーザー タグを作成して適用して、レポートや調査で特定のユーザー グループを簡単に識別することもできます。 詳細については、「Microsoft Defender for Office 365 のユーザー タグ」を参照してください。

優先度アカウントとしてタグ付けする適切なユーザーを特定し、カスタム ユーザー タグを作成して適用する必要があるかどうかを判断します。

手順 5: ユーザーが報告したメッセージ設定を確認して構成する

概要: Outlook またはサポートされている Microsoft 以外のツールの組み込みレポート ボタンを使用して、ユーザーが Outlook で誤検知と偽陰性を報告できるようにし、報告されたメッセージを Defender ポータルの [申請] ページの [ユーザーから報告] タブで管理者が使用できるようにします。 報告されたメッセージが指定されたレポート メールボックス、Microsoft、またはその両方に送信されるように、organizationを構成します。

詳細:

ユーザーが、無効 (誤検知) または許可された不適切なメッセージ (偽陰性) としてマークされた良好なメッセージを報告する機能は、Defender for Office 365で保護設定を監視および調整するために重要です。

ユーザー メッセージ レポートの重要な部分は次のとおりです。

ユーザーがメッセージを報告する方法: クライアントが次のいずれかの方法を使用していることを確認して、報告されたメッセージが、https://security.microsoft.com/reportsubmission?viewid=userの Defender ポータルの [申請] ページの [ユーザーから報告された] タブに表示されるようにします。

Outlook on the web (旧称 Outlook Web App または OWA) の組み込みレポート ボタン。

サポートされているメッセージ送信形式を使用する Microsoft 以外のレポート ツール。

ユーザーが報告したメッセージの移動先: 次のオプションがあります。

- 指定されたレポート メールボックスと Microsoft (この値が既定値) の場合。

- 指定されたレポート メールボックスにのみ。

- Microsoft のみ。

ユーザーが報告したメッセージを収集するために使用される既定のメールボックスは、グローバル管理者のメールボックス (organizationの初期アカウント) です。 ユーザーが報告したメッセージをorganizationのレポート メールボックスに移動する場合は、使用する排他的メールボックスを作成して構成する必要があります。

ユーザーが報告したメッセージを分析のために Microsoft に送信するか (指定されたレポート メールボックスへの配信と共に) 行うかは、ユーザーの責任です。

ユーザーが報告したメッセージを指定されたレポート メールボックスにのみ送信する場合、管理者は手動で、ユーザーが報告したメッセージを Microsoft に送信して、https://security.microsoft.com/reportsubmission?viewid=userの Defender ポータルの [申請] ページの [ユーザーから報告された] タブから分析する必要があります。

ユーザーから報告されたメッセージを Microsoft に送信することは、フィルターが学習および改善できるようにするために重要です。

ユーザーが報告したメッセージ設定の詳細については、「 ユーザーが報告した設定」を参照してください。

手順 6: エントリをブロックして許可する

概要: Defender for Office 365でメッセージ、ファイル、URL をブロックおよび許可する手順について理解します。

詳細:

Defender ポータルの次の場所でメッセージの送信者、ファイル、URL をブロックおよび (一時的に) 許可する方法について理解する必要があります。

- [ テナントの許可/ブロック] リスト ( https://security.microsoft.com/tenantAllowBlockList)。

- https://security.microsoft.com/reportsubmission の [申請] ページ。

- https://security.microsoft.com/spoofintelligenceのスプーフィング インテリジェンス分析情報ページ。

一般に、不要な許可エントリは、システムがフィルター処理する悪意のある電子メールにorganizationを公開するため、許可するよりもブロックを作成する方が簡単です。

ブロック:

[テナントの許可/ブロックリスト] の対応するタブで、 ドメインとメール アドレス、 ファイル、 URL の ブロック エントリを作成し、[申請] ページから分析のためにアイテムを Microsoft に 送信 できます。 Microsoft にアイテムを送信すると、対応するブロック エントリもテナント許可/ブロック リストに作成されます。

ヒント

また、organizationのユーザーは、テナント許可/ブロック リストのブロック エントリで指定されているドメインまたは電子メール アドレスに電子メールを送信することもできません。

スプーフィング インテリジェンスによってブロックされたメッセージは、[スプーフィング インテリジェンス] ページに表示されます。 許可エントリをブロック エントリに変更すると、送信者はテナント許可/ブロック リストの [ なりすまし送信者 ] タブの手動ブロック エントリになります。 [ なりすまし 送信者] タブで、まだ見つからないなりすまし送信者のブロック エントリを事前に作成することもできます。

許可:

[テナントの許可/ブロックリスト] の対応するタブで 、ドメインと電子メール アドレス と URL の許可エントリを作成して、次の判定をオーバーライドできます。

- バルク

- スパム

- 高確度スパム

- フィッシング (高精度フィッシングではない)

次の項目のテナント許可/ブロックリストに許可エントリを直接作成することはできません。

- ドメインとメール アドレスまたは URL に対するマルウェアまたは高信頼フィッシング判定。

- ファイルに対する任意の判定。

代わりに、[ 申請] ページを 使用して、アイテムを Microsoft に報告します。 [このメッセージがクリーンであることを確認しました] を選択した後、[このメッセージを許可する]、[この URL を許可する]、または [テナントの許可/ブロック] の一覧で対応する一時的な許可エントリを作成することをこのファイルに許可するを選択できます。

スプーフィング インテリジェンスによって許可されるメッセージは、[スプーフィング インテリジェンス] ページに表示されます。 ブロックエントリを許可エントリに変更すると、送信者はテナント許可/ブロックリストの [ スプーフィングされた送信者 ] タブの手動許可エントリになります。 [ なりすまし 送信者] タブで、まだ見つからないなりすまし送信者の許可エントリを事前に作成することもできます。

詳細については、次の記事を参照してください。

- テナント許可/禁止リストを使用して URL を許可または禁止する

- テナント許可/禁止リストを使用してファイルを許可またはブロックする

- テナント許可/禁止リストを使用して URL を許可またはブロックする

- [申請] ページを使用して、疑わしいスパム、フィッシング、URL、正当なメールの受信がブロックされ、電子メールの添付ファイルを Microsoft に送信します

- スプーフィング インテリジェンスの判定をオーバーライドする

手順 7: 攻撃シミュレーション トレーニングを使用してフィッシング シミュレーションを起動する

Defender for Office 365プラン 2 では、攻撃シミュレーション トレーニングを使用すると、シミュレートされたフィッシング メッセージをユーザーに送信し、応答方法に基づいてトレーニングを割り当てることができます。 次のオプションを利用できます。

- 組み込みペイロードまたはカスタム ペイロードを使用した個々のシミュレーション。

- 複数のペイロードと自動スケジューリングを使用して、実際のフィッシング攻撃から得られたシミュレーションの自動化。

- キャンペーンを 開始する必要がなく、ユーザーがリンクをクリックしたり、シミュレートされたフィッシング メッセージの添付ファイルをダウンロードするのを待ってからトレーニングが割り当てられるトレーニング専用キャンペーンです。

詳細については、「攻撃シミュレーション トレーニングの使用を開始する」を参照してください。

手順 8: 調査して対応する

最初の設定が完了したら、Microsoft Defender for Office 365セキュリティ運用ガイドの情報を使用して、organizationの脅威を監視および調査します。